Sie wollen mehr zum Thema Microsoft 365 Governance erfahren? Diese Artikel sind genau das Richtige für Sie:

Vor Kurzem habe ich einen Blogbeitrag darüber geschrieben, wie man in unserer neuen, datengetriebenen Gesellschaft das „Signal im Rauschen“ findet, um basierend auf sachdienlichen Erkenntnissen gute Entscheidungen zu unserer Cybersicherheit zu treffen. Im Bemühen, Kunden zunehmend größeren Mehrwert zu bieten, halten Technologieanbieter wie Microsoft weiterhin an der Idee „je mehr, desto besser“ fest und bieten ein riesiges Sortiment neuer Funktionen an, die es Unternehmen ermöglicht, ihre Daten zu analysieren.

Doch die Wahrheit ist: Wenn diese Daten nicht angemessen verwaltet werden, verursachen sie zusätzliche Arbeit. Nichtsdestotrotz bin ich fest davon überzeugt, dass es immer schlechter ist, nicht zu wissen, dass etwas vor sich geht, als es herauszufinden. Die Frage lautet also: Wie setzen wir mithilfe des Technologieangebots von Microsoft Prioritäten für unsere Tätigkeit, fokussieren unsere Aufmerksamkeit und finden zielgenau die Punkte, mit denen wir uns befassen müssen? Wie finden wir im Rauschen unserer Informationsgesellschaft das Signal, nach dem wir gesucht haben?

Compliance nach dem Ansatz „Vertrauen ist gut, Kontrolle ist besser“

Alles dreht sich um Daten. In jeder Organisation gibt es sensible Daten. Die Frage ist, worum es sich handelt, wo sie sich befinden, wer darauf zugreifen kann, was damit gemacht wird, wohin sie fließen und mit wem sie geteilt werden. Alle diese Aspekte müssen im Rahmen eines guten Datengovernance- und Datenlebenszyklus-Mangementprogramms proaktiv behandelt werden.

Allerdings haben viele Organisationen Daten-Governance-Richtlinien, die eher theoretisch als auf den Realbetrieb ausgerichtet sind. Mit anderen Worten: Es gibt eine Unternehmensrichtlinie, die nicht durchgesetzt wird oder deren Umsetzung den „geschäftlichen Anwendern“ überlassen wird. Die Herausforderungen eines vertrauensbasierten Systems werfen wichtige Fragen auf, die geklärt werden müssen, beispielsweise:

- Werden Daten korrekt gekennzeichnet?

- Finden unangebrachte Diskussionen statt?

- Werden sensible oder vertrauliche Informationen mit internen oder externen Benutzern geteilt?

- Werden Datenschutz- und Compliance-Richtlinien mit Absicht oder versehentlich umgangen?

Um es Ihren Mitarbeitern zu erleichtern, ihre Arbeit erfolgreich zu erledigen und gleichzeitig eine sicherere Umgebung zu schaffen, müssen Sie eine Unternehmenskultur und technische Systeme implementieren, bei denen die Datenschutz- und Sicherheitskontrollen nicht auf Schulungen, die lediglich einmal im Jahr stattfinden, beschränkt sind. Vielmehr muss die „Compliance-Kultur“ ein omnipräsenter Teil des Arbeitsalltags werden und es Ihren Mitarbeitern erleichtern, sich richtig zu verhalten, anstatt das Falsche zu tun.

Unternehmen müssen eine transparente Sicherheitsorganisation schaffen, um Mitarbeiter davon abzubringen, quasi um die Sicherheit herumzuarbeiten. Aus diesem Grund basiert der Ansatz von AvePoint auf einer Methode, die sowohl Vertrauen als auch Kontrolle bietet. Korrektes Benutzerverhalten sowie die Vermeidung versehentlicher Verstöße werden sichergestellt.

Der Compliance-Ansatz von AvePoint

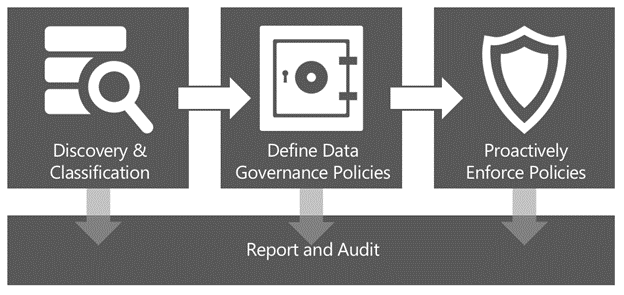

AvePoint folgt einem pragmatischen Ansatz, um sicherzustellen, dass datenzentrische Audits und Schutzmaßnahmen geschäftlichen Mehrwert bieten. Wir unterstützen Organisationen bei der effektiven Einrichtung und Umsetzung eines Datengovernance-Rahmens.

Ermittlung und Klassifizierung

Viele Unternehmen zerbrechen sich den Kopf über „Dark Data“ (Daten, deren Verwendungszweck nicht genau geklärt ist) oder Daten, die in Unternehmenssystemen (File Shares, SharePoint, soziale Plattformen und sonstige Kollaborationssysteme und Netzwerke ihres Unternehmens) gespeichert sind. Zu wissen, welche Daten wo liegen und sie richtig zu klassifizieren, gestattet es Organisationen, angemessene Schutzmaßnahmen zu ergreifen.

Beispielsweise gehen viele Unternehmen bei ihren Sicherheitskontrollen sehr breit gefächert vor und verwenden die gleichen Sicherheitsverfahren für alles. Doch logisch betrachtet ist es nicht notwendig, für Bilder vom Firmenpicknick die gleichen Sicherheitskontrollen anzuwenden wie für kundenkritisches Infrastrukturdesign, Bauinformationen oder Kreditkartendaten.

Die Datenermittlung ermöglicht es Ihnen, die Herkunft und Relevanz der in Ihrem Besitz befindlichen Daten zu bestimmen und einen geeigneten Aufbewahrungsplan aufzustellen. So schaffen Sie eine bessere Grundlage für die effektive und taktische Gestaltung von Maßnahmen zur Vermeidung von Datenverlusten. Durch die auf Art der Daten zurechtgeschnittene Sicherheitsrichtlinien können Organisationen einen nuancierteren Sicherheitsansatz verfolgen, Prioritäten für Maßnahmen (und damit verbundene Kosten) setzen und mehrere Verteidigungslinien aufbauen.

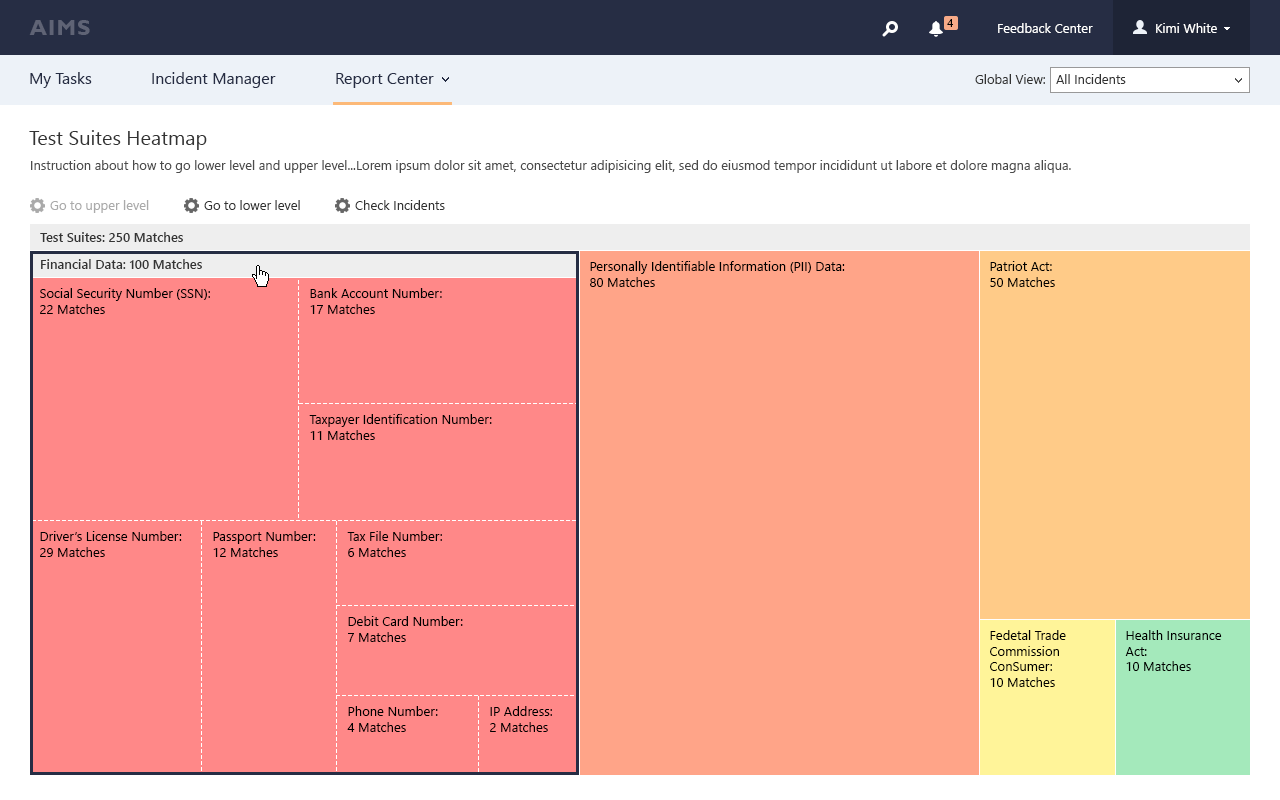

Die Datenermittlungs-Lösungen des AvePoint Compliance Guardian ermöglichen Organisationen durch die Analyse, Indexierung, Suche, Verfolgung und Meldung von Dateiinhalten und Metadaten, Dateien entsprechend den darin identifizierten Inhalten zu behandeln. Mit dem Compliance Guardian lässt sich feststellen, wo „Dark Data“ zu finden ist, egal ob in einem On-Premises-System oder einer Cloud-Umgebung.

Festlegung von Datengovernance-Richtlinien

Proaktiv Richtlinien durchsetzen

Eine der größten Herausforderungen, denen Organisationen im Hinblick auf Datengovernance und Informationslebenszyklus-Management gegenüberstehen, ist die tatsächliche Durchsetzung der internen Regeln, die die Leitlinien für die Interaktion von Benutzern mit Daten und deren Weitergabe in allen Teilen des Unternehmens vorgeben. Als Bestandteil des Best Practices-Ansatzes von AvePoint für die Umsetzung einer Datengovernance-Strategie ist Technologie ein wichtiger Faktor, der nicht übersehen werden sollte. Technologische Lösungen können Unternehmen bei der Einführung einer Automatisierungsebene helfen, die proaktiv die zuvor festgelegten Richtlinien und Regeln durchsetzt.

Eine effektive Technologiestrategie zur Durchsetzung solcher Richtlinien berücksichtigt die folgenden Punkte:

- Datenschutz und Sicherheit als fester Bestandteil

- Data-Centric Audit and Protection (DCAP)

Datenschutz und Sicherheit als fester Betsandteil

Die Grundlage jeder soliden Datenschutzstrategie besteht darin, sicherzustellen, dass Datenschutz- und Sicherheitsaspekte bei der Entwicklung des Microsoft 365 Governance-Rahmens von Anfang an mit einbezogen werden. AvePoints AOS-Plattform wurde ganz im Zeichen dieser Methodik entwickelt. Organisationen, die ihre Datengovernance-Programme einrichten oder verbessern wollen, können die Technologie von AvePoint nutzen, um in ihre Kollaborationssysteme Richtlinien einzubauen, die die Verwaltung des Datenlebenszyklus von der Generierung über die gesamte Dauer ihrer Bereitstellung automatisieren. Es stehen unter anderem die folgenden Funktionen zur Verfügung:

- Kategorisierung von Datendepots – Organisationen erhalten die Möglichkeit, die geschäftliche Notwendigkeit oder den Gebrauch von Datendepots zu ermitteln und auf Grundlage dieser Erkenntnisse für diese Daten erforderliche Microsoft 365 Governance-Richtlinien festlegen.

- Automatisiertes Informationslebenszyklus-Management – Automatisierte Verwaltung und Durchsetzung von Regeln zur Vernichtung und Entsorgung von Daten basierend auf dem Inhalt und/oder der Kategorisierung des Datendepots, unterstützt durch Anregungen geschäftlicher Stakeholder.

- Rezertifizierung und Audit – Proaktive und automatisierte regelmäßige Prüfung von Datenbesitzverhältnissen und Zugangsdaten, um das Risiko von Datenlecks und unbefugtem Zugriff auf Inhalte zu reduzieren.

- Eingebaute Governance – Während im Verlauf der Zusammenarbeit der Endnutzer-Gemeinschaft neue Inhalte entstehen, werden Governance-Richtlinien beim Onboarding automatisch auf Kollaborationsbereiche angewendet, um proaktiv ihre Durchsetzung zu garantieren.

Data-Centric Audit and Protection (DCAP)

AvePoint Policy and Insights (PI) unterstützt Sie bei der Überwachung Ihrer Microsoft 365-Plattform, damit Sie Ihrem Sicherheitsteam entscheidende Fragen wie „Wer hat Zugriff auf sensible Daten?“, „Haben diese Personen darauf zugegriffen?“ und „Stellen bestimmte externe Benutzer eine Bedrohung dar?“ beantworten können.

PI gibt Ihnen die Möglichkeit, entscheidende Sicherheitsaspekte Ihrer Teams, Gruppen, Websites und OneDrives zu beleuchten. Sie selbst legen fest, was für Sie ein Risiko darstellt, indem Sie die Vorschriften oder Berechtigungskontrollen auswählen, die Ihnen am wichtigsten sind! PI übernimmt die mit der Zusammenführung, Aufgliederung und Priorisierung möglicher Probleme zusammenhängende Arbeit, sodass Sie Querverweise zwischen Zugriffskontrollen und Sensibilitäts- sowie Aktivitätsdaten herstellen können. Identifizieren Sie Problemquellen, beispielsweise sensible Inhalte, auf die zu viele Personen zugreifen können, übermäßig aktive externe Benutzer, „Schattenbenutzer“ und andere Gefahren für Ihre Sicherheit. Mit diesem Wissen können Sie nun dort tätig werden, wo es die größte Wirkung entfaltet.

Abonnieren Sie unseren Blog, um jede Woche weitere Tipps zur Microsoft 365 Governance zu erhalten!