Les menaces de cybersécurité étant de plus en plus répandues, les responsables informatiques ont été contraints de renforcer les mesures de sécurité afin de mieux protéger leurs organisations contre les différents risques.

En savoir plus :

- Exploiter une salle de données virtuelle : 6 cas d’application

- Comment protéger vos données sensibles dans Microsoft 365 avec la solution de prévention des pertes de données

- Tout ce que vous devez savoir sur Privacy Management pour Microsoft 365

- Comment AvePoint améliore la sécurité pour les clients Azure BYOS

Cela devient d’autant plus pertinent que les chefs d’entreprise perçoivent les risques liés à la cybersécurité comme des risques d’entreprise, selon une enquête de Gartner.

Bien qu’il existe plusieurs couches de protection à déployer, il est préférable de commencer par votre sécurité de première ligne, la gestion de l’identité, car il s’agit non seulement de l’un des principaux risques de sécurité observés par Gartner au cours de l’année écoulée, mais aussi d’une bonne défense contre d’éventuelles attaques.

Voyons alors comment vous pouvez mieux protéger votre environnement Microsoft en activant l’une des méthodes de sécurité d’identité les plus populaires : l’authentification multifacteur.

Qu’est-ce que l’authentification multifacteur (MFA) ?

Pour nous connecter à un appareil ou à un service en ligne, nous utilisons généralement des noms d’utilisateur et des mots de passe afin d’authentifier notre identité et d’avoir accès à nos comptes.

Mais les mots de passe sont désormais vulnérables et faciles à compromettre. Pour atténuer les risques liés à l’identité, une couche de sécurité supplémentaire sous la forme d’une méthode de vérification additionnelle est aujourd’hui utilisée par de nombreux services. Cette méthode est généralement appelée « vérification en deux étapes » ou « Authentification multifacteur (MFA) ».

En gros, l’activation de l’authentification multifacteur dans votre organisation signifie que vous demandez à vos utilisateurs d’utiliser plusieurs moyens pour vérifier leur identité avant de leur accorder un accès approprié à vos services ou à votre environnement.

Types de MFA

Ce qui fait de l’authentification multifacteur une mesure de sécurité forte, c’est le fait que vos facteurs d’authentification doivent consister en une combinaison de deux facteurs qui ne sont pas facilement dupliqués.

Les trois facteurs les plus courants sont les suivants :

- Quelque chose que vous connaissez – Des mots de passe ou des codes PIN mémorisés

- Quelque chose que vous avez – Un smartphone ou une clé USB sécurisée

- Quelque chose que vous êtes – une empreinte digitale ou une reconnaissance faciale

Une combinaison de deux facteurs rend le piratage d’un compte plus difficile pour les attaquants, car si un mot de passe ou un code PIN est compromis, un code de smartphone ou une empreinte digitale (qui est plus difficile à voler) sera toujours nécessaire pour terminer la connexion.

Authentification multifacteur dans Microsoft 365

Microsoft 365 prend en charge MFA pour les comptes d’utilisateur en utilisant :

- Un code de vérification envoyé sous forme de message texte sur le téléphone de l’utilisateur

- Un appel téléphonique

- l’application de smartphone Microsoft Authenticator

Il existe trois façons d’activer MFA dans Microsoft 365 :

1.Paramètres de sécurité par défaut

Les paramètres de sécurité par défaut permettent d’offrir des paramètres de sécurité préconfigurés gérés par Microsoft à votre organisation pour l’aider à se protéger des attaques liées à l’identité. Une partie de ces paramètres comprend l’activation automatique de MFA pour tous vos comptes d’administrateur et d’utilisateur.

Pour activer les paramètres de sécurité par défaut :

- Connectez-vous au Centre d’administration Microsoft 365 avec les identifiants de l’administrateur de sécurité, de l’administrateur d’accès conditionnel ou de l’administrateur général.

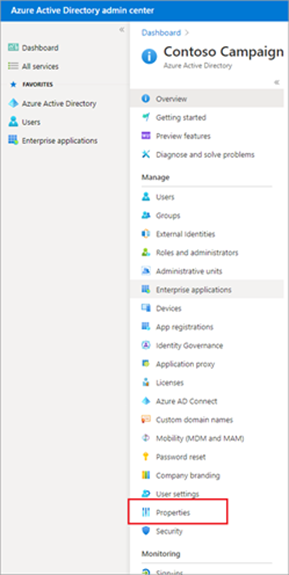

- Accédez au portail Azure Active Directory sous Centres d’administration.

- Une fois sur la page Azure AD, choisissez Gérer dans le menu de gauche du tableau de bord et sélectionnez Propriétés. Sur cette page, vous verrez Gérer les paramètres de sécurité par défaut dans la partie inférieure de la page.

- Si vous voyez que Oui est sélectionné dans le champ Activer les paramètres de sécurité par défaut (situé sur le côté droit du volet), aucune autre action n’est requise. Sinon, sélectionnez Oui pour activer les paramètres de sécurité par défaut.

2. Accès conditionnel

Les stratégies d’accès conditionnel permettent de créer des stratégies granulaires ou spécifiques pour les organisations ayant des exigences de sécurité plus complexes. Ces stratégies déterminent si l’accès sera accordé ou non aux utilisateurs en fonction des conditions spécifiées dans lesquelles les connexions sont évaluées.

Cela facilite la tâche des administrateurs car vous pouvez attribuer des exigences MFA en fonction de l’appartenance à un groupe plutôt que de configurer MFA pour des comptes d’utilisateur individuels.

Pour activer MFA avec les stratégies d’accès conditionnel, nous devons d’abord créer une stratégie d’accès conditionnel et l’ajouter aux groupes spécifiés :

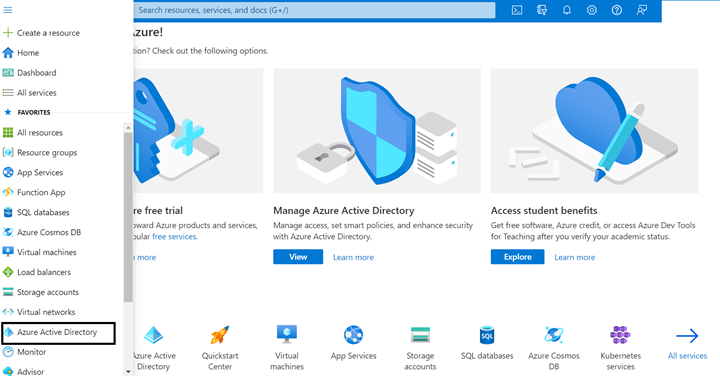

- Avec les identifiants de l’administrateur général, connectez-vous au Portail Azure et choisissez Azure Active Directory.

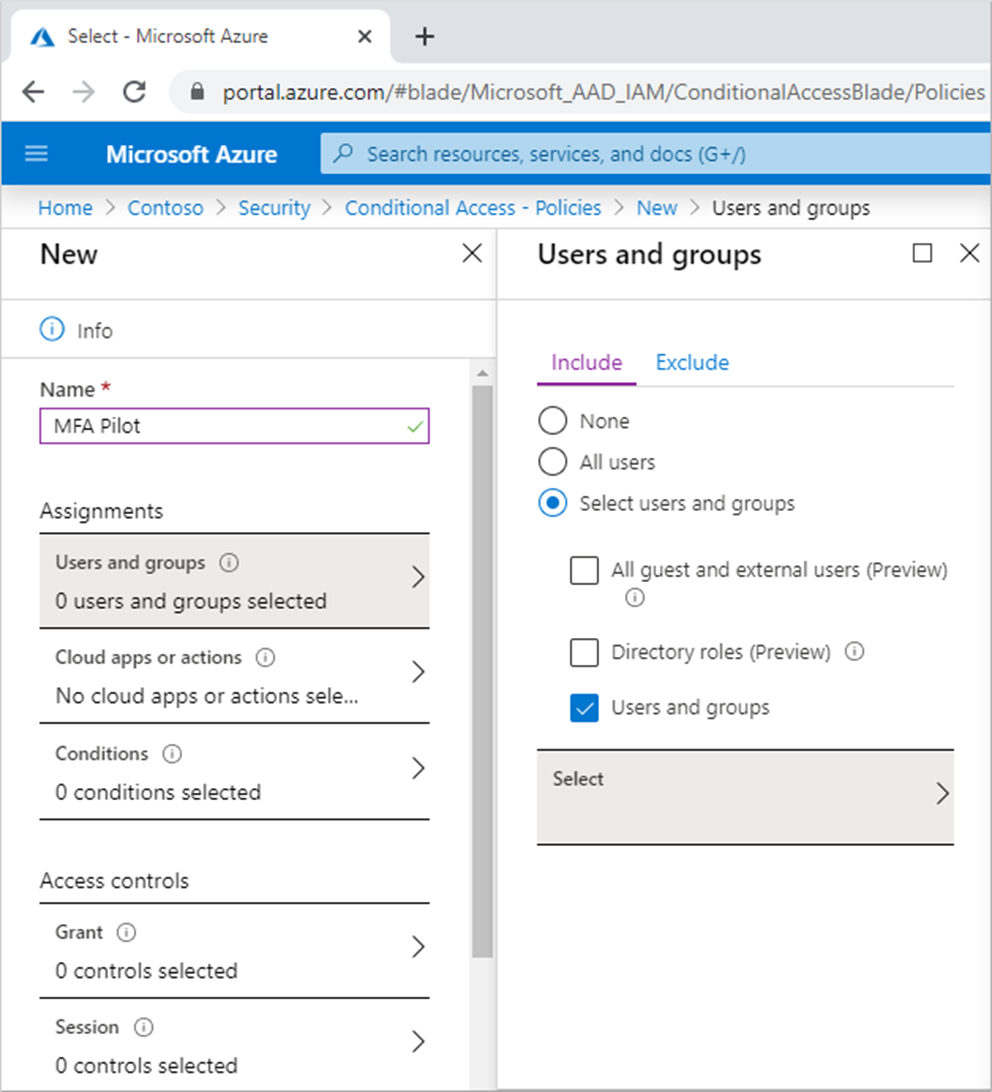

- Ensuite, dans la partie gauche du menu, choisissez Sécurité > Accès conditionnel > +Nouvelle stratégie. Créez un nom pour votre stratégie.

- Allez dans l’interface Affectations > Utilisateurs et groupes, puis sélectionnez la case d’option Sélectionner des utilisateurs et des groupes.

- Cochez la case Utilisateurs et groupes et cliquez sur Sélectionner pour voir les utilisateurs et les groupes Azure AD disponibles.

- Choisissez votre groupe Azure AD et sélectionnez OK pour appliquer votre nouvelle stratégie.

Ensuite, nous devons configurer les conditions de l’authentification multifacteur lorsqu’un utilisateur se connecte au portail Azure pour définir les applications du cloud et les actions qui déclencheront votre nouvelle stratégie :

- Dans l’interface Applications du cloud ou actions, vous pouvez appliquer votre stratégie à Toutes les applications ou Sélectionner des applications (si vous voulez exclure certaines applications de la stratégie).

Dans ce cas, puisque nous configurons MFA pour les connexions à Azure, choisissez Sélectionner des applications, sélectionnez Microsoft Azure Management > Sélectionner > OK.

- Sous Contrôles d’accès, choisissez Accorder > sélectionnez la case d’option Accorder l’accès.

- Cochez la case Exiger l’authentification multifacteur > Sélectionner.

- Basculez l’option Activer la stratégie sur Activée, puis sélectionnez Créer pour appliquer la stratégie d’accès conditionnel.

3. MFA par utilisateur

Bien que Microsoft recommande vivement de n’utiliser que les paramètres de sécurité par défaut ou les stratégies d’accès conditionnel, vous pouvez toujours activer MFA par utilisateur.

Notez cependant que cette option est plus gênante pour vous en tant qu’administrateur (car vous devrez configurer les paramètres de chaque utilisateur) et pour vos utilisateurs (car ils devront effectuer MFA à chaque fois qu’ils se connecteront, à moins que ce ne soit à partir d’une adresse IP de confiance ou que la fonctionnalité « Mémoriser MFA sur des appareils de confiance » ne soit activée).

Il existe trois états pour savoir si un utilisateur est enregistré pour l’authentification multifacteur Azure AD ou non :

- Désactivé : tous les utilisateurs commencent dans cet état. Cela signifie qu’ils ne sont pas encore enregistrés pour MFA.

- Activé : les utilisateurs sont inscrits à MFA, mais ils doivent s’inscrire aux méthodes MFA pour activer MFA. S’ils ne s’inscrivent pas, l’authentification héritée dans laquelle les mots de passe sont toujours utilisés reste une option pour les connexions.

- Appliqué : les utilisateurs sont inscrits à MFA et ont déjà effectué l’enregistrement. MFA est obligatoire lors de leur connexion.

Pour modifier l’état d’un utilisateur, suivez les étapes suivantes :

- Connectez-vous au Portail Azure à l’aide des identifiants de l’administrateur général.

- Dans Azure Active Directory, accédez à l’interface Utilisateurs > Tous les utilisateurs.

- Cliquez sur Authentification multifacteur.

- Trouvez l’utilisateur pour lequel vous voulez activer MFA (vous pouvez changer la vue du haut vers les Utilisateurs), puis cochez la case à côté du nom.

- Dans le volet de droite, sous le champ Étapes rapides, choisissez Activer ou Désactiver, puis confirmez votre choix dans la fenêtre contextuelle qui s’ouvre.

Les administrateurs peuvent changer l’état des utilisateurs, par exemple d’« Activé » à « Appliqué » ou d’« Appliqué » à « Désactivé ». Cependant, il n’est pas recommandé de changer directement l’état d’un utilisateur en « Appliqué », à moins que l’utilisateur ne soit déjà enregistré.

Rappels importants

Avant de conclure, il est important de noter qu’il est préférable de s’en tenir à une seule méthode plutôt que d’utiliser une combinaison des méthodes. Voici ce qui se passe si les méthodes sont utilisées en combinaison :

Enfin, voici les méthodes recommandées en fonction de vos plans Microsoft 365 :

Produits AvePoint

Vous cherchez à assurer une protection optimale de vos données ? AvePoint vous propose Cloud Backup qui vous offre une grande tranquillité d’esprit en cas de catastrophe et récupère rapidement le contenu perdu ou corrompu à partir de vos sauvegardes.

Pour en savoir plus sur la protection des données, n’oubliez pas de vous abonner à notre blog !