Ce qui suit est un extrait de notre manuel d’atténuation des risques liés à la collaboration. Téléchargez le livre complet ici !

Lisez nos autres extraits de cet ebook ci-dessous :

- 9 risques critiques liés à l’information dans les plates-formes de collaboration (en anglais)

- Quelle est la possibilité de rencontrer des scénarios de risques de données ?

- Découvrez des scénarios de risques de données

________________________________________________________________

Pour atténuer les risques liés à l’information, vous devez d’abord déterminer quels sont les risques que vous devez atténuer en priorité. Puis dressez une liste des approches qui vous permettront d’y parvenir. Quelles qu’elles soient, les mesures d’atténuation que vous adopterez, vous devez tenir compte des trois aspects (personnes, processus et technologies) de manière cohérente et équilibrée.

Exemples de mesures d’atténuation à envisager :

Classification des données

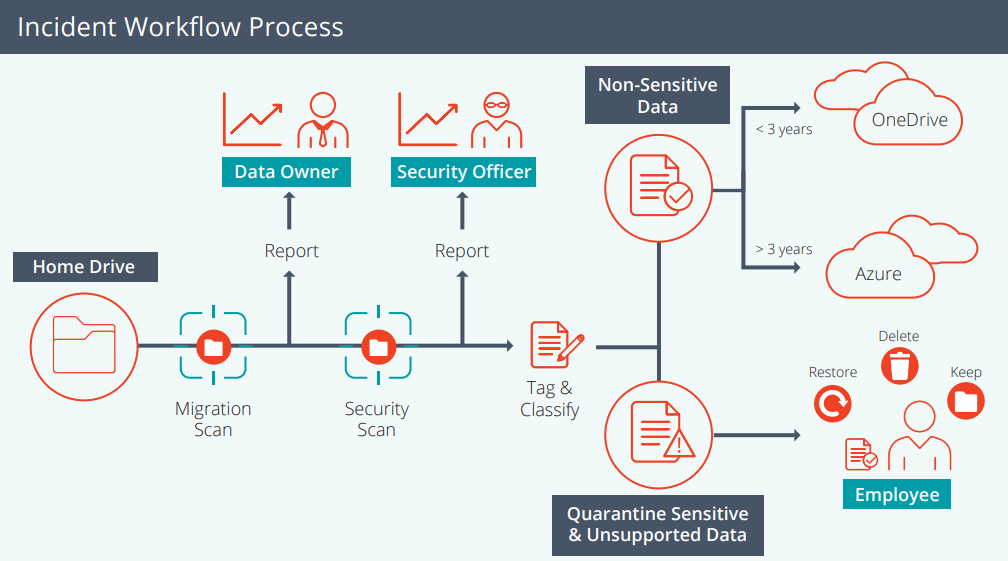

Classifier les données confidentielles, à caractère personnel, sensibles et protégées dans l’ensemble de votre vivier de données. L’atténuation des risques liés à l’information repose sur la capacité à identifier les données spécifiques qui sont menacées. Pour ce faire, vous pouvez adopter une approche de classification manuelle ou automatisée.

Si les données sont classifiées à l’avance, les technologies de sécurité en aval peuvent appliquer des décisions basées sur des règles, les demandes d’accès aux données par les personnes concernées sont considérablement simplifiées et les décisions relatives à l’archivage et à la suppression sont rationalisées. La fonctionnalité File Analysis d’AvePoint Compliance Guardian propose la classification des fichiers dans les systèmes cibles sur la base des types de données contenus dans chaque fichier.

Vous avez besoin d’aide pour créer un plan d’atténuation des risques ? Lisez ce post Cliquez pour tweeter

Règles pour la manipulation de l’information

Élaborez les règles d’accès, de partage et de protection qui doivent s’appliquer aux différents types d’informations collectées, stockées et utilisées au sein de votre entreprise. AvePoint PI vous permet de définir rapidement vos règles sur la base des réglementations et des différentes catégories de risques applicables à votre entreprise afin que vous puissiez faire appliquer des règles générales mais efficaces.

Par exemple, la personne impliquée dans une action de partage (et en comparaison avec ses tâches habituelles et la base des activités de partage pour toutes les personnes remplissant ce rôle) déterminera si une action de partage spécifique représente un risque minime, modéré ou élevé. PI initiera une réponse différente (c’est-à-dire une règle différente) sur la base de facteurs contextuels supplémentaires de cette nature.

Limitation des doublons de données

Les doublons de données doivent être limités, soit par suppression, soit par chiffrement. Par exemple, les extraits de données sensibles issus de systèmes officiels et structurés qui sont désormais stockés dans des formats non structurés doivent être strictement contrôlés afin de prévenir tout accès involontaire ou toute violation. Une fois identifiées grâce aux mécanismes de classification, les données peuvent être automatiquement supprimées ou restreintes par chiffrement ou par une règle d’accès spécifique.

Formation de sensibilisation aux risques liés à l’information

Sensibiliser les collaborateurs à la nécessité et à la justification des différents contrôles, règles et protections contre les risques crée humainement dans le cadre de l’atténuation des risques.

De nature similaire à celle des formations sur la sensibilisation à la sécurité mais adaptés aux risques liés à l’information, ces programmes de formation explorent les raisons (le « pourquoi », par exemple les exigences réglementaires relatives à la protection des données sensibles), les mesures d’atténuation techniques et politique (le « comment », y compris la classification des données conformément aux règles de prévention des pertes des données) et les nouvelles pratiques de travail requises (le « quoi », par exemple l’utilisation d’AvePoint Cloud Governance pour demander un nouvel espace de travail afin que des règles d’accès, de classification et de conservation puissent y être intégrées dès son processus de création, et pour permettre la recertification permanente de la propriété et de la classification du contenu).

Découvrez les autres étapes de la création d’un plan d’atténuation des risques dans le manuel complet !

Vous cherchez plus d’informations sur la prévention des risques ? Assurez-vous de vous abonner à notre blog.