La mise en place d’une stratégie forte en matière de partage du contenu et d’accès aux espaces de travail dans Microsoft 365 est indispensable, surtout en ce qui concerne les informations sensibles ou confidentielles. Plus qu’aucun autre document ou plan, la stratégie de partage et d’accès doit être soigneusement réfléchie et communiquée aux utilisateurs et parties prenantes au sein de votre entreprise. Chaque collaborateur doit comprendre pourquoi il est important de limiter l’accès aux informations sensibles et pourquoi il est bénéfique à long terme de respecter cette stratégie de gestion des autorisations.

En savoir plus :

- Comment identifier les contennus sensibles dans M365

- Assurez la sécurité et le succès de la collaboration avec M365

- Collaborez en sécurité : défis du surpartage dans M365

- Les 5 défis de la gestion des risques dans Microsoft 365

- Centre de sécurité et conformité de Microsoft 365

Découvrez dans notre eBook “Atténuer les risques liés à la collaboration ” Comment mettre en place des mesures efficaces pour limiter les risques liés à la collaboration dans Microsoft 365 ou d’autres espaces de travail que votre entreprise exploite.

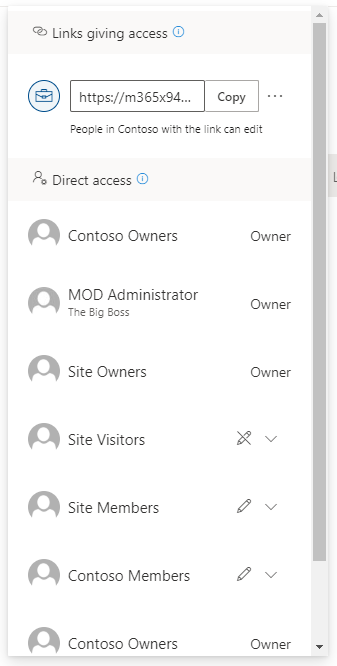

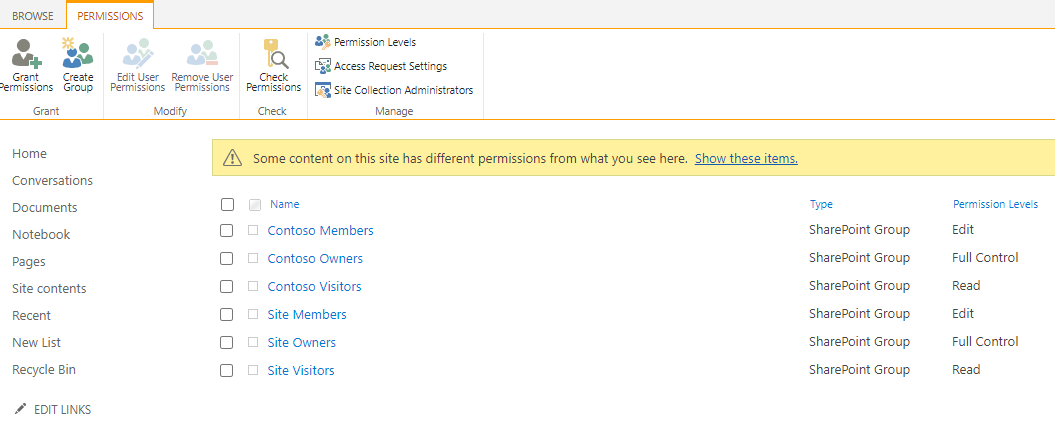

Les autorisations, quant à elles, sont ce qui détermine qui peut accéder à quels documents stockés dans Teams, les bibliothèques SharePoint et les sites OneDrive dans Microsoft 365. Parfois plus généralement désignés par les termes « sécurité » ou « partage », il existe différents niveaux d’autorisation définissant l’accès aux espaces de travail (sites, équipes, etc.) et aux documents contenus dans la plateforme.

Les groupes de sécurité (comprenant les membres et les propriétaires des sites SharePoint et des équipes/groupes Microsoft) sont finalement une solution permettant d’autoriser ou d’interdire l’accès à des informations à certains utilisateurs, tout en parvenant à maintenir une certaine cohérence dans la cartographie des accès par rapport au contenu collaboratif à l’échelle de l’environnement.

Les groupes de sécurité relient les utilisateurs dans un cluster. Ainsi, si le groupe a accès au contenu, chaque membre de ce groupe dispose du même niveau d’accès. Sachez qu’il est impossible d’ajouter des groupes de sécurité en tant que membres ou propriétaires des groupes Microsoft Teams ou Microsoft 365 (bien que cela ne soit pas le cas pour les sites SharePoint hébergeant leur contenu).

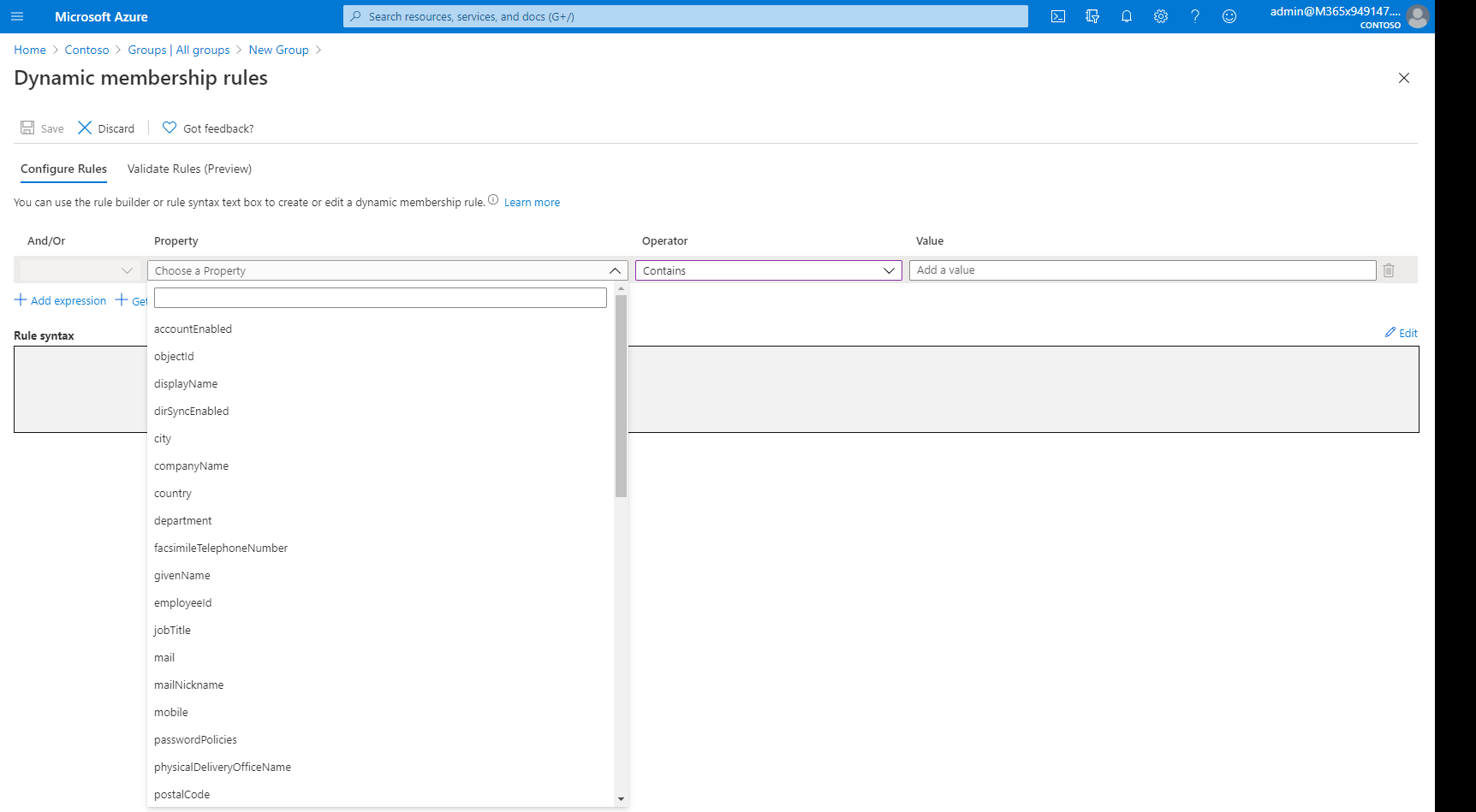

L’une des stratégies les plus courantes pour obtenir ce genre de contrôle consiste à créer des groupes de sécurité Active Directory dans le portail Azure correspondant aux unités d’affaires, régions, services et parfois même groupes collaboratifs afin que les utilisateurs puissent inclure en toute sécurité le bon segment de personnes quand ils partagent du contenu. Il est très important de s’assurer que les informations du profil de l’utilisateur d’Active Directory/Microsoft 365 sont à jour afin que cette stratégie puisse perdurer dans le temps.

PowerShell peut également être utilisé pour obtenir rapidement des informations concernant l’accès à n’importe quel site donné dans Microsoft 365. Si le codage ou l’écriture de scripts vous terrifient (comme c’était mon cas il n’y a pas si longtemps que ça), ne vous laissez pas intimider ! Obtenir des informations sur les autorisations est l’une des commandes sur une ligne les plus simples à exécuter dans PowerShell et c’est un EXCELLENT moyen pour débuter !

Je n’y connaissais absolument rien quand j’ai débuté et après avoir passé environ 30 minutes à lire des documents et à regarder des tutoriels sur YouTube (personnellement, je vous recommande Shane Young), j’ai réussi à obtenir et modifier les informations d’autorisations dans Microsoft 365 en un rien de temps ! Les rapports extraits dans PowerShell sont une manne d’informations concernant l’accès, et les données peuvent par ailleurs être triées et filtrées pour mieux comprendre quels utilisateurs et groupes ont accès à quel contenu.

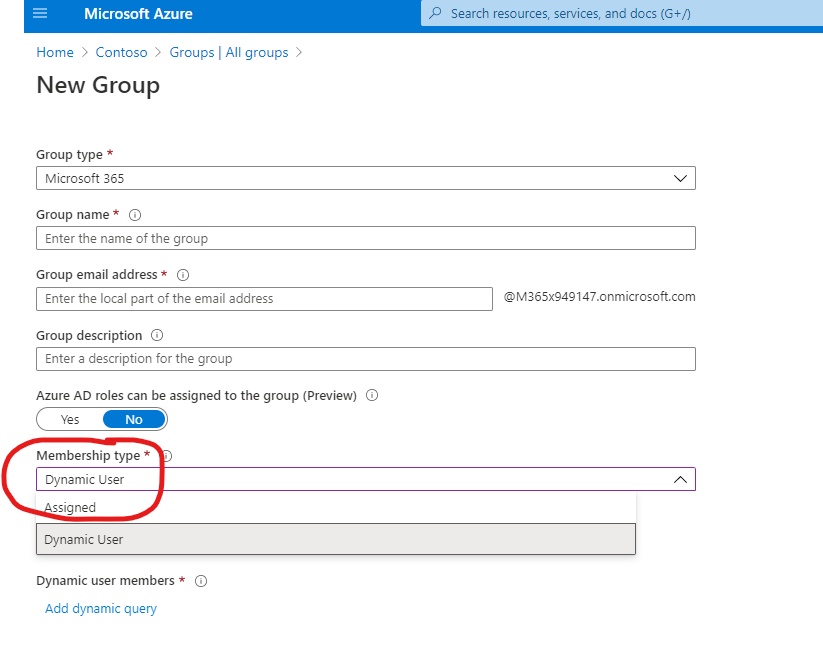

Groupes dynamiques

Les groupes dynamiques dans Microsoft 365 (via Azure AD) vous permettent de filtrer les utilisateurs appartenant à un groupe de sécurité ou à un groupe Microsoft 365 précis.

Généralement, cela permet de trier les membres par groupes en fonction des propriétés de l’utilisateur pour que les administrateurs n’aient pas à mettre à jour manuellement les listes d’utilisateurs de chaque groupe à chaque création, modification ou suppression d’un profil d’utilisateur, allégeant ainsi le processus. Grâce aux groupes dynamiques, les entreprises peuvent plus facilement conserver des groupes de sécurité précis en fonction de propriétés comme la région, le rôle, l’unité d’affaires, le service, etc.

Ils fournissent également aux entreprises un outil leur offrant une plus grande précision sur les groupes d’utilisateurs sans alourdir leur charge de travail. Par exemple, une entreprise peut disposer de groupes de sécurité pour chaque responsable ou même pour chaque projet en regroupant les propriétés. Le contrôle de la sécurité est ainsi renforcé et la collaboration facilitée pour ses utilisateurs.

Journaux d’activité

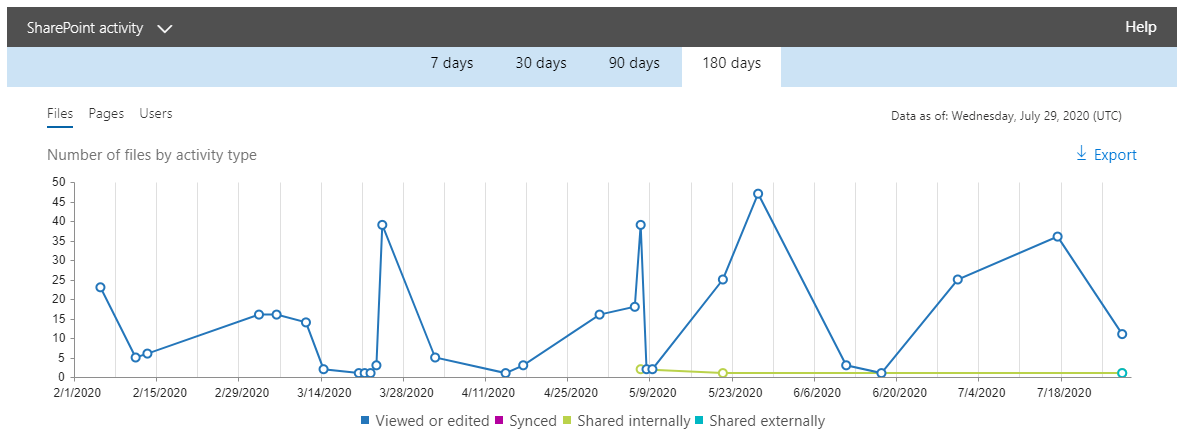

Il est toujours utile de parcourir les journaux d’activité de Microsoft 365 et de les sauvegarder, notamment pour les activités impliquant du contenu sensible ou les zones hébergeant du contenu sensible. Une activité dans SharePoint peut vous permettre de savoir quels utilisateurs partagent quoi depuis quel endroit dans Microsoft 365 et, une fois le rapport téléchargé, il est possible de filtrer les informations par site. Les journaux d’activités sont conservés dans le centre d’administration pour une période de 180 jours glissants. Par conséquent, si vous voulez conserver des registres à long terme, il est conseillé de télécharger régulièrement vos journaux d’activité.

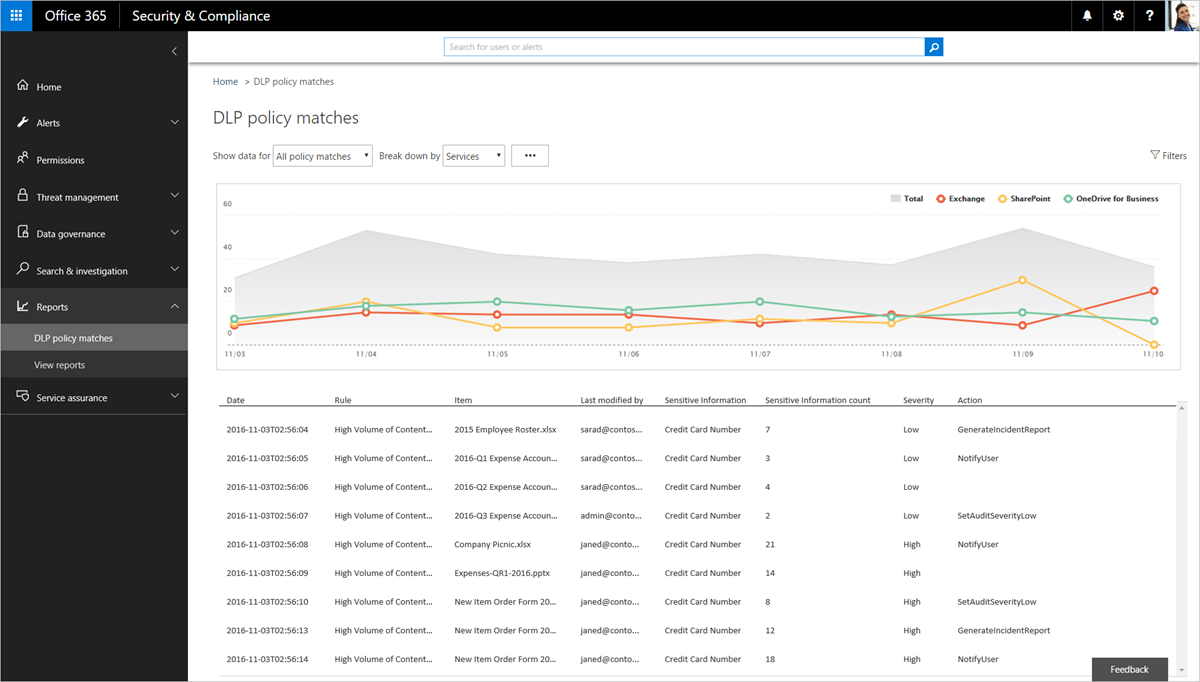

Des options supplémentaires permettent de générer des rapports sur l’activité spécifiquement liée à vos stratégies DLP, vos connexions et l’activité de courrier électronique dans le centre de sécurité et de conformité, mais, à l’exception de l’activité DLP, ces rapports sont essentiellement axés sur des risques plus importants mais plus vastes (détection de menace, e-mail, sécurité de connexion, etc.), et pas nécessairement sur l’accès et le partage d’informations sensibles.

Étiquettes de confidentialité

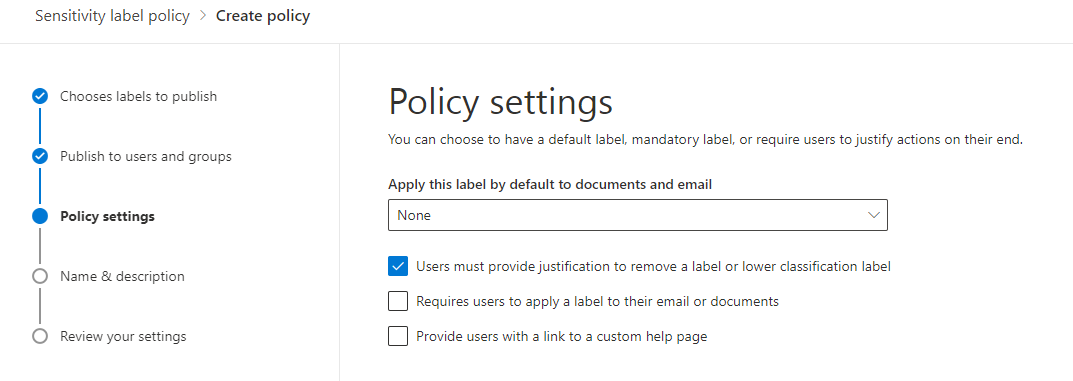

Avec une licence E3, les étiquettes de confidentialité peuvent être utilisées pour permettre aux utilisateurs de contrôler quels groupes d’utilisateurs peuvent accéder à quel type de contenu ou quel emplacement dans Microsoft 365. Elles peuvent également être utilisées pour appliquer des fonctions de sécurité avancées comme l’ajout d’un chiffrement ou de filigranes et la protection contre l’utilisation de certains types de périphériques. Il est même possible d’appliquer des contrôles permettant aux utilisateurs d’appliquer des étiquettes aux documents. Il est très simple de créer des étiquettes et de définir des contrôles pour les documents dans Microsoft 365, même avec les nombreuses options disponibles.

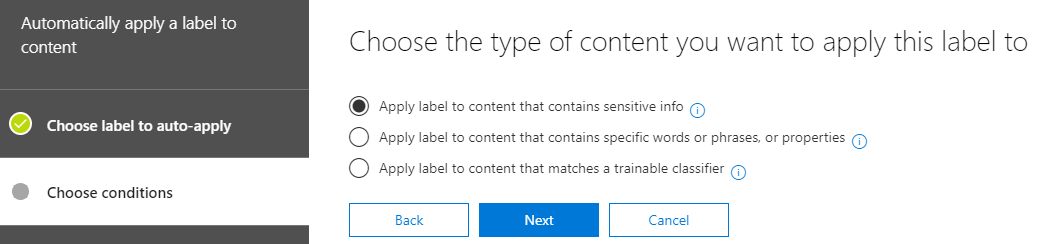

Les utilisateurs peuvent ajouter manuellement des étiquettes définissant des contrôles de stratégie, mais, avec la licence E5, ces étiquettes peuvent être appliquées automatiquement.

Les étiquettes de confidentialité apportent une granularité à Microsoft 365 qui peut se révéler un outil puissant à condition de bien l’utiliser.

Prévention des pertes de données et stratégies de conservation

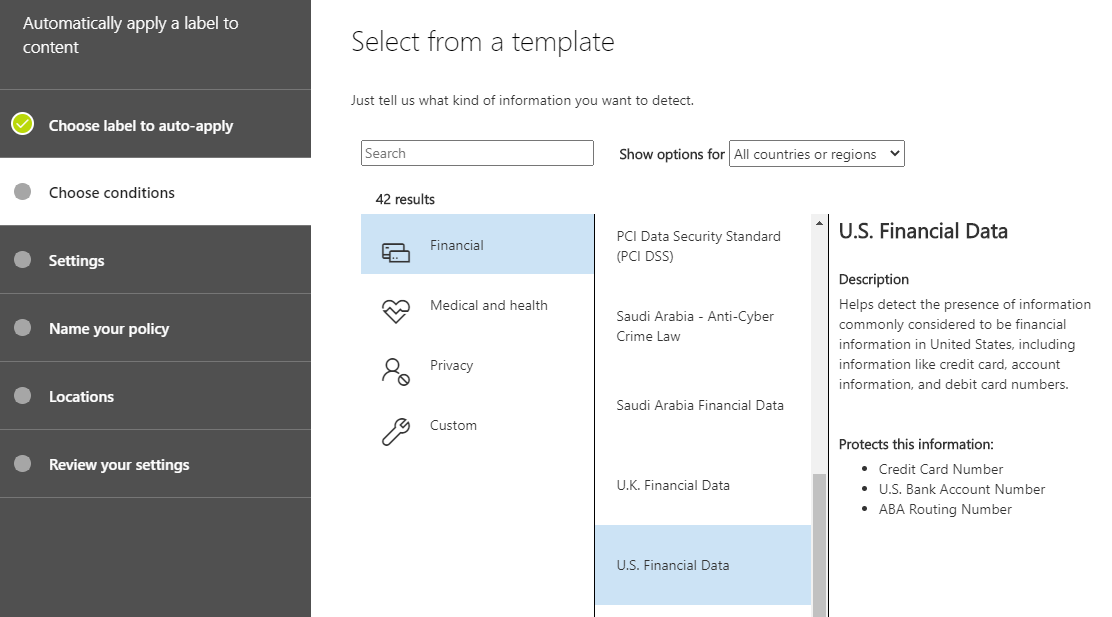

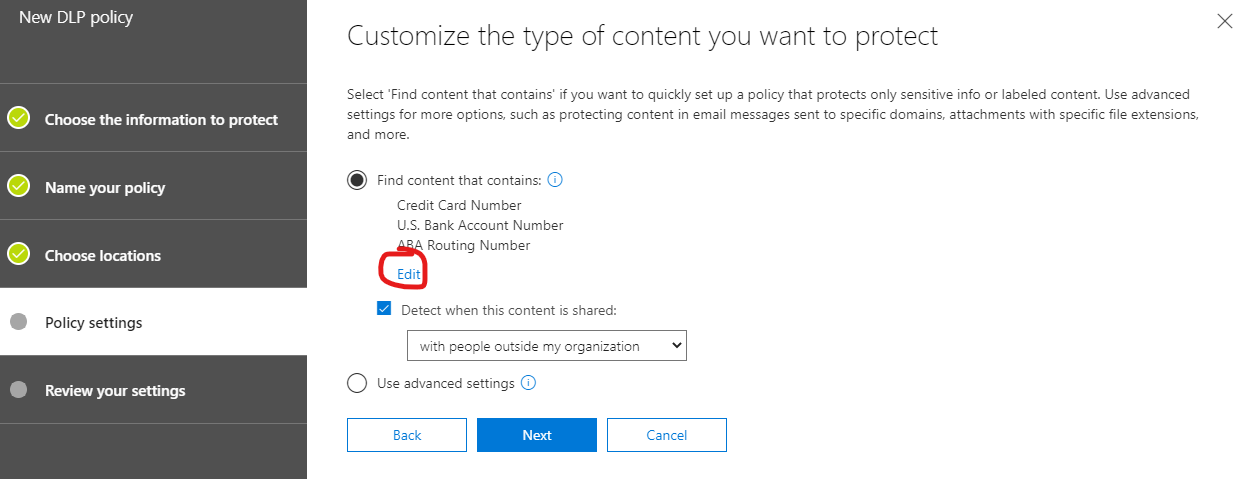

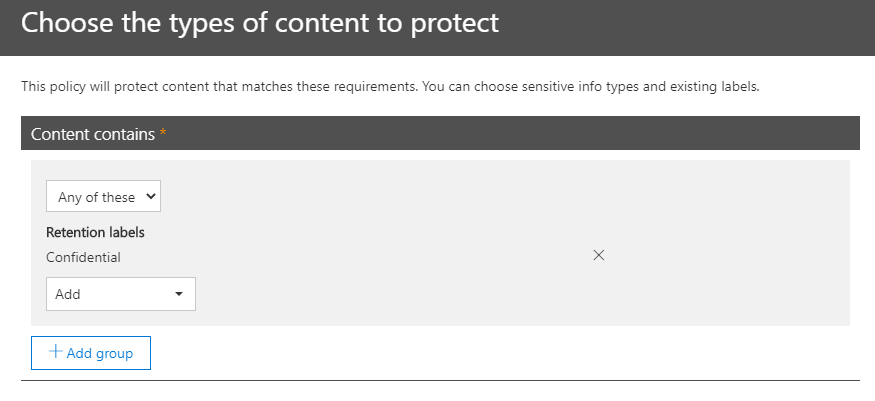

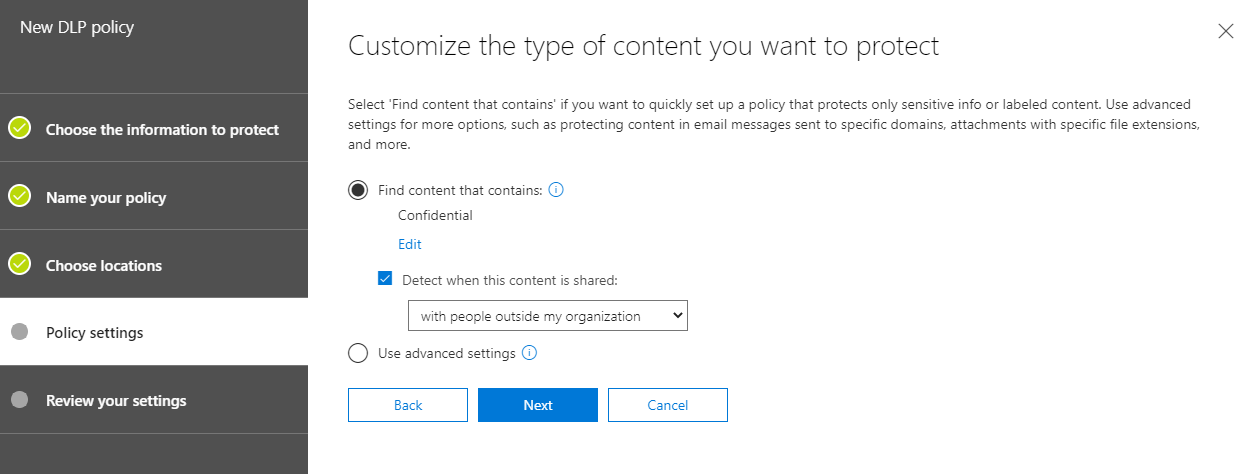

Les étiquettes/stratégies de conservation vous permettent de définir des règles de conservation pour les documents remplissant les critères prédéfinis ou d’identifier rapidement les documents de Microsoft 365 contenant des informations sensibles. Elles sont essentiellement utilisées pour étiqueter des informations dans Microsoft 365 dans le cadre de la mise en œuvre de la gestion du cycle de vie du contenu. Cependant, après les avoir appliquées, vous pouvez élaborer des stratégies DLP pour générer des rapports sur les étiquettes afin de mieux identifier où se trouve votre contenu sensible. Vous pouvez utiliser ces rapports pour identifier les fichiers possédant de nombreuses instances de contenu correspondant aux types d’informations sensibles ou même à des informations personnalisées définies.

Choisir le genre d’informations que vous recherchez dans Microsoft 365 est un processus relativement facile, tout comme le fait de définir les endroits où ces étiquettes doivent être appliquées. Il est important de savoir que les étiquettes de conservation sont essentiellement destinées aux informations des sites SharePoint et OneDrive. Ainsi, si vous cherchez des informations dans les discussions de Teams ou dans Exchange, vous aurez besoin d’une autre stratégie DLP pour ce contenu.

Si vous le souhaitez, vous pouvez définir des stratégies DLP qui généreront des rapports sur toutes les instances d’informations sensibles, mais cela ne vous donnera pas d’informations sur les documents auxquelles des étiquettes de conservation ont été appliquées.

Lorsque vos étiquettes et/ou stratégies sont appliquées, les rapports DLP vous permettent d’identifier facilement où se trouvent vos informations sensibles ainsi que les documents contenant les informations les plus sensibles dans Microsoft 365.

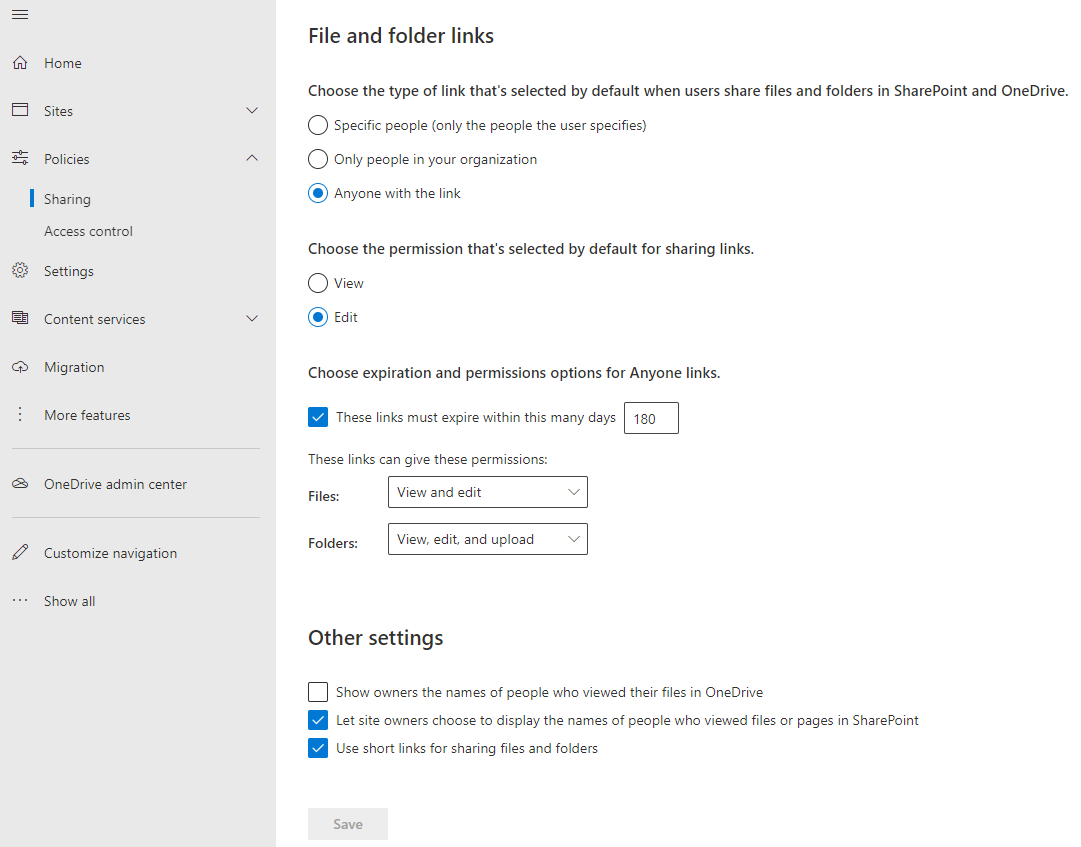

Paramétrer le partage SharePoint dans le centre d’administration

Les paramètres de sécurité du centre d’administration de SharePoint permettent d’appliquer très facilement des contrôles de partage externe à SharePoint et à OneDrive Entreprise. Vous pouvez également contrôler si des liens de partage peuvent être utilisés en externe et définir leur durée de vie dans l’environnement. Il est également possible de gérer les appartenances et les propriétés pour chacun de vos sites SharePoint Online, ainsi que les contrôles concernant l’attribution des noms, les accès invités et le provisioning des SPO.

Le centre d’administration SharePoint est vraiment la manière la plus rapide de verrouiller la plupart des partages effectués dans Microsoft 365.

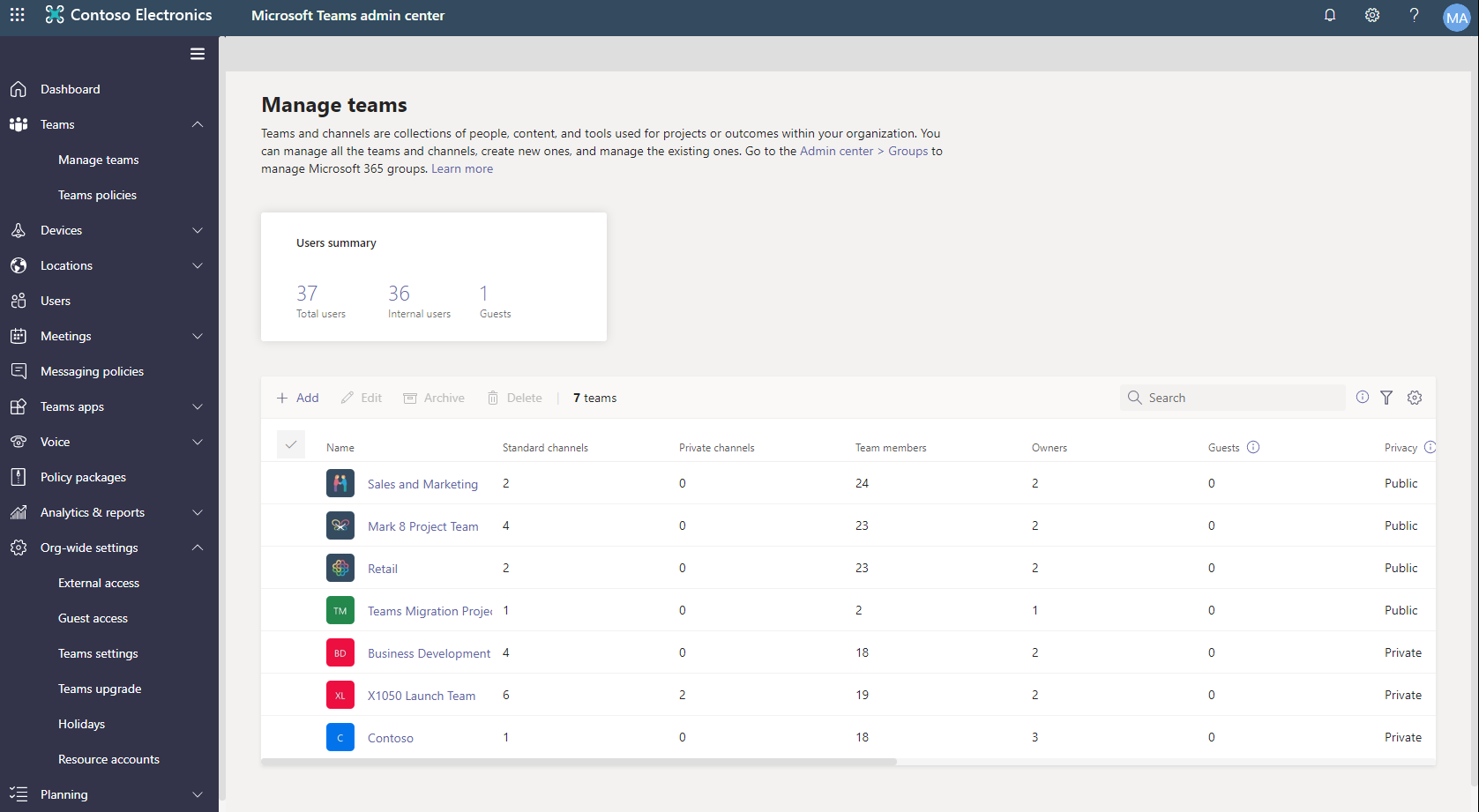

Stratégies d’autorisations dans Microsoft Teams

Le centre d’administration de Microsoft Teams permet de contrôler l’accès des utilisateurs à certaines applications et fonctionnalités dans Teams et de contrôler un grand nombre de fonctionnalités disponibles sur la plateforme. Les administrateurs de Teams peuvent consulter et éditer les paramètres de Teams, les utilisateurs invités, les appartenances et contrôler les applications et paramètres disponibles au niveau de l’entité Teams. Les stratégies de Teams peuvent également être utilisées pour contrôler quels utilisateurs ou groupes peuvent ou ne peuvent pas créer des canaux privés dans Teams.

De plus, les stratégies de Teams permettent de contrôler les discussions et les réunions, notamment en ce qui concerne les mots sensibles pouvant être utilisés ou non et les fonctionnalités d’appel et de réunion accessibles à des segments d’utilisateurs dans l’entreprise.

Gérer les stratégies d’accès et de sécurité à l’échelle de Microsoft 365

De nombreux outils puissants permettent de gérer la sécurité et la collaboration dans Microsoft 365 ! Toutefois, il est important de savoir que, si tous ces outils permettent de sécuriser les informations sensibles et la collaboration en termes d’exposition aux documents sensibles, il n’existe pas vraiment d’interface capable de fournir une vue complète de qui a accès à certains types d’informations dans Microsoft 365 (autorisations), ni de hiérarchiser les informations sensibles en fonction de l’exposition ou de l’emplacement. Avec les autorisations héritées, les liens de partage, les groupes de sécurité et toutes les autres fonctionnalités d’accès dans Microsoft 365, il est difficile de savoir précisément qui peut vraiment accéder aux informations.

De plus, il peut être très difficile d’appliquer et d’effectuer le suivi d’autant de stratégies d’une manière qui évolue avec votre entreprise tout en continuant à répondre aux besoins de vos utilisateurs.

La nouvelle solution Policies and Insights d’AvePoint fait le gros du travail pour vous ! Policies and Insights (ou PI) vous donne les outils dont vous avez besoin pour comprendre facilement qui a accès à quoi et pour savoir où se trouvent vos données sensibles. Plus important encore, PI vous donne des outils pour hiérarchiser les informations sensibles en fonction du nombre de personnes qui y ont accès et de qui sont ces personnes.

PI est également l’une des rares solutions qui n’exigent pas de vous que vous ayez l’œil rivé sur les rapports ni que vous apportiez de modifications manuelles à votre environnement. Cette solution applique automatiquement les paramètres de sécurité et autres, annulant les changements de stratégie ou notifiant les parties concernées lorsque cela se produit.

Si la sécurité et l’atténuation des risques revêtent une plus grande priorité pour votre entreprise, n’hésitez pas à nous contacter afin de découvrir comment nous pouvons vous aider.

Pour obtenir plus d’informations sur le partage de contenu et la gestion des autorisations, n’oubliez pas de vous abonner à notre blog !