Abonnieren Sie unseren Blog, um weitere Tipps zum Schutz der Informationen Ihrer Organisation im Rahmen von Zero Trust zu erhalten!

Heutzutage sind die digitale Vernetzung, Kommunikation und Zusammenarbeit mit Menschen außerhalb einer Behörde genauso wichtig wie die Zusammenarbeit mit internen Kolleginnen und Kollegen. Bevor jedoch die externe Zusammenarbeit in einem Microsoft 365- (M365-) Mandanten ermöglicht wird, sind eine Reihe von Maßnahmen erforderlich – insbesondere in einer Zero-Trust-Umgebung. Von der korrekten Einstellung der Berechtigungen über die Konfiguration und Bereitstellung von Kollaborationsbereichen und Gastzugängen, um sicherzustellen, dass die Umgebung kontrolliert und sicher bleibt, gibt es viel zu beachten.

In diesem Beitrag beleuchten wir die Punkte, die für die Aktivierung von externer Zusammenarbeit beachtet werden müssen, ohne dabei die IT zu überlasten oder von einer Zero-Trust-Architektur (ZTA) abzuweichen.

Hinweis: Microsoft bietet mehrere Funktionen, die um externe Zusammenarbeit in Ihrem M365-Mandanten zu ermöglichen. Dieser Beitrag konzentriert sich allerdings auf den Azure B2B-Gastzugriff, da externe Personen in Ihren Mandanten eingeladen werden und somit eine korrekte Bereitstellung und Konfiguration äußerst wichtig sind. Mehr über weitere Funktionen zur Ermöglichung externer Zusammenarbeit lesen Sie in diesem Blogbeitrag.

Ermöglichung externer Zusammenarbeit über Gastzugriff in Microsoft 365

Gastzugriff, welcher auf Nutzerebene gesteuert wird, ermöglicht Personen außerhalb Ihrer Organisation, auf Inhalte innerhalb von Microsoft Teams, z. B. Kanäle, Chats und freigegebene Dateien zuzugreifen – und zwar ganz ohne kostspielige Zusatzlizenzen, die sonst zum Hinzufügen von Nutzern erforderlich sind. Ihr internes Team kann mit diesen Gastnutzern Gespräche führen, Dateien bearbeiten, Kalender koordinieren und vieles mehr. Dabei behalten Sie weiterhin die Kontrolle über die freigegebenen Informationen in Ihrer Umgebung und gewährleisten dadurch die Sicherheit.

Dies dürfte für Ihre Behörde von großem Nutzen sein. Beispielsweise kann ein nationaler Gesundheitsdienst Gastkonten einrichten, um mit Empfängern von Forschungsgeldern und ihrem Personal vor Ort oder akademischen Forschern zusammenzuarbeiten. Justizbehörden können Gastzugriff dafür nutzen, um mit lokalen Einsatzkräften Reaktionen auf Vorfälle zu planen oder die Korrespondenz zur Planung für besondere Ereignisse zu koordinieren.

Trotz der Vorteile sind geeignete Richtlinien und Berichte für die Nutzung von Funktionen wie Gastzugriff erforderlich, um sicherzustellen, dass Informationen geschützt bleiben.

Native Optionen für sicheren Gastzugriff

Die Sicherung und Kontrolle von Gastzugriff kann mit nativen Optionen ein wenig verwirrend sein. Sie verfügen erstens über organisationsweite Einstellungen, mit denen Sie Gastzugriff auf Mandantenebene steuern. Von diesem Ausgangspunkt aus gibt es weitere Kontrollfunktionen innerhalb von Microsoft Teams, SharePoint und anderen Apps, die den Zugriff auf Ebene des Arbeitsbereichs festlegen. Standardmäßig sind diese Einstellungen aktiviert.

Es scheint daher sinnvoll, diese Funktionen auf die IT zu beschränken, um ein konsistentes und kontrolliertes Management zu gewährleisten. Leider hat auch diese Vorgehensweise ihre Nachteile. Wenn nur IT-Administratoren neue Gastnutzer hinzufügen können, entstehen möglicherweise Engpässe und ähnliche Probleme, auf die wir in unserem Blogbeitrag über delegierte Administration näher eingehen. Im Allgemeinen kennt die IT den geschäftlichen Bedarf nicht so genau, sodass die Verwaltung des Lebenszyklus eines Gastes – von der Einladung über die Entfernung bis zur Frage, ob er noch Zugriff auf die gewährten Informationen benötigt – für sie im günstigsten Fall eine Herausforderung darstellen kann.

Ein weiteres Problem: Wenn Sie die Standardeinstellungen beibehalten, können Teambesitzer Gastnutzer in ihr Team einladen. Somit liegt die Entscheidung, wer Zugang zu welchen Informationen hat, ganz in ihrem Ermessen. Das kann zu inkonsistenten Berechtigungen und übermäßiger Weitergabe von Informationen führen. Es ist ein zweischneidiges Schwert: Einerseits wollen wir, dass die Verantwortlichen – die es schließlich am besten wissen – steuern können, wer auf ihren Arbeitsbereich zugreifen und darin kollaborieren kann. Andererseits müssen wir aber eine konsistente Anwendung von Regeln und Richtlinien zu Gastzugriff gewährleisten, um unsere Daten zu schützen. Unsere ZTA-Standards besagen: Traue niemandem, überprüfe jeden.

Die ideale Lösung wäre, Teambesitzern zu ermöglichen, Gäste in ihre Arbeitsbereiche einzuladen, jedoch Arbeitsbereiche mit sensiblen Informationen mithilfe von Vertraulichkeitsbezeichnungen (die zugegebenermaßen ihre eigenen Probleme verursachen) zu sperren. Mit nativen Optionen geht dies allerdings mühsam von der Hand, insbesondere in großem Maßstab, und ist kostenintensiv, wenn Sie nicht bereits erweiterte M365-Lizenz-SKUs nutzen.

Mit Vertraulichkeitsbezeichnungen lassen sich zwar bestimmte Arbeitsbereiche sperren, die IT muss dennoch sowohl die Erstellung als auch die Lebenszyklusverwaltung dieser Gastkonten übernehmen und die sorgfältige Konfiguration durchführen, die für Vertraulichkeitsbezeichnungen erforderlich ist (von der manuellen Aufgabe, die Bezeichnungen auf Inhalte und Teams anzuwenden, ganz zu schweigen). Diese manuellen, beschwerlichen und fehleranfälligen Prozesse sind wahrlich nicht die beste Lösung für Behörden, die seit Jahren mit immer weniger noch mehr leisten sollen.

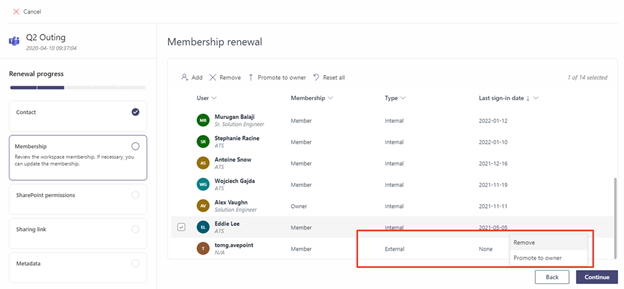

Sicherer Gastzugriff mit AvePoint

AvePoint Cloud Governance ermöglicht Ihnen die Erstellung bedingter, mehrstufiger Genehmigungsprozesse für das Anlegen neuer Gäste basierend auf der Geschäftslogik Ihrer Behörde. Da Cloud Governance Nutzer dabei anleitet, den Zweck und die Vertraulichkeit eines Teams während der Erstellung korrekt zu kategorisieren, kann es Teams dynamisch erlaubt oder verboten werden, Gäste einzuladen. Dies basiert auf den Metadaten, die Sie festlegen, um Ihre Richtlinien angemessen zu unterstützen. Entsprechend der Automatisierung des Lebenszyklus von SharePoint-Websites und Teams automatisiert Cloud Governance auch den Lebenszyklus von Gästen, die einem bestimmten Verantwortlichen statt der IT zugeordnet sind. Es wird sichergestellt, dass Gäste ihren Zugang nicht länger als erforderlich behalten, indem ein Besitzerbericht zu allen Teams erstellt wird, auf die ein Gast Zugriff hat.

Als Ergänzung der Automatisierungsfunktionen von Cloud Governance bietet AvePoint Insights der IT-Abteilung den nötigen Überblick und fasst Informationen über die Gäste, wozu sie Zugang haben und welche Aktionen sie mit diesem Zugang ausführen, zusammen. So können Sie mandantenweit verdächtige Aktivitäten verfolgen und die potenzielle Gefährdung sensibler Informationen erkennen, ohne jeden einzelnen Arbeitsbereich prüfen zu müssen. Zusätzlich bietet das Insights-Dashboard die Möglichkeit, über handlungsrelevante Berichte Massenbearbeitungsaktionen durchzuführen.

Schließlich können Sie mit AvePoint Policies Regeln für den Zugriff, Einstellungen und weitere Konfigurationen basierend auf Ihren M365-Gruppen automatisieren und so eine proaktive, automatisierte Durchsetzung von Richtlinien erzielen. Sobald die Einrichtung abgeschlossen ist, können Sie diese Richtlinien dynamisch auf dieselben Team-Metadaten anwenden, die zum Festlegen der Gastzugriffsregeln verwendet wurden. So stellen Sie sicher, dass für Ihre Kollaborationsbereiche mit sensiblen Informationen immer die korrekten Sicherheitsmaßnahmen aktiviert sind.

Die oben genannten umfassenden Lösungen der Confidence-Plattform von AvePoint ermöglichen Ihnen zusammen, Ihre Zero-Trust-Richtlinien durchzusetzen und gleichzeitig eine unkomplizierte externe Zusammenarbeit zu gewährleisten und die Arbeitslast für die IT zu verringern.

Fazit zur Zero-Trust-Zusammenarbeit

Es mag unlogisch klingen, Gastnutzern Zugriff zu Ihrem Mandanten zu gewähren, wenn Sie eine ZTA einrichten. Schließlich gibt es keine bessere Möglichkeit, Netzwerke und Anwendungen zu sichern als die Beschränkung des Zugriffs auf Ihren Mandanten auf überprüfte Mitarbeitende. Allerdings sollten Sie nicht vergessen, dass externe Zusammenarbeit schon immer stattgefunden hat, ob durch genehmigte (E-Mails, Extranets usw.) oder nicht genehmigte Methoden (Schatten-IT).

Im Vergleich zu E-Mails, Faxnachrichten oder anderen Methoden, die früher für die Informationsweitergabe an externe Kräfte genutzt wurden, sind die Sicherheitskontrollen von Gastzugängen wesentlich besser und schützen ihre Daten automatisch. Zusammen mit der Automatisierung und dem Überblick, die Drittanbietertools wie AvePoint Cloud Governance, Insights und Policies bieten, sollte dies Ihre Nerven beruhigen: Sie können sowohl externe Zusammenarbeit als auch eine sichere Umgebung einrichten.

Dies ist der letzte Beitrag unserer Reihe zu Zero Trust und Zusammenarbeit in M365 in Ihrer Behörde von AvePoint. Melden Sie sich für unseren Microsoft 365 Government Community Call an und erhalten Sie weitere Tipps und Tricks, wie Sie M365 als Behörde nutzen können.

Lesen Sie zum Thema Zero Trust auch folgende Beiträge:

So gelingt delegierte Administration mit Zero Trust – AvePoint Blog