Abonnieren Sie unseren Blog, um keine neuen Beiträge zum Thema Zero Trust zu verpassen!

Der erste Schritt bei jeder Sicherheitsübung besteht darin, herauszufinden und festzulegen, was Sie schützen müssen. Während die meisten Behörden, die eine Zero Trust Architecture (ZTA) einführen, wissen, dass dieser Schritt von entscheidender Bedeutung ist, versäumen es viele, eine Dateninventur durchzuführen. Es gibt jedoch eine Möglichkeit, Daten zu inventarisieren, ohne in die Container eintauchen zu müssen: Workspaces.

Wenn Sie Arbeitsbereiche wie Microsoft Teams oder Gruppen und SharePoint-Websites bei der Durchführung dieser Übung ignorieren, verpassen Sie nicht nur die Gelegenheit, eine Dateninventarisierung durchzuführen, sondern können auch eine gefährliche Falle für Ihre Sicherheit darstellen. Diese Bereiche sind in den meisten Unternehmen Dreh- und Angelpunkte für die Zusammenarbeit und den Informationsaustausch. Wenn Sie diese Bereiche nicht kontrollieren, könnten Sie mit übermäßig privilegierten Nutzern, ungesicherten Bereichen für die Zusammenarbeit, offengelegten sensiblen Informationen und einer Datenpanne (sei es CUI, PII oder DOD-Klassifizierungen) enden.

Glücklicherweise können Sie diesen Fall vermeiden, wenn Ihre Administratoren über ein Inventar aller erstellten Arbeitsbereiche und einen fortlaufenden Prozess verfügen, um zu überprüfen, ob die entsprechenden Richtlinien angewendet werden. In diesem Beitrag wird erörtert, wie die Kategorisierung Ihrer Arbeitsbereiche Ihnen helfen kann, die ZTA-Standards in Ihrer Kollaborationsumgebung zu erfüllen, und wie Sie Ihren gesamten Bestand an Arbeitsbereichen sichern können.

Wie Sie Ihre Arbeitsbereiche für Zero Trust kategorisieren

Sie können Ihre Arbeitsbereiche manuell kategorisieren und pflegen. Jedes Mal, wenn ein neuer Arbeitsbereich – sei es eine SharePoint-Websitesammlung, eine Gruppe oder ein Team – erstellt wird, können Sie ihn zu einem Arbeitsblatt oder einer M365-Liste hinzufügen. Achten Sie darauf, Informationen wie den/die Teameigentümer, den Auftrag/Geschäftszweck, die erwartete Sensibilität des Inhalts, die internen Stakeholder, die externen Nutzer und ihre Zugehörigkeit sowie alle anderen Informationen anzugeben, die sich auf die für den Arbeitsbereich geltenden Richtlinien auswirken könnten.

Als Nächstes setzen Sie entweder eine Erinnerung, um diesen Arbeitsbereich zu überprüfen, oder Sie legen ein bestimmtes Datum fest, an dem Sie alle Arbeitsbereiche auf einmal überprüfen, um alle notwendigen Änderungen vorzunehmen (z. B. in Bezug auf Eigentümer, Zugriff, Berechtigungen usw.). Dies sollte regelmäßig und routinemäßig geschehen, um sicherzustellen, dass Ihr Inventar auf dem neuesten Stand ist und Ihre Arbeitsbereiche gesund und sicher sind. Und vergessen Sie nicht, dass nicht jeder Arbeitsbereich die gleichen Richtlinien für Lebenszyklus, Erneuerung und Sicherheit hat!

Schließlich handelt es sich bei Ihren Arbeitsbereichen um lebendige Räume, die sich im Laufe der Zeit oft verändern, z. B. wenn sich der Zweck von einem kurzfristigen zu einem operativen Zweck ändert, wenn ein neues Team zur Verwaltung eines neuen Projekts eingerichtet wird oder wenn zusätzliche Personen, z. B. Lieferanten oder Auftragnehmer, Zugang zu einem bestehenden Arbeitsbereich benötigen. Sie benötigen eine Aufzeichnung dieser Änderungen, um die notwendigen Richtlinienänderungen vorzunehmen und zu bestätigen, dass die richtigen Richtlinien angewendet werden.

Rationalisierung der Inventarisierung von Arbeitsbereichen

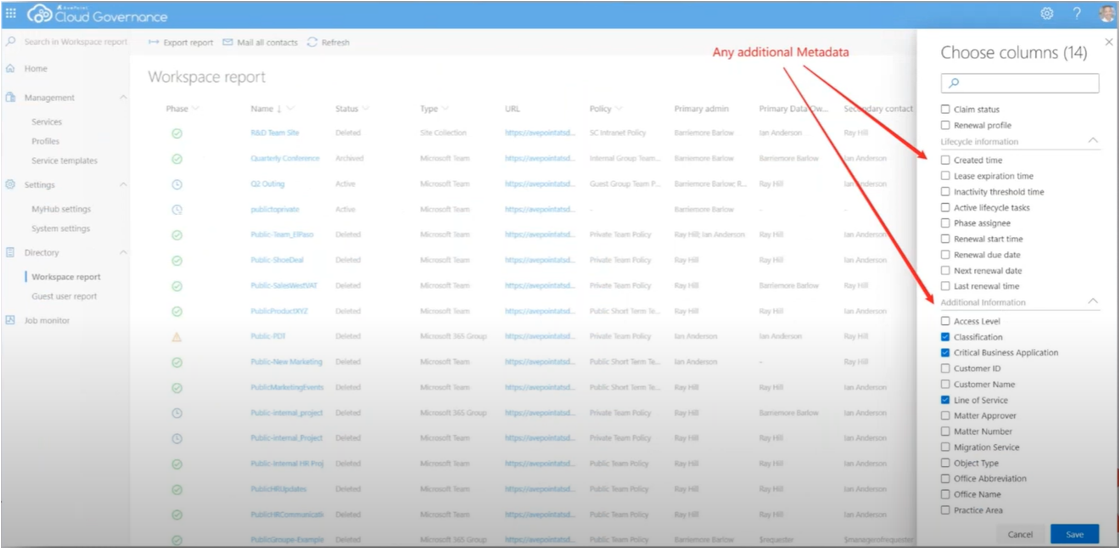

Klingt mühsam, oder? Zum Glück gibt es einen einfacheren Weg. Lösungen wie Cloud Governance können die Inventarisierung Ihrer Arbeitsbereiche rationalisieren. Mithilfe der Lösung können Sie einen Bericht erstellen, der eine Bestandsaufnahme aller Arbeitsbereiche enthält, die in diesem Tenant erstellt wurden. Dieser Bericht gibt Ihren Administratoren einen Überblick über Ihr Arbeitsrauminventar und die Möglichkeit, Spalten hinzuzufügen, um bestimmte Dinge wie Erneuerungsaktivitäten oder die Anzahl der Mitglieder in diesem Arbeitsraum zu überwachen und entsprechend zu handeln. Sie können dies sogar auf Komponenten-/Abteilungsadministratoren mit delegierten Ansichten ihrer Inhalte aufschlüsseln, ohne dass diese mit anderen Inhalten überfordert werden.

Innerhalb der Lösung können Sie Serviceanfragen und die Verwaltung von Inhaltseigentum, Richtlinien und Lebenszyklen entsprechend den sich entwickelnden Geschäftsanforderungen problemlos automatisieren. So zeigt die Lösung beispielsweise die Risikodetails eines Nutzers während des Erneuerungsprozesses an und stellt sicher, dass die Eigentümer über risikoreiche Inhalte in ihren Arbeitsbereichen sowie über Details zum Gefährdungsgrad informiert sind.

Funktionen wie diese erhöhen Ihre Sicherheit und vereinfachen und automatisieren die Überwachung von Konfigurationseinstellungen, Arbeitsbereichsmitgliedschaft, Berechtigungen und Freigabelinks sowie Änderungsanfragen für Eigentümer mit der Möglichkeit, nicht autorisierte Änderungen zu löschen, rückgängig zu machen oder Nutzer darüber zu informieren. Darüber hinaus wird ein regelmäßiger Bescheinigungsprozess für Sites, Gruppen und Teams bereitgestellt, der die fortlaufende Compliance sicherstellt.

Mit diesen Informationen können Sie Ihr neues ZTA-Framework ordnungsgemäß und nahtlos durchsetzen. Wenn Sie wissen, was Sie schützen müssen, können Sie ausgefeiltere Sicherheitsregeln erstellen, um die Richtlinien wirklich auf Ihre Bedürfnisse abzustimmen. Sobald Sie Ihren Katalog haben, können Sie:

1. Bessere Richtlinien für Ihre Arbeitsbereiche einrichten

Nachdem Sie Ihre Arbeitsbereiche katalogisiert haben, verfügen Sie über einen Leitfaden – welche Arbeitsbereiche gibt es, wie werden sie genutzt und welche Sensibilität wird erwartet. Sobald Sie wissen, welche Daten wo gespeichert sind und wie sensibel sie sind, können Sie bessere Richtlinien festlegen, die Produktivität und Zusammenarbeit ermöglichen und gleichzeitig Ihre sensibelsten Daten schützen.

2. Sicherstellen, dass geeignete Regeln durchgesetzt werden

Wenn sich die Bedingungen für Ihre Arbeitsbereiche ändern, müssen Sie die entsprechenden Richtlinien anwenden, um diesen veränderten Anforderungen gerecht zu werden. Mit einem Katalog Ihrer Arbeitsbereiche können Sie Änderungen besser nachverfolgen, z. B. wenn ein Eigentümer das Team verlässt oder ein unangemessener Gastzugriff erfolgt, so dass Sie das Problem beheben können, bevor es zu einem größeren Problem wird

3. Abteilungsübergreifende Konsistenz schaffen

Mit einer vollständigen Liste der Arbeitsbereiche, ihrer Datensensibilität und der angewandten Richtlinien können Sie die Konsistenz der Richtlinien zwischen den Abteilungen verbessern und so eine angemessene Nutzung und größtmögliche Sicherheit gewährleisten. Diese Konsistenz vereinfacht auch die abteilungsübergreifende Zusammenarbeit, da nicht mehr in Frage gestellt wird, ob ein Arbeitsbereich sicher genug für Ihre sensiblen Daten ist.

4. Verringerung der zentralen IT-Belastung

Mit einem Inventar in der Hand können Ihre Administratoren die Verantwortung für die Erneuerung und Neuzertifizierung auf den Eigentümer des Arbeitsbereichs abwälzen, was die Belastung für Ihr Verwaltungsteam verringert. Ebenso wichtig ist, dass die Person, die die Nutzung und die Erwartungen des Arbeitsbereichs kennt, diese wichtigen Entscheidungen trifft.

Null Vertrauen in IT Frustration

Ganz gleich, welches Sicherheitsproblem auftritt, ob der Teambesitzer das Unternehmen verlässt, der Zweck des Arbeitsbereichs geändert wird, unzulässiger Zugriff auf die Site gewährt wird oder Sie Änderungen an der Praxis vornehmen, um ZTA zu implementieren – ohne Kenntnis der Arbeitsbereiche ist es nahezu unmöglich, diese Probleme zu lösen. Wenn Sie jedoch über eine genaue Aufzeichnung Ihrer Arbeitsbereiche, einschließlich wichtiger Details, verfügen, können Sie die Umsetzung von Richtlinien in der richtigen Größe rationalisieren und überprüfen, ob sie funktionieren.

Die Quintessenz

Jeder von uns hat schon einmal eine Tupperdose mit Essensresten oder altes Gemüse im Kühlschrank vergessen und es erst entdeckt, als es bereits verrottet und verschimmelt war. Diese allgemein gültige Erfahrung kann beim Aufräumen Kopfzerbrechen bereiten und ein wenig eklig sein, und eine Version davon könnte auch in Ihrem Microsoft 365 passieren, wenn Sie in Ihrem Tenant Räume für die Zusammenarbeit haben, von denen Sie nichts wissen.

Wenn Sie einen Arbeitsbereich haben, von dem Sie nichts wissen, wird er nicht nur schimmeln, sondern könnte als Einstiegspunkt für jede Art von Bedrohung dienen, von böswilligen Insidern bis hin zu Cyberkriminellen, die Ihre Schwachstellen ausnutzen und sich aus Spaß, Profit oder anderen ruchlosen Motiven Zugang zu sensiblen Informationen verschaffen wollen.

Die Lösung ist einfach: Führen Sie einen Katalog Ihrer Arbeitsbereiche. Mit den richtigen Tools kann die Inventarisierung Ihrer Arbeitsbereiche ein einfacher, routinemäßiger Prozess sein, der es Ihren Administratoren ermöglicht, Ihre Arbeitsbereiche im Auge zu behalten, ohne sie zu überlasten, und sie in die Lage versetzt, Ihren Mieter sicher und geschützt zu halten. Wenn Sie dies richtig machen, werden Sie die Zero Trust-Standards im Handumdrehen erfüllen.

Abonnieren Sie unseren Aufruf in der Microsoft 365 Government Community, um weitere Tipps und Tricks zur Katalogisierung zu erhalten, fordern Sie eine Demo unserer Zero Trust-Lösung an, mit der Sie die Vorgaben des Bundes einfach und nahtlos erfüllen können, und lesen Sie weitere Blogbeiträge über Zero Trust.

Lesen Sie zum Thema Zero Trust auch folgende Beiträge:

So gelingt delegierte Administration mit Zero Trust

Wie Sie die M365-Zusammenarbeit mit der Zero-Trust-Architektur ihrer Agentur in Einklang bringen

Das passende Video zum Community Call:

Live(ish)! Zero Trust & The Executive Order on National Security #M365GovCommunityCall