Wenn Sie noch mehr zum Thema Datenschutz und Multi-Faktor-Authentifizierung lernen möchten, dann beachten Sie auch folgende Beiträge:

Da Cybersecurity-Bedrohungen weiterhin weit verbreitet sind, sind IT-Verantwortliche gezwungen, ihre Sicherheitsmaßnahmen zu verstärken, um ihre Unternehmen besser vor verschiedenen Risiken zu schützen.

Laut einer Gartner-Umfrage wird dies sogar noch relevanter, da Unternehmensleiter Risiken im Zusammenhang mit der Cybersicherheit als Geschäftsrisiken wahrnehmen.

Auch wenn es mehrere Schutzebenen gibt, die eingesetzt werden können, ist es am besten, mit der Sicherheit an der Frontlinie zu beginnen – dem Identitätsmanagement -, da dies nicht nur eines der größten Sicherheitsrisiken ist, die Gartner im vergangenen Jahr festgestellt hat, sondern auch eine gute Verteidigung gegen mögliche Angriffe darstellt.

Lassen Sie uns nun erklären, wie Sie Ihre Microsoft-Umgebung besser schützen können, indem Sie eine der beliebtesten Methoden der Identitätssicherheit aktivieren: Multi-Faktor-Authentifizierung.

Was ist die Multi-Faktor-Authentifizierung (MFA)?

Um sich bei einem Gerät oder Online-Dienst anzumelden, verwenden wir in der Regel Nutzernamen und Kennwörter, um unsere Identität zu bestätigen und Zugang zu unseren Konten zu erhalten.

Doch Passwörter sind mittlerweile anfällig und leicht zu knacken. Um die mit der Identität verbundenen Risiken zu verringern, wird heute bei vielen Diensten eine zusätzliche Sicherheitsebene in Form einer zusätzlichen Überprüfungsmethode eingesetzt. Dies wird in der Regel als zweistufige Verifizierung oder Multi-Faktor-Authentifizierung (MFA) bezeichnet.

Grundsätzlich bedeutet die Aktivierung der Multi-Faktor-Authentifizierung in Ihrem Unternehmen, dass Sie von Ihren Anwendern verlangen, ihre Identität auf mehr als eine Weise zu verifizieren, bevor sie angemessenen Zugang zu Ihren Diensten oder Ihrer Umgebung erhalten.

Arten von MFA

Was die Multi-Faktor-Authentifizierung zu einer starken Sicherheitsmaßnahme macht, ist die Tatsache, dass Ihre Authentifizierungsfaktoren aus einer Kombination von zwei Faktoren bestehen müssen, die nicht leicht zu duplizieren sind.

Die drei häufigsten Faktoren sind:

- Etwas, das Sie wissen – Passwörter oder gespeicherte PINs

- Etwas, das Sie haben – ein Smartphone oder ein sicherer USB-Stick

- Etwas, das Sie sind – ein Fingerabdruck oder eine Gesichtserkennung

Eine Kombination aus zwei Faktoren macht es Angreifern schwerer, ein Konto zu hacken, denn wenn ein Kennwort oder eine PIN kompromittiert wird, ist immer noch ein Smartphone-Code oder ein Fingerabdruck (die schwerer zu stehlen sind) erforderlich, um die Anmeldung abzuschließen.

Multi-Faktor-Authentifizierung in Microsoft 365

Microsoft 365 unterstützt MFA für Nutzerkonten mit:

- Ein Verifizierungscode, der als Textnachricht an das Telefon des Anwenders gesendet wird

- Ein Telefonanruf

- Die Smartphone-App Microsoft Authenticator

Es gibt drei Möglichkeiten, MFA in Microsoft 365 zu aktivieren:

1. Sicherheitsvorgaben

Mit den Sicherheitsvorgaben werden Ihrer Organisation vorkonfigurierte, von Microsoft verwaltete Sicherheitseinstellungen zur Verfügung gestellt, um Ihre Organisation vor identitätsbezogenen Angriffen zu schützen. Zu diesen Einstellungen gehört die automatische Aktivierung von MFA für alle Ihre Admin- und Nutzerkonten.

So aktivieren Sie die Sicherheitsvorgaben:

- Melden Sie sich im Microsoft 365 Admin Center mit den Anmeldeinformationen Sicherheitsadministrator, Administrator für bedingten Zugriff oder Globaler Administrator an.

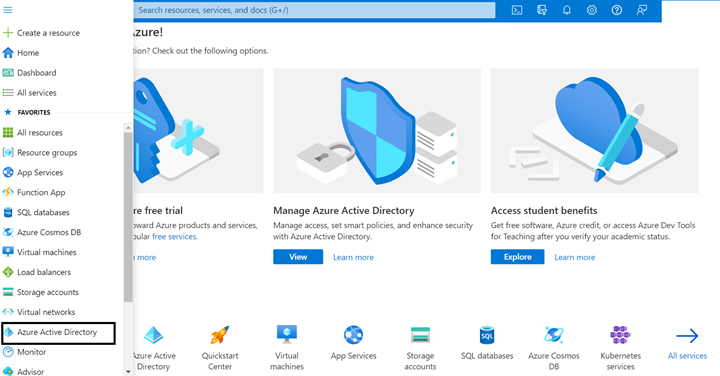

- Gehen Sie zum Azure Active Directory-Portal unter Admin Center.

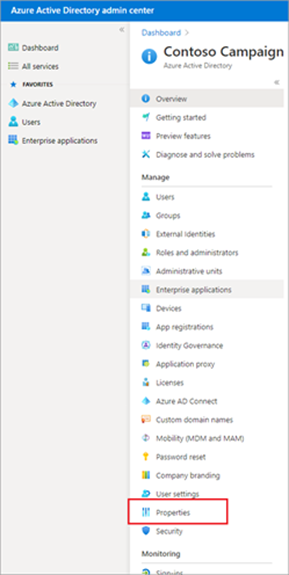

- Wählen Sie auf der Azure AD-Seite im linken Menü des Dashboards Verwalten und wählen Sie Eigenschaften. Auf dieser Seite finden Sie im unteren Teil der Seite die Option Sicherheitsvorgaben verwalten.

- Wenn Sie im Feld Sicherheitsvorgaben aktivieren (auf der rechten Seite des Fensters) die Option Ja auswählen, sind keine weiteren Maßnahmen erforderlich. Wenn nicht, wählen Sie Ja, um die Sicherheitsvorgaben zu aktivieren.

2. Eingeschränkter Zugriff

Mit Richtlinien für bedingten Zugriff können granulare oder spezifische Richtlinien für Organisationen mit komplexeren Sicherheitsanforderungen erstellt werden. Diese Richtlinien bestimmen, ob Anwendern der Zugriff gewährt wird oder nicht, je nach den festgelegten Bedingungen, unter denen die Anmeldungen geprüft werden.

Dies macht es für Administratoren einfacher, da Sie MFA-Anforderungen basierend auf der Gruppenzugehörigkeit zuweisen können, anstatt MFA für einzelne Nutzerkonten zu konfigurieren.

Um MFA mit Richtlinien für bedingten Zugriff zu aktivieren, müssen Sie zunächst eine Richtlinie für bedingten Zugriff erstellen und diese zu den angegebenen Gruppen hinzufügen:

- Melden Sie sich mit den Anmeldedaten des globalen Administrators am

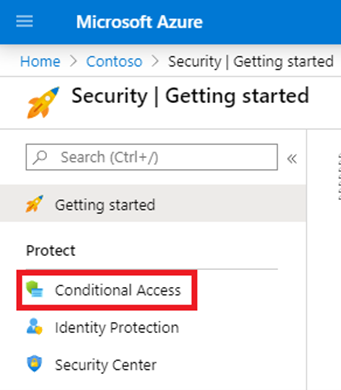

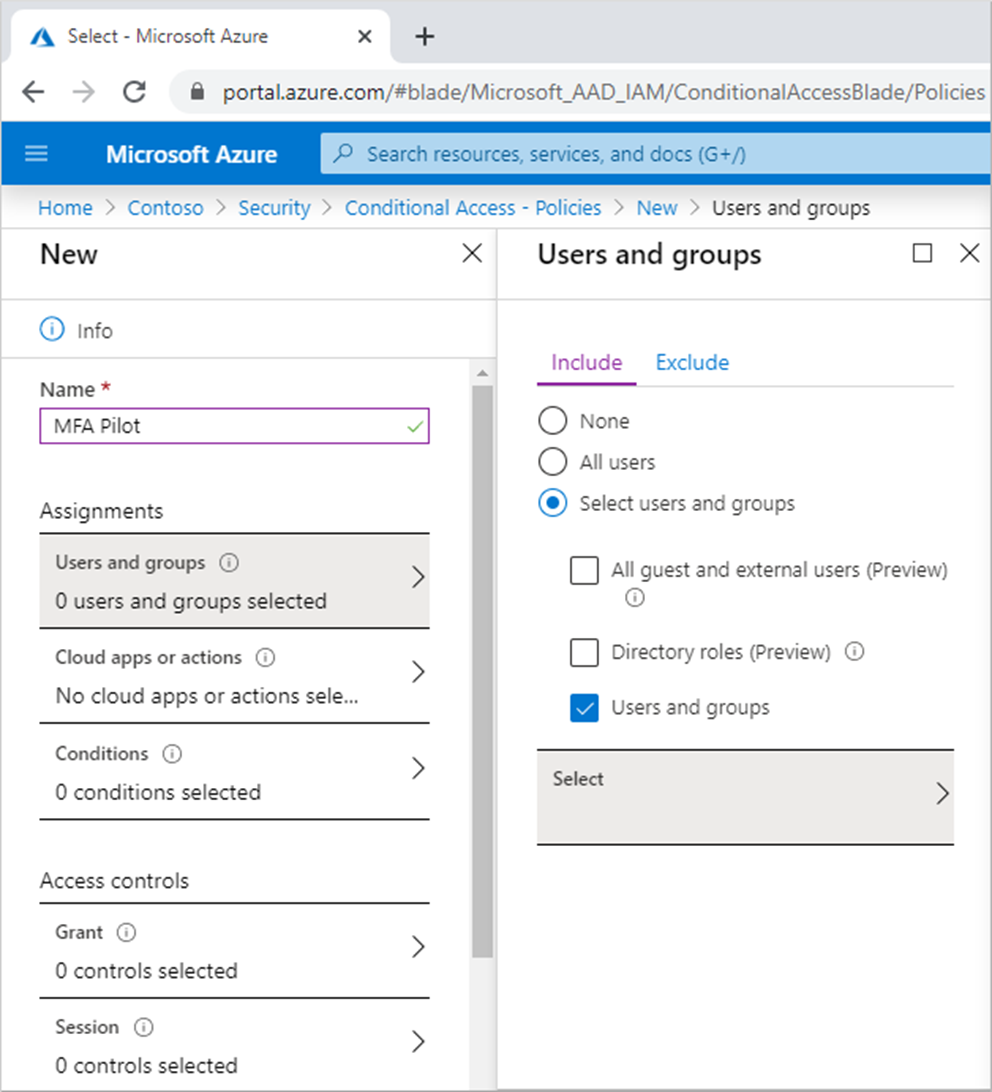

- Wählen Sie dann auf der linken Seite des Menüs Security > Conditional Access > +New policy. Erstellen Sie einen Namen für Ihre Richtlinie.

- Gehen Sie zu Zuweisungen > Anwender und Gruppen und wählen Sie dann die Optionsschaltfläche Anwender und Gruppen aus.

- Aktivieren Sie das Kontrollkästchen für Anwender und Gruppen und klicken Sie auf Auswählen, um die verfügbaren Azure AD-Nutzer und -Gruppen anzuzeigen.

- Wählen Sie Ihre Azure AD-Gruppe und wählen Sie Fertig, um Ihre neue Richtlinie anzuwenden.

Als Nächstes müssen wir die Bedingungen für die Multi-Faktor-Authentifizierung konfigurieren, wenn sich ein Anwender beim Azure-Portal anmeldet, um festzulegen, welche Cloud-Apps und -Aktionen Ihre neue Richtlinie auslösen werden:

Als Nächstes müssen wir die Bedingungen für die Multi-Faktor-Authentifizierung konfigurieren, wenn sich ein Anwender beim Azure-Portal anmeldet, um festzulegen, welche Cloud-Apps und -Aktionen Ihre neue Richtlinie auslösen werden:

- Unter Cloud-Apps oder -Aktionen können Sie wählen, ob Ihre Richtlinie auf alle Apps oder auf ausgewählte Apps angewendet werden soll (wenn Sie bestimmte Apps von der Richtlinie ausschließen möchten).

In diesem Fall, da wir MFA für Azure-Anmeldungen konfigurieren, wählen Sie Apps auswählen, wählen Sie Microsoft Azure Management > Auswählen > Fertig.

- Wählen Sie unter Zugriffskontrolle die Option Gewähren > Aktivieren Sie das Optionsfeld Zugriff gewähren.

- Aktivieren Sie das Kontrollkästchen Multi-Faktor-Authentifizierung erforderlich > Auswählen.

- Schalten Sie die Option Richtlinie aktivieren auf Ein und wählen Sie dann Erstellen, um die Richtlinie für bedingten Zugriff anzuwenden.

3. Legacy-MFA pro Anwender

Obwohl Microsoft dringend empfiehlt, nur Sicherheitsvorgaben oder Richtlinien für bedingten Zugriff zu verwenden, können Sie dennoch MFA für einzelne Anwender aktivieren.

Beachten Sie jedoch, dass dies sowohl für Sie als Administrator (da Sie die Einstellungen jedes einzelnen Anwenders konfigurieren müssen) als auch für Ihre Anwender (da sie jedes Mal, wenn sie sich anmelden, MFA durchführen müssen, es sei denn, es erfolgt von einer vertrauenswürdigen IP-Adresse aus oder die Funktion MFA auf vertrauenswürdigen Geräten merken ist aktiviert) umständlicher ist.

Es gibt drei Zustände, um festzustellen, ob ein Anwender für die Azure AD Multi-Faktor-Authentifizierung registriert ist oder nicht:

- Deaktiviert: Alle Anwender starten in diesem Status. Dies bedeutet, dass sie noch nicht für MFA registriert sind.

- Aktiviert: Die Anwender sind für MFA registriert, aber sie müssen sich für die MFA-Methoden registrieren, damit MFA aktiviert wird. Wenn sie sich nicht registrieren, bleibt die Legacy-Authentifizierung, bei der weiterhin Passwörter verwendet werden, eine Option für Anmeldungen.

- Erzwungen: Die Anwender sind bei MFA angemeldet und haben die Registrierung bereits abgeschlossen. MFA ist erforderlich, wenn sie sich anmelden.

So ändern Sie den Status für einen Anwender:

- Melden Sie sich im Azure-Portal mit den Anmeldedaten des globalen Administrators an.

- Gehen Sie im Azure Active Directory zu Anwender > Alle Anwender.

- Klicken Sie auf Multi-Faktor-Authentifizierung.

- Suchen Sie den Anwender, für den Sie MFA aktivieren möchten (Sie können die Ansicht von oben auf Anwender ändern) und aktivieren Sie das Kästchen neben dem/den Namen.

- Wählen Sie auf der rechten Seite unter Quick Steps die Option Enable (Aktivieren) oder Disable (Deaktivieren) und bestätigen Sie Ihre Auswahl in dem sich öffnenden Popup-Fenster.

Admins können die Anwender zwischen verschiedenen Status verschieben, z. B. von Aktiviert zu Erzwungen oder von Erzwungen zu Deaktiviert. Es ist jedoch nicht ratsam, den Status eines Anwenders direkt in “Erzwungen” zu ändern, es sei denn, der Anwender hat sich bereits registriert.

Wichtige Hinweise

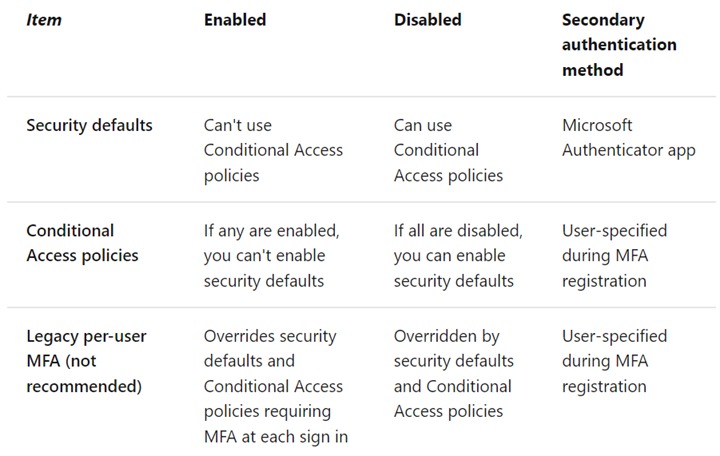

Bevor wir zum Schluss kommen, ist es wichtig, darauf hinzuweisen, dass es besser ist, sich auf eine Methode zu beschränken, als alle Methoden zusammen zu verwenden. Hier erfahren Sie, was passiert, wenn Sie das tun:

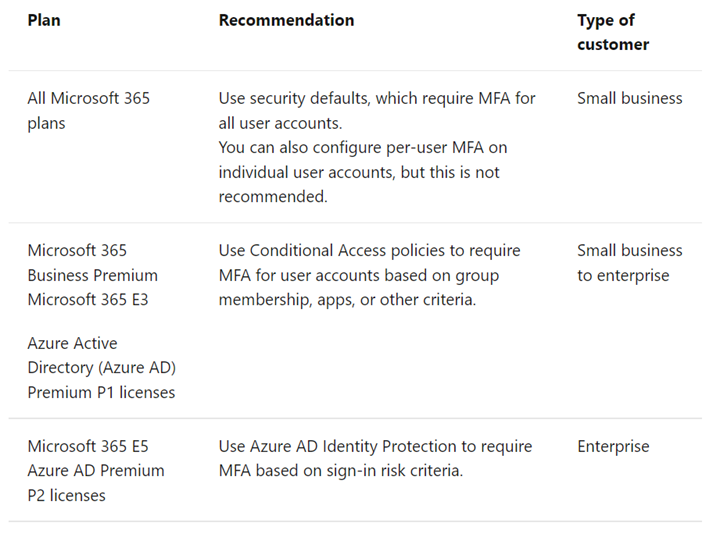

Abschließend sind hier die empfohlenen Methoden, abhängig von Ihren Microsoft 365-Plänen:

Wenn Sie mehr über Datenschutz erfahren möchten, sollten Sie unseren Blog abonnieren.