Armez-vous des outils dont vous avez besoin pour protéger les informations de votre organisation en suivant notre webinaire : « Empêcher les fuites de données dans Microsoft Teams (et d’autres systèmes de collaboration). » Visionnez-le ici

Des violations de données se produisent même avec les plans de gouvernance et les règles les plus stricts. De fait, les violations de données sont plus fréquentes qu’on ne l’imagine. D’après Positive Technologies, plus de 765 millions de personnes en ont été touchées rien que pendant les mois d’avril, mai et juin 2018.

Lorsqu’une violation de données s’est produite, chaque minute compte. Ce n’est ni le moment de se demander ce qui aurait pu ou dû être fait, ni le moment de jeter le blâme. Comme dans le cas d’une fuite dans une conduite d’eau, le plus urgent est de localiser et d’arrêter la fuite, de remédier aux vulnérabilités et de mettre en place des mesures garantissant que la fuite d’informations personnelles identifiables (IIP) ou la violation de données ne se reproduise plus. Nous verrons dans cet article comment il est possible de reprendre rapidement le contrôle d’une fuite d’IPP et ce que vous pouvez faire pour endiguer une violation de données.

Que signifie IIP ?

« IIP » signifie informations personnelles identifiables. Le terme a été utilisé pour la première fois par le NIST (Institut national des normes et de la technologie des États-Unis) en 1979. Le NIST définit les IIP comme « Toute information à propos d’une personne détenue par un organisme, notamment :

(1) Toute information pouvant être utilisée pour connaître ou retrouver l’identité d’une personne, telle que son nom, son numéro de sécurité sociale, sa date et son lieu de naissance, le nom de jeune fille de sa mère ou ses données biométriques ; et

(2) Toute autre information rattachée ou pouvant être rattachée à une personne, telle que des informations d’ordre médical, financier ou concernant sa formation et son emploi. »

De nos jours, alors que chaque application sur nos téléphones détient sur nous une plus ou moins grande quantité d’IIP, les violations de données sont devenues monnaie courante. Pas plus tard que le mois dernier, le 29 septembre 2019, Door Dash a annoncé avoir été victime d’une violation de données touchant 4,9 millions d’utilisateurs. Des données telles que les numéros de permis de conduire, les noms complets, les adresses et les numéros de téléphone des utilisateurs étaient concernées. Door Dash a envoyé à ses clients un e-mail précisant : « Pour plus de sûreté, nous recommandons à toutes les personnes affectées de réinitialiser leur mot de passe et de ne l’utiliser que pour leur compte Door Dash. ».

En quête de conseils sur la meilleure manière de se prémunir contre les violations de données ? Lisez cet article Cliquez pour tweeterLa FEMA (l’Agence fédérale américaine des situations d’urgence) a subi une fuite d’IIP et une violation de données pendant les ouragans Harvey, Irma et Maria ainsi que pendant les incendies de 2017 en Californie. L’OIG (Bureau de l’inspecteur général des États-Unis) a considéré que la réaction de la FEMA avait été insuffisante et inopportune. L’OIG a estimé que la FEMA/le DHS (département de la Sécurité intérieure des États-Unis) « n’avaient pas testé l’ensemble des plans d’urgence et qu’ils n’avaient ni mis au point des procédures de gestion des informations sensibles ni prévu des installations de secours où reprendre le traitement en cas d’interruption du service. »

Que peut faire un hacker avec des IIP ?

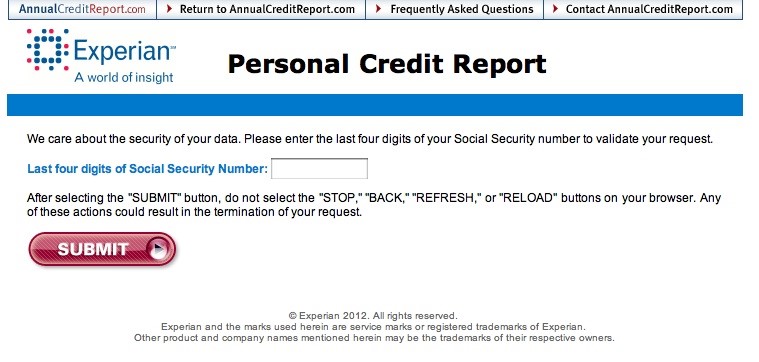

Un hacker n’a pas besoin du numéro de sécurité sociale ou de la date de naissance de vos salariés ou de vos clients pour leur nuire. Il lui suffit de disposer du prénom et du nom de famille de sa cible, de son adresse électronique, de son adresse physique, de son numéro de téléphone et des quatre derniers chiffres de sa carte de crédit pour lui causer des dommages. La plupart des entreprises utilisent un processus de vérification basé sur deux éléments d’IIP d’une personne pour valider des opérations telles qu’une modification du service fourni, l’envoi d’un chèque à une autre adresse ou la mise en place d’un service tel que celui assuré par Door Dash

Comment reprendre le contrôle après une fuite d’IIP et une violation de données

La pire des réactions après la détection d’une violation de données est de ne rien faire du tout. Plus vous agirez de manière proactive, plus rapidement vous pourrez vous rendre maître de la fuite. Le 7 septembre 2017, Equifax a annoncé que les données de 145,5 millions de clients avaient été piratées. Il a ensuite émergé qu’Equifax avait eu connaissance de la faille plusieurs mois auparavant. Pour éviter un tel scénario, voici onze conseils pour vous aider à réagir correctement :

- Ne paniquez pas. Si votre entreprise est confrontée à une violation de données, vous devez prendre des décisions stratégiques qui vous aideront à déterminer l’origine de la faille.

- Trouver l’origine de la faille doit être votre priorité. L’« origine » de la faille peut être un système ou une personne. Dans les deux cas, vous devez coopérer avec votre service informatique chargé de la sécurité pour remonter jusqu’à la source. Un système de gestion des risques d’entreprise tel que Compliance Guardian constitue un véritable atout lorsque vous cherchez à identifier l’origine d’une fuite d’IIP ou d’une violation de données.

- Contactez vos sous-traitants. Le 15 novembre 2013, le piratage de Target a constitué l’un des plus grands vols de données confidentielles commis depuis des années. S’il a été aussi difficile pour Target de reprendre le contrôle de la fuite d’IIP et de la violation de données, c’est parce que l’entreprise ne savait pas d’où venait la faille. Target a par la suite appris que son prestataire CVC (chauffage, ventilation et climatisation) était à l’origine de la violation de données. Le piratage de Target a entraîné le vol de 40 millions de numéros de cartes de crédit et a coûté à Target la somme totale de 202 millions de dollars.

- Déployez un système de gestion des risques. Compliance Guardian d’AvePoint peut vous apporter une aide précieuse pour trouver l’origine d’une fuite d’IIP et d’une violation de données. La solution vous indique précisément où se trouve la faille et comment elle s’est étendue à l’ensemble de votre organisation. Compliance Guardian est aussi capable de détecter très rapidement les risques pour l’entreprise et vous permet de générer des rapports qui vous feront gagner temps et argent. Si votre organisation applique les normes et réglementations PCI, FTI, RGPD et/ou HIPAA, disposer d’un système de gestion des risques est primordial.

- Constituez un « centre de crise » d’où gérer les recherches, les questions réglementaires et de conformité et la communication interne et externe. La meilleure chose à faire est de former un cabinet de crise rassemblant l’encadrement supérieur de l’entreprise et l’équipe chargée de la sécurité afin d’élaborer un plan de route pour l’identification de l’origine de la faille.

- Communiquez abondamment ! Les entreprises n’aiment pas la publicité négative, mais en refusant de communiquer, vous risquez d’augmenter le coût de la violation de données et de la transformer en un désastre de relations publiques.

- Impliquez rapidement vos conseillers juridiques et vos assurances. Après une violation de données de grande envergure, vous aurez besoin du soutien de votre équipe juridique pour élaborer votre réponse et gérer les conséquences légales. Vous devrez également informer votre société d’assurance de la fuite d’IIP et de la violation de données afin qu’elle puisse commencer à chiffrer les dommages.

- Désignez un seul porte-parole de l’entreprise. En cette ère des médias sociaux et de la communication en temps réel, il ne serait pas étonnant que plusieurs représentants de votre société se mettent à twitter ou à fournir aux médias des informations à propos de la violation de données. Vous devez l’éviter à tout prix ! Désignez une seule personne qui assumera le rôle de porte-parole de votre organisation.

- Passez en revue les rapports archivés. Réexaminer les rapports de gestion des risques des derniers mois peut vous livrer les pistes quant à l’origine de la fuite d’IIP et de la violation de données. Commencez de préférence par les rapports sur les actions correctives et préventives (CAPA). Compliance Guardian d’AvePoint fournit des rapports CAPA ainsi que des workflows sur le cycle de vie.

- Mettez à disposition des rapports facilement compréhensibles. Quel est l’intérêt d’un rapport s’il est indigeste ? Faites en sorte que vos rapports puissent être facilement assimilés par les cadres de direction de l’entreprise et fournissez-y suffisamment de données pour permettre à votre équipe de sécurité d’agir.

- Surveillez les comptes d’entreprise et les alertes. Quelquefois, les répliques sont pires que le tremblement de terre. Pendant que vous réparez la fuite d’IIP et la violation de données, n’omettez pas de surveiller votre système de gestion des risques pour repérer toute activité suspecte.

En conclusion

En tant qu’organisation, vous devez prendre toutes les précautions possibles pour vous prémunir contre les violations de données. Ces onze étapes vous aideront à vous préparer au pire et à savoir comment réagir s’il devait arriver. Avez-vous d’autres conseils dont vous souhaitez faire part aux lecteurs ? Indiquez-les dans les commentaires ci-dessous !

Vous voulez d’autres conseils pour vous prémunir contre les violations de données ? Abonnez-vous à notre blog.