Au cours des derniers mois, les médias s’en sont donné à cœur joie pour rapporter au public les violations de données personnelles (en particulier de données relatives à la santé) de grande envergure qui se sont produites. La violation de données en Équateur a été la plus impressionnante, car quasiment tous les habitants du pays en ont été victimes. Peu après, la filiale du groupe Lion Air Malindo Air a confirmé avoir subi une violation des données de son système cloud Amazon ayant entraîné la fuite des informations relatives à 30 millions de passagers.

Même si ces violations récentes sont dues à des systèmes cloud non protégés ou mal configurés, des erreurs de moindre gravité telles que la perte d’un appareil mobile peuvent également entraîner des violations de données. Quand on sait que 70 millions de smartphones sont perdus chaque année, et que seulement 7 % d’entre eux sont retrouvés, ce problème devrait figurer en tête des préoccupations de chaque organisation.

La plupart des appareils mobiles disposent d’une fonction de chiffrement du disque complet ou d’effacement à distance. Cependant, de telles mesures sont impuissantes face à l’élargissement sensible du périmètre des fuites de données potentielles imputable à la messagerie instantanée (IM). Pensez par exemple au cas rapporté il y a quelques années, où des médecins et des infirmières du service national de santé britannique (NHS) se servaient de WhatsApp et de Snapchat pour partager des informations concernant les patients « dans tout le NHS ».

Les téléphones portables peuvent stocker jusqu’à 256 Go de données, ce qui en fait des outils parfaits pour déplacer des données d’entreprise. La messagerie instantanée peut augmenter le risque de façon exponentielle si des contrôles adéquats ne sont pas mis en place. Si votre organisation autorise les appareils mobiles personnels, vous ne devez jamais oublier la question suivante : comment s’assurer que les fichiers partagés par IM ont bien été complètement supprimés de l’appareil d’un ancien salarié au moment de son départ ?

Vous avez peur que des salariés ne provoquent des fuites de données involontaires via leurs téléphones portables ? Lisez cet article : CLIQUEZ POUR TWITTER

En gardant à l’esprit tous ces points, voici trois conseils pour assurer la protection des données face aux risques posés par la messagerie instantanée et les appareils mobiles :

1. Protégez-vous contre les pertes de données

La perte de données concerne tout le monde : l’une des principales craintes des entreprises est de voir un salarié perdre un appareil mobile, qu’il s’agisse d’un appareil appartenant à l’entreprise ou au salarié lui-même. Il existe sur le marché des solutions (MobileIron et Airwatch) permettant d’assurer la gestion des applications mobiles et d’empêcher l’accès ou de supprimer le contenu à distance, mais il est préférable d’atténuer le risque plutôt que de s’inquiéter de la sécurité une fois que le mal est fait. Il est beaucoup plus sûr d’interdire le stockage de contenus sur les appareils mobiles et d’inciter les utilisateurs à partager des liens vers les fichiers. Ainsi, voir un appareil finir entre de mauvaises mains ne constituera pas un problème insurmontable.

2. Administration par l’entreprise

Je ne vous dis pas de ne pas faire confiance aux salariés de votre entreprise, mais il est bien plus efficace de gérer les utilisateurs. La première question que votre service informatique devrait poser lorsqu’il examine une solution de messagerie instantanée est : « Comment pouvons-nous assurer un déploiement facile et une surveillance transparente des règles applicables à l’ensemble de l’entreprise ? »

La première mesure à prendre pour l’organisation est de comprendre quels utilisateurs et appareils utilisent (ou plus précisément, sont autorisés à utiliser) des données d’entreprise via une messagerie instantanée et des appareils mobiles.

Un salarié peut posséder plusieurs appareils, voire même utiliser l’appareil/le service d’IM pour ses besoins personnels aussi bien que professionnels, alors qu’il est important pour les organisations que la communication professionnelle et la communication personnelle soient strictement séparées.

Disposer d’une solution d’IM dédiée telle que Microsoft Teams vous permet de définir ce qui peut être communiqué à qui et de quelle manière. Si les salariés utilisent WhatsApp, Line, WeChat ou des solutions d’IM similaires, tenter de gérer les multiples systèmes utilisés peut virer au cauchemar (pour compliquer les choses, certains de ces services d’IM peuvent même coexister).

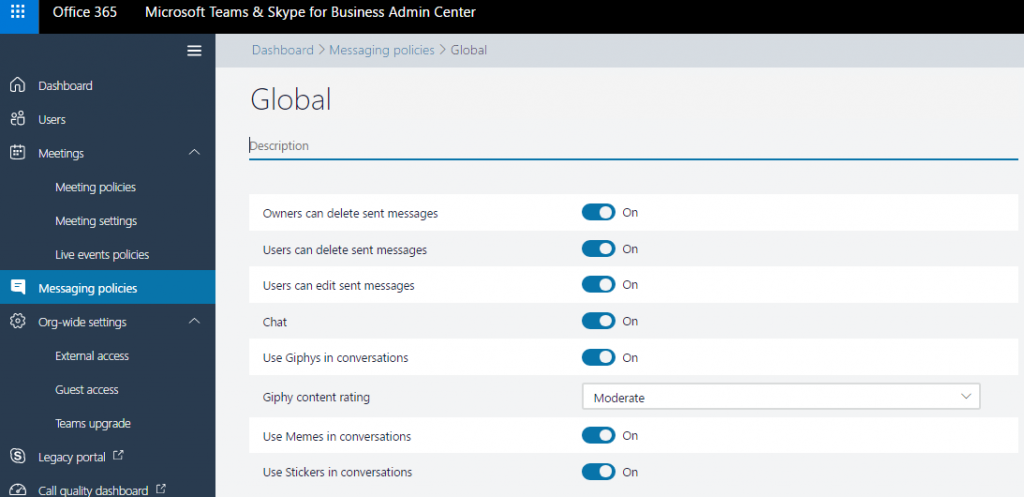

![]()

Microsoft Teams met à la disposition des utilisateurs un Centre d’administration où des commandes granulaires leur permettent de surveiller l’ensemble des activités, de la suppression de messages à l’usage de mèmes ou à l’accès d’invités, et bien plus.

Les possibilités de contrôle et de surveillance sont également des critères essentiels lors du choix d’une solution d’IM, en particulier la possibilité de bénéficier d’une assistance immédiate en cas de dysfonctionnement, lorsque les utilisateurs finaux n’ont pas la moindre idée de ce qu’il se passe. Les solutions d’IM gratuites ne vous coûtent peut-être pas un sou, mais elles risquent aussi de ne pas offrir de possibilité d’administration, de surveillance ni de contrôle par l’entreprise, ni même de vous permettre de maîtriser quoi que ce soit.

3. Domiciliation des données et conformité réglementaire

Le règlement général sur la protection des données de l’Union européenne (RGPD EU) a entraîné une prise de conscience des exigences de domiciliation des données. Peu après, de nombreux autres pays ont adopté une approche similaire, ce qui n’a de sens que si l’on cherche à protéger les données de ses utilisateurs.

La plupart des solutions d’IM sont basées sur le cloud ; lorsque l’on choisit un service cloud à l’heure actuelle, il faut prendre en compte où les données sont stockées, comment elles sont utilisées et avec qui elles peuvent éventuellement être partagées. Si un médecin de l’Union européenne se sert d’un service d’IM non administré pour demander l’avis d’un collègue étranger à propos d’un patient par exemple, cela peut déclencher des signaux d’alerte si certains prérequis ne sont pas remplis (consentement, anonymisation, etc.).

Si vous voulez connaître d’autres manières de sécuriser votre environnement Microsoft 365, notamment la gestion des appareils mobiles, voici l’article idéal pour vous plonger dans le sujet.

Vous souhaitez en savoir plus sur la protection des données ? N’oubliez pas de vous abonner à notre blog !