J’ai récemment écrit un article sur la recherche du « signal dans le bruit » de notre nouvelle société contrôlée par les données afin de prendre de bonnes décisions de cybersécurité en s’appuyant sur des renseignements décisionnels. Désireux d’offrir toujours plus de valeur aux clients, les fournisseurs de technologie comme Microsoft continuent à souscrire à l’idée que « plus il y en a, mieux c’est » en proposant tout un choix de nouvelles fonctionnalités permettant aux entreprises d’analyser leurs données.

En savoir plus :

- Comment identifier les contenus sensibles dans M365

- Assurez la sécurité et le succès de la collaboration avec M365

- Collaborez en sécurité : défis du surpartage dans M365

- Les 5 défis de la gestion des risques dans Microsoft 365

- Centre de sécurité et conformité de Microsoft 365

- Créez une stratégie de gestion des autorisations dans M365

Découvrez dans notre eBook « Atténuer les risques liés à la collaboration » Comment mettre en place des mesures efficaces pour limiter les risques liés à la collaboration dans Microsoft 365 ou d’autres espaces de travail que votre entreprise exploite.

Mais en vérité, lorsque ces données ne sont pas gérées, cela n’engendre que plus de bruit et plus de travail. Cela dit, je suis profondément convaincue qu’il est toujours pire de ne pas savoir que quelque chose arrive que d’essayer de le résoudre. Alors, comment la technologie Microsoft peut-elle nous aider à hiérarchiser nos efforts, concentrer notre attention et identifier les problèmes qui nécessitent vraiment d’être résolus ? Comment pouvons-nous faire pour trouver le signal que nous cherchons au milieu de notre société de l’information ?

Conformité : faites confiance, mais vérifiez

Les données sont la clé. Chaque entreprise possède des données sensibles. La question est de savoir de quoi il s’agit, où elles se trouvent, qui peut y accéder, pour en faire quoi, les envoyer où et avec qui elles sont partagées. Tout cela doit être géré de manière proactive dans le cadre d’une bonne gouvernance des données et d’un bon programme de gestion du cycle de vie des données.

Cependant, de nombreuses entreprises mettent en place des règles de gouvernance des données qui sont plus théoriques qu’opérationnelles. En d’autres termes, elles ont une politique d’entreprise qui n’est pas appliquée, ou dont la mise en œuvre est laissée à l’appréciation des utilisateurs professionnels. Dans un système basé sur la confiance, il convient de vérifier les points essentiels suivants :

- Les données sont-elles correctement étiquetées ?

- Des propos inappropriés ont-ils été échangés ?

- Des informations sensibles ou confidentielles sont-elles partagées avec des utilisateurs internes ou externes ?

- Les politiques de confidentialité et de conformité sont-elles contournées, que ce soit délibérément ou involontairement ?

Pour permettre à vos employés de faire correctement leur travail tout en créant un environnement plus sécurisé, il convient de mettre en place une culture et des systèmes technologiques dans lesquels la confidentialité et les contrôles de sécurité ne se limitent pas à des séances de formation annuelles et d’instaurer une « culture de la conformité » dans laquelle il est plus facile à vos employés de faire ce qu’il faut plutôt que ce qu’il ne faut pas faire. Les entreprises doivent créer une organisation de la sécurité transparente pour décourager les tentatives de contournement des règles de sécurité. Pour cela, l’approche d’AvePoint propose une méthode de confiance et de contrôle pour garantir que les utilisateurs font ce qu’il faut, tout en empêchant les infractions involontaires.

L’approche d’AvePoint en matière de conformité

AvePoint adopte une approche pragmatique en s’assurant que les audits et protection axés sur les données apportent de la valeur à l’entreprise. Nous aidons les entreprises à élaborer et appliquer un cadre de gouvernance des données efficace.

Recherche et classification

La plupart des entreprises s’inquiètent au sujet des « données sombres » (données qui ne sont pas correctement comprises) ou des données qui existent dans leurs systèmes (partages de fichiers, SharePoint, systèmes sociaux et autres réseaux et systèmes de collaboration de l’entreprise). Le fait de comprendre la nature de ces données, de savoir où elles se trouvent et de les classer correctement permettra aux entreprises de mettre en place les niveaux de protection adaptés.

Par exemple, beaucoup d’entreprises appliquent des contrôles de sécurité vastes en utilisant les mêmes procédures de sécurité pour tout. Mais, d’un point de vue logique, faut-il appliquer les mêmes protocoles de sécurité aux photos du dernier pique-nique de l’entreprise qu’à la conception de l’infrastructure critique de votre client, aux informations de build ou aux informations des cartes de crédit ?

La recherche de données vous permettra de déterminer l’origine et la pertinence des données que vous possédez et d’établir une planification de rétention adaptée. Vous serez ainsi mieux équipé pour mettre en place une stratégie de prévention des pertes de données efficace. Les stratégies de sécurité basées sur les données permettent aux entreprises d’élaborer une approche plus stratifiée de la sécurité, en hiérarchisant les efforts (et les coûts) à entreprendre et en créant plusieurs lignes de défense.

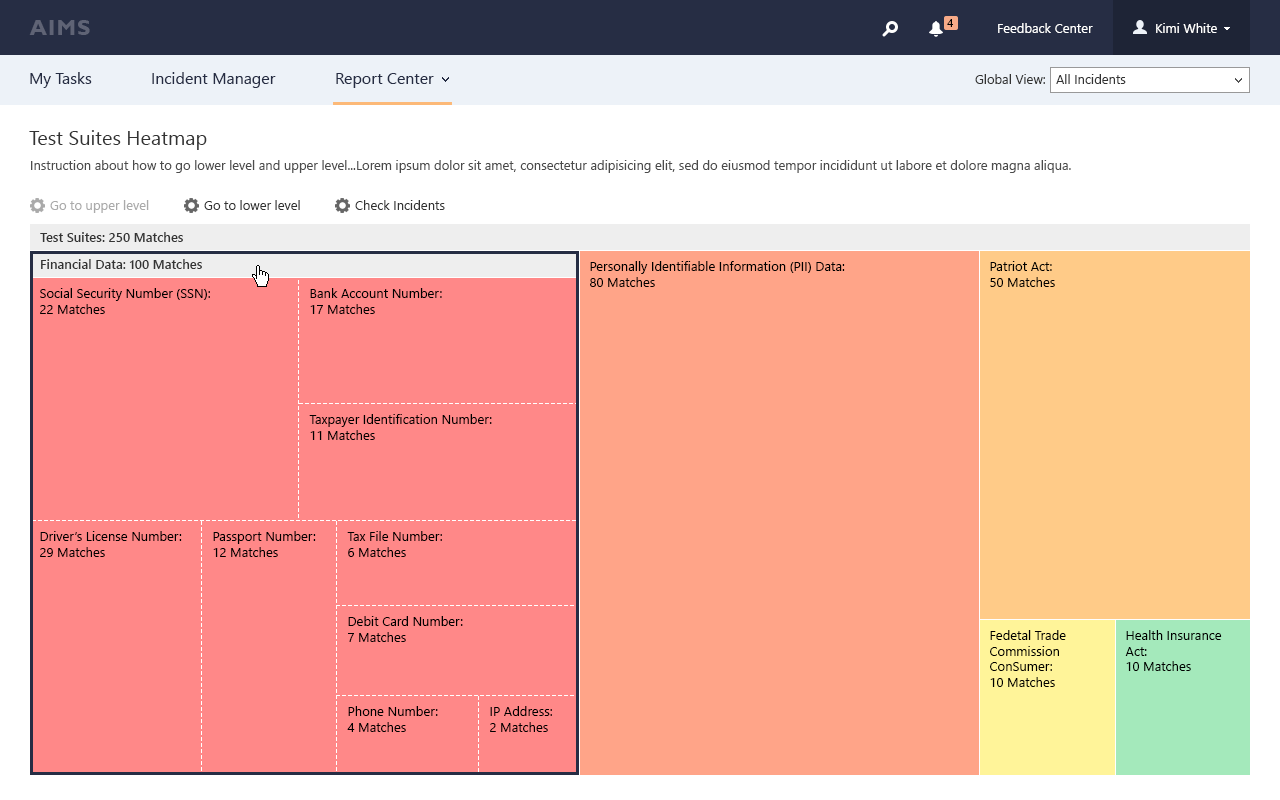

Les solutions de recherche Compliance Guardian d’AvePoint analysent, indexent, recherchent, suivent et génèrent des rapports sur le contenu des fichiers et les métadonnées, permettant aux entreprises d’agir sur les fichiers en fonction de ce qui a été identifié. Les fonctions de recherche de données de Compliance Guardian vous permettent d’identifier où se trouvent les « données sombres », que ce soit dans un environnement local ou dans le cloud.

Définissez vos stratégies de gouvernance des données

Mise en œuvre proactive des stratégies

L’un des plus grands défis auxquels les entreprises sont confrontées en termes de gouvernance des données et de gestion du cycle de vie de l’information concerne la mise en application de règles d’entreprise gouvernant la manière dont les utilisateurs interagissent avec les données et les partagent dans l’entreprise. Dans le cadre des bonnes pratiques d’AvePoint en matière de mise en œuvre d’une stratégie de gouvernance des données, la technologie est un facteur important qui ne doit pas être négligé pour intégrer une couche d’automatisation qui fera appliquer de manière proactive les stratégies et les règles mises en place.

Pour faire appliquer de manière efficace ces stratégies, une bonne stratégie technologique doit tenir compte des aspects suivants :

- Confidentialité et sécurité dès la conception

- Audit et protection axés sur les données

Confidentialité et sécurité dès la conception

Pour une politique de protection des données solide, il faut avant tout s’assurer que la confidentialité et la sécurité des données sont incorporées à la conception du cadre de gouvernance. La plateforme AOS d’AvePoint a été conçue en ayant cette méthodologie à l’esprit. Lorsque les entreprises mettent en œuvre ou améliorent leurs programmes de gouvernance des données, elles peuvent ainsi profiter de la technologie AvePoint et l’intégrer aux stratégies de leurs systèmes collaboratifs afin de gérer le cycle de vie des données depuis leur point d’origine jusqu’à leur destruction grâce à l’automatisation. Cela comprend :

- Classification des référentiels de données : permet aux entreprises de définir les besoins ou l’usage professionnels des référentiels de données qui à leur tour sous-tendent les stratégies de gouvernance qui doivent être appliquées aux données.

- Gestion automatisée du cycle de vie des informations : gestion et mise en œuvre automatisées des règles de destruction des données en se basant sur le contenu et/ou la classification des référentiels de données en s’appuyant sur les informations des parties prenantes.

- Recertification et audit : examen régulier proactif et automatisé de la propriété des données et des informations d’accès afin de réduire le risque de fuite de données et d’accès non autorisé à du contenu.

- Gouvernance intégrée : tandis que la communauté d’utilisateurs finaux continue à collaborer et créer du contenu, les stratégies de gouvernance sont automatiquement configurées dans des conteneurs collaboratifs lors de l’intégration afin de garantir une mise en œuvre proactive.

Audit et protection axés sur les données

La solution Policy and Insights (PI) d’AvePoint vous aide à surveiller la plateforme Microsoft 365 afin que vous puissiez facilement répondre aux questions critiques de votre équipe de sécurité comme : « Qui a accès aux données sensibles ? » « Y ont-ils accédé ? » « Certains utilisateurs externes représentent-ils une menace ? »

PI vous donne des renseignements qui vous permettent de répondre aux questions de sécurité critiques concernant vos équipes, groupes, sites et OneDrive. Vous définissez ce que le risque signifie pour vous en sélectionnant les règlements ou contrôles d’autorisation les plus importants pour vous ! PI se charge ensuite du reste en combinant, analysant et hiérarchisant vos problèmes potentiels afin que vous puissiez comparer les contrôles d’accès aux données de sensibilité et d’activité. Identifiez facilement les problèmes comme le contenu sensible surexposé, les utilisateurs externes trop actifs, les utilisateurs fantômes et d’autres problèmes de sécurité. Puis prenez des mesures pour qu’elles aient le plus d’impact.

Pour en savoir plus sur la gestion des données dans Microsoft 365, n’oubliez pas de vous abonner à notre blog !

——————-