L’hameçonnage (ou phishing) est le deuxième vecteur d’attaque le plus courant. Pour s’y préparer, il convient d’élaborer une procédure de réponse aux incidents stratégique afin d’atténuer et contenir les éventuels risques connexes.

En savoir plus :

- AvePoint est (de nouveau !) certifié SOC 2 Type 2 Voici pourquoi c’est important

- Comment protéger vos données sensibles dans Microsoft 365 avec la solution de prévention des pertes de données

- Comment calculer la valeur d’une sauvegarde Microsoft 365

- 9 moyens de vous protéger des attaques par rançongiciels en pleine expansion

Que vous soyez en train de mettre au point un plan de réponse aux incidents ou que vous soyez à la recherche d’un guide après avoir été la cible d’une attaque, lisez la suite pour savoir quoi faire en cas d’hameçonnage dans Exchange 365.

Les attaques par hameçonnage sont de plus en plus complexes et donc de plus en plus difficiles à identifier (lisez cette documentation Microsoft pour connaître les signes les plus fréquents à surveiller).

Que vous commenciez à peine à suspecter une attaque ou que vous soyez en train de la confirmer, vous et votre organisation avez tout intérêt à agir immédiatement.

J’ai été hameçonné. Que faire ?

En cas d’attaque par un logiciel malveillant, il est essentiel de nettoyer et sécuriser rapidement votre environnement.

Plus la durée pendant laquelle l’attaquant a le contrôle sur vos données et vos informations de sécurité est longue, plus le risque de perte de données, de demande de rançon exorbitante (en fonction du type de données auquel l’attaquant a accès) et de propagation de l’infection est élevé.

Il est essentiel de suivre les étapes suivantes dès la moindre suspicion d’infection :

Si vous êtes un utilisateur : en tant qu’utilisateur, vous devez comprendre qu’une attaque par hameçonnage affecte toute l’organisation. Bien que cela puisse parfois sembler la meilleure solution, n’essayez PAS de résoudre le problème vous-même, le remède pourrait être pire que le mal.

La bonne pratique consiste à informer vos supérieurs de l’attaque (ou de la suspicion d’attaque) le plus rapidement possible afin de mettre en place les mesures adaptées pour réduire au autant que possible les risques de violation des données.

Enfin, n’oubliez pas d’informer vos collègues immédiats que votre compte a (peut-être) été compromis afin d’interrompre la propagation de l’attaque.

Si vous êtes un administrateur : l’important, c’est de contenir le logiciel malveillant et de reprendre le contrôle de votre compte de messagerie Exchange 365 et les applications qui lui sont connectées avant de récupérer les données perdues. Voici quelques mesures à prendre pour commencer à reprendre le contrôle :

1. Regagner l’accès à la messagerie

Tout d’abord, vous devez supprimer l’accès indésirable et empêcher qu’il n’entraîne d’autres activités illicites susceptibles de provoquer la corruption, le vol ou la suppression de vos données. Pour cela, vous pouvez :

- Réinitialiser le mot de passe de l’utilisateur. Le nouveau mot de passe doit être fort et complexe (associant des majuscules et des minuscules, des chiffres et des caractères spéciaux) et sécurisé. N’envoyez PAS le nouveau mot de passe sur la messagerie de l’utilisateur concerné car vous n’en êtes qu’à la première étape pour reprendre le contrôle du compte de messagerie.

- Supprimer les adresses de transmission douteuses.Vous aurez ainsi la garantie que les courriers ne peuvent être transmis qu’à des comptes authentiques et fiables. Lorsque vous supprimez des adresses, les comptes concernés ne sont plus autorisés à recevoir les courriers transmis par le compte compromis.

- Désactiver les règles de boîte de réception suspectes. Vous aurez ainsi l’assurance qu’aucune action automatisée, comme la transmission automatique des messages vers un autre compte, n’aura lieu pendant que vous réparez le compte.

- Débloquer l’expéditeur. Si l’attaquant a utilisé le compte de messagerie pour envoyer des courriers indésirables, la boîte aux lettres sera automatiquement identifiée par Microsoft comme « Utilisateur restreint » et ne pourra plus envoyer de message.

- Empêcher toute connexion au compte de l’utilisateur. Tant que le compte ne sera pas sécurisé et ne montrera plus aucun signe d’accès indésirable, continuez de bloquer toute tentative de connexion au compte.

- Supprimez les rôles administratifs du compte pour éviter toute prise de contrôle indésirable des autres comptes. Vous pouvez faire cela depuis :

2. Vérifier les applications intégrées

Exchange Online est profondément intégré dans les autres outils Microsoft 365 et se synchronise avec les différentes applications et périphériques. Il convient donc de reprendre le contrôle dans ces domaines.

En suspendant les synchronisations et les mises à jour, vous freinerez toute propagation éventuelle du chiffrement des données. Pour cela, vous pouvez :

- Désactiver Exchange ActiveSync sur une boîte aux lettres afin d’interrompre la synchronisation des données entre les appareils et les boîtes aux lettres Exchange Online.

- Suspendre la synchronisation OneDrive pour interrompre la mise à jour des données cloud provenant de périphériques infectés.

3. Effectuer une analyse antivirus

Maintenant que tous les accès à votre boîte aux lettres ont été suspendus, il est temps de procéder à une analyse de tous les ordinateurs et périphériques suspectés (y compris ceux qui synchronisent les données) en lançant une analyse antivirus complète.

Microsoft propose deux outils natifs pour détecter et supprimer les logiciels malveillants :

4. Récupérer les fichiers et les e-mails

Une fois que vous avez confirmé que votre environnement n’a plus rien à craindre des logiciels malveillants ou des accès indésirables, vous pouvez restaurer les données qui ont été chiffrées ou supprimées.

Si vos versions de sauvegarde sont fiables, vous pouvez utiliser :

- l’historique des fichiers pour Windows 11, Windows 10 et Windows 8.1 pour essayer de restaurer les fichiers et les dossiers locaux ;

- la restauration des fichiers pour OneDrive Entreprise afin de restaurer la totalité de votre espace OneDrive à une date remontant à moins de 30 jours.

En cas de suppression de la totalité de vos courriers électroniques, vous pouvez potentiellement récupérer les éléments supprimés en suivant le processus suivant.

Ou, si vous disposez d’une solution de sauvegarde tierce, il vous suffit de l’utiliser pour restaurer les données de n’importe quel fichier ou courrier.

5. Rétablir l’accès et réactiver la synchronisation

Pour terminer, vous pouvez débloquer l’utilisateur et l’autoriser à se connecter, réattribuer les rôles d’administration et réactiver Exchange ActiveSync et la synchronisation OneDrive.

6. Signaler le message à Microsoft

Dans le cadre des bonnes pratiques, nous vous encourageons à signaler l’attaque à Microsoft en envoyant des e-mails, des pièces jointes ou des fichiers afin d’aider à améliorer les filtres de messagerie de Microsoft et éviter que cela ne se reproduise. Pour cela, suivez les étapes suivantes.

Aller plus loin

Compte tenu de l’augmentation de la fréquence des violations de données et du montant des rançons, il est indispensable de renforcer la sécurité du cloud pour protéger vos données, vos utilisateurs et votre organisation dans son ensemble contre les risques du cloud.

Ainsi, il est important non seulement de déployer une stratégie de réponse aux incidents adaptée, mais également d’utiliser des outils conçus pour atténuer les risques et améliorer les processus pour détecter et supprimer ces types de logiciels malveillants le plus facilement et le plus rapidement possible.

Voici quelques outils que vous pourriez utiliser pour renforcer la sécurité et récupérer facilement vos données si cela venait à se (re)produire :

- Enquêtes et réponses automatisées (AIR) dans Defender pour Microsoft 365 : améliore les capacités de sécurité en automatisant la détection rapide des comptes compromis, limitant l’ampleur de la violation de données et fournissant une réponse rapide et efficace en cas de vulnérabilité grâce aux alertes des utilisateurs compromis.

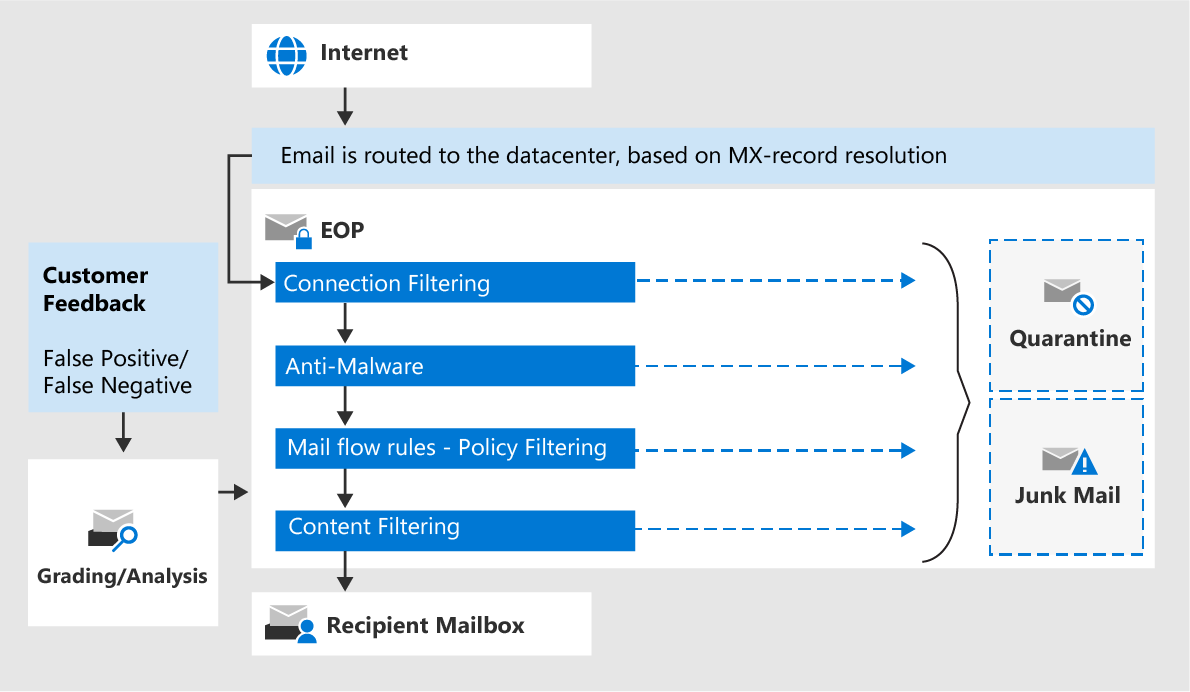

- Protection anti-hameçonnage dans Exchange Online Protection : avec des fonctionnalités comme la veille contre l’usurpation d’adresse, il est possible de bloquer des expéditeurs usurpés détectés appartenant à des domaines internes et externes et de planifier des actions de réponse automatisées après leur détection.

- Protection anti-hameçonnage supplémentaire dans Microsoft Defender pour Microsoft 365

- Affichages campagne: les attaques par hameçonnage coordonnées sont détectées grâce à l’apprentissage automatique et d’autres méthodes heuristiques qui identifient et analysent les messages impliqués à l’échelle du service ou de l’organisation dans son ensemble.

- Formation à la simulation d’attaques: cet outil de formation permet de créer des messages d’hameçonnage factices et de les envoyer à des utilisateurs internes afin d’évaluer leur connaissance et leur niveau de préparation en cas d’attaque par hameçonnage.

- Solutions de sauvegarde tierces : participez à la création d’une banque de données sécurisée qui vous permettra de restaurer facilement les données corrompues ou supprimées. Cloud Backup d’AvePoint, par exemple, peut effectuer jusqu’à quatre sauvegardes par jour pour vous permettre de disposer de plusieurs copies récentes de vos données même en cas de risque de perte de données afin de garantir la continuité de service.

Ces éléments, associés aux bonnes pratiques de Microsoft, peuvent vous aider, vous, votre organisation et vos utilisateurs, à être mieux préparés et protégés contre ces attaques qui se multiplient.

Pour en savoir plus sur la manière dont vous pouvez renforcer la protection de votre organisation contre les attaques par rançongiciel, regardez notre récent webinaire, Ransomware: Prevention, Response, and Recovery » (Prévention contre les rançongiciels, réponse et récupération des données).

Produits AvePoint

Vous cherchez à assurer une protection optimale de vos données ? AvePoint vous propose Cloud Backup qui vous offre une grande tranquillité d’esprit en cas de catastrophe et récupère rapidement le contenu perdu ou corrompu à partir de vos sauvegardes.

Pour en savoir plus sur les attaques par hameçonnage, n’oubliez pas de vous abonner à notre blog !