Mehr zum Thema Sicherheit in Microsoft Teams und gallgemeiner Datensicherheit in Microsoft 365 finden Sie auf unserem Blog in der Kategorie „Schützen“.

Mehr denn je möchten (und müssen) Menschen zusammenarbeiten, und Microsoft Teams macht es sehr einfach, sicher zusammenzuarbeiten. Insgesamt bietet Microsoft 365 deutlich mehr Sicherheitsoptionen als andere Kollaborationsplattformen auf dem Markt.

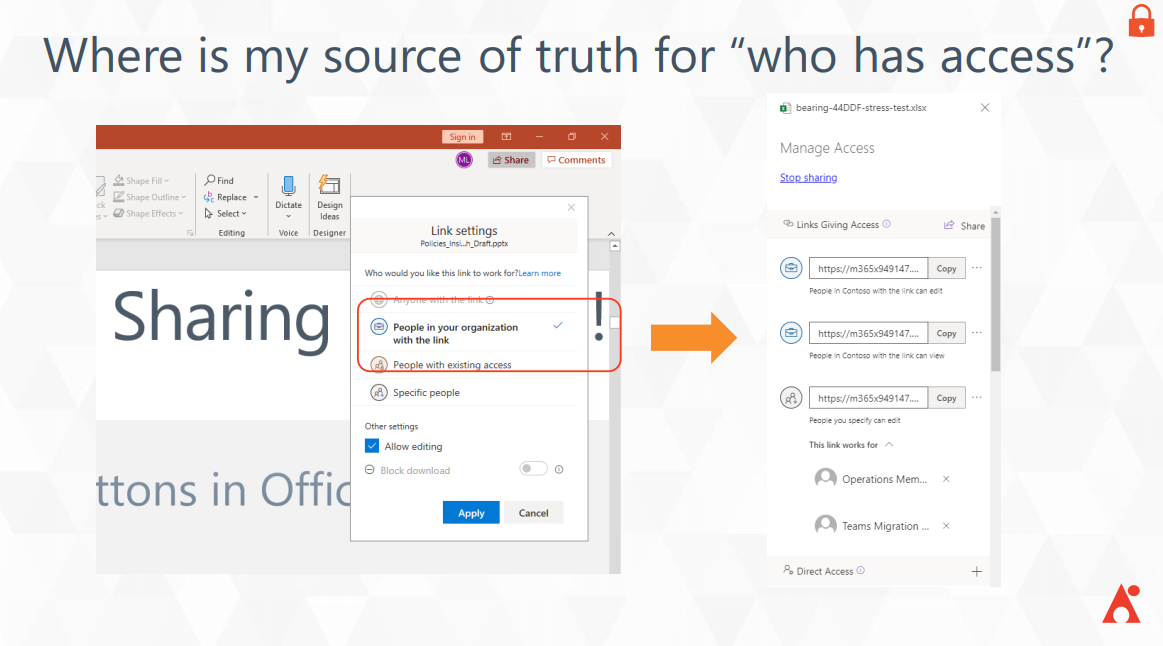

Allerdings kann man bei all den angebotenen Services nicht einfach auf die Besitzer und Mitglieder von Gruppen und Teams schauen und wissen, wer Zugriff hat. Zwischen der Möglichkeit, Links direkt aus jeder Microsoft 365-Anwendung zu teilen und der Möglichkeit, Dateien direkt in private Chats und Kanäle in Microsoft Teams zu legen, war die Verteilung von Daten noch nie so einfach.

Wir warnen zwar keineswegs vor der Freigabe von Daten im Allgemeinen (das widerspricht schließlich dem ganzen Sinn von Microsoft 365s kollaborativem Charakter), aber wir sagen, dass es wichtig ist, genau zu wissen, wer Zugriff hat, worauf er/sie Zugriff hat, wie er/sie diesen Zugriff erhalten hat, und so weiter.

Vor diesem Hintergrund haben sich Hunter Willis und Tom Gawczynski zusammengesetzt, um fünf häufige Risiken bei der Zusammenarbeit in Microsoft Teams zu besprechen, die es zu entschärfen gilt. Lesen Sie weiter für eine Zusammenfassung der ersten drei Risiken und sehen Sie sich das vollständige Webinar für alle fünf Risiken an.

1. Anonyme und organisationsweite Freigabe von Links

Ihr erster Gedanke als eine sicherheitsbewusste Person könnte darin bestehen, die Berechtigungen zum Teilen von Links zu deaktivieren. Dies würde jedoch erheblich, die Fähigkeit Ihrer Organisation so effizient wie möglich zusammenzuarbeiten, beeinträchtigen. Die Möglichkeit, Informationen zu teilen, ist ein zentraler Bestandteil der Microsoft 365-Plattform. Aus diesem Grund hat Microsoft ab dem 8. Februar 2021 die externe Freigabe standardmäßig für Organisationen aktiviert, die die Einstellungen innerhalb ihres Tenants noch nicht konfiguriert haben.

Obwohl Sie diese Einstellungen im SharePoint-AdmininCenter deaktivieren können, empfehlen wir stattdessen, sich darüber zu informieren, wo sich Ihre Freigabelinks befinden, welche davon Zugriff auf sensible Informationen haben und wer auf diese Links zugegriffen hat. Es kann mühsam sein, jeden einzelnen Link zu verfolgen, aber mit AvePoints Policies and Insights können Sie Prioritäten für die Recherche setzen und sich automatisch Nutzungsberichte anzeigen lassen.

2. Sensible Daten = Nadel im Heuhaufen

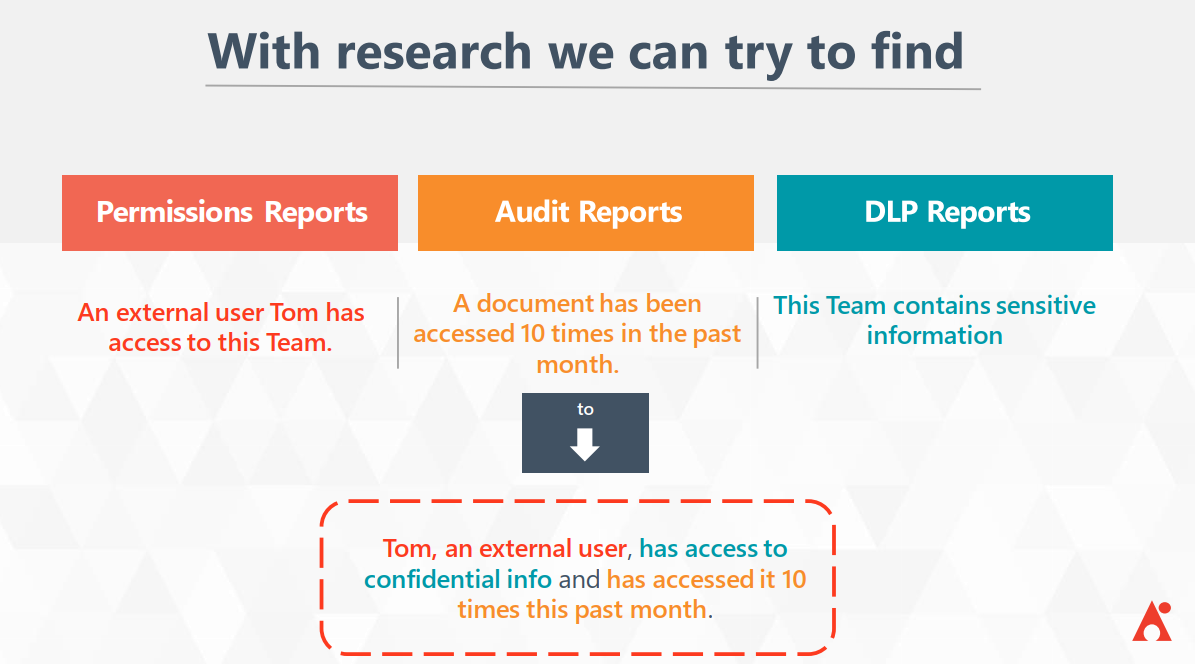

Es gibt über 100 großartige native Tools, die Ihnen helfen, verschiedene Arten von sensiblen Informationen in Microsoft 365 zu finden und Data Loss Protection (DLP)-Berichte zu erstellen. Diese Berichte gehen jedoch nicht auf die Frage ein, wer Zugriff auf sensible Dateien hat oder wer auf diese Dateien zugegriffen hat. Da die Vertraulichkeitsstufen darüber definiert werden, wie viel sensibler Inhalt in jedem einzelnen Biom enthalten ist, müssen Sie zusätzliche Untersuchungen durchführen, um herauszufinden, wo Ihre Exposition und Ihr Risiko bestehen.

Wenn z. B. ein externer Nutzer, Tom, Zugriff auf sensible Daten hat, wie können Sie feststellen, ob er bereits darauf zugegriffen hat? Oder wie viele Male er darauf zugegriffen hat? Und ob er überhaupt darauf zugreifen darf? Hier kommt Policies und Insights ins Spiel, wie unten gezeigt:

Microsoft bietet mit oben genannten Tools die Grundlage für das, was Sie für diese Forschung benötigen, und Sie können sie einfach über das Security and Compliance Center verwalten und die entsprechenden Aufbewahrungskennzeichen festlegen. Es gibt jedoch zwei wichtige Dinge, die wir immer wieder von unseren Kunden mit E3-Abonnements hören:

- Das Festlegen dieser Aufbewahrungskennzeichen ist so etwas wie eine Alles-oder-Nichts-Aktion, da die Regeln, die Sie erstellen können, tenantweit sind.

- Es ist schwierig, dies als einen Prozess zu verwalten, da Sie Ihre Richtlinien und Kennzeichnungen mit Querverweisen versehen und nachverfolgen müssen, wie sie sich auf Ihre Umgebung und Nutzer auswirken. Es gibt nicht viel Kontext dazu, ohne mehr Berichte zu generieren.

Während E3-Vertraulichkeitskennzeichnungen manuell hinzugefügt werden müssen, können diejenigen mit einem E5-Abonnement automatisch Vertraulichkeitskennzeichnungen in der Umgebung anwenden. Allerdings müssen Sie immer noch Richtlinien und Regeln erstellen, die überall in der Umgebung gelten. Sie können zwar bestimmte Standorte auf die weiße Liste oder die schwarze Liste setzen, dies muss jedoch manuell erfolgen und selbst nachverfolgt werden. Wenn Sie versuchen zu wachsen und Ihre Nutzer zusammenarbeiten lassen möchten, kann es schwierig sein, den Überblick zu behalten.

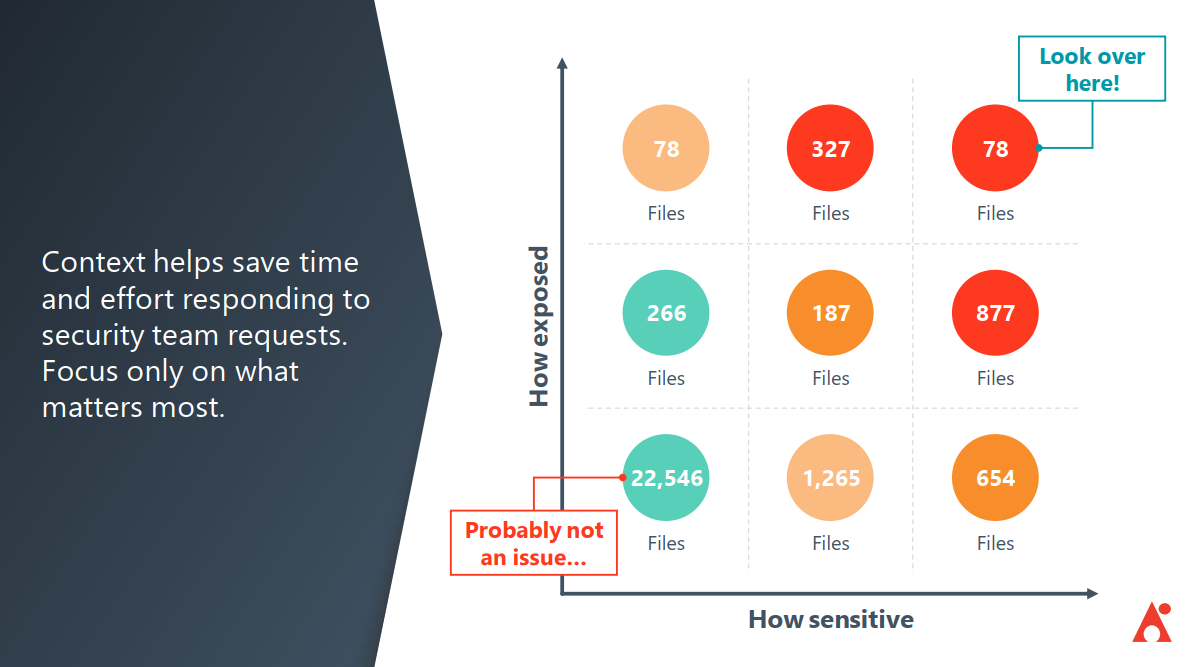

Policies and Insights nimmt diese Informationen auf und stellt sie in einen Kontext. Auch hier geht es darum, die sensiblen Dokumente zu priorisieren, die ein hohes Risiko darstellen, gegenüber denen, auf die nur bestimmte Personen zugreifen können. P&I zeigt Ihnen, wie viele Objekte mit hohem und mittlerem Risiko Sie haben und gibt Ihnen Möglichkeiten, herauszufinden, wo diese Objekte existieren, warum sie dort sind und welche externen Nutzer in der Vergangenheit auf diese sensiblen Objekte zugegriffen haben.

Policies and Insights nimmt diese Informationen auf und stellt sie in einen Kontext. Auch hier geht es darum, die sensiblen Dokumente zu priorisieren, die ein hohes Risiko darstellen, gegenüber denen, auf die nur bestimmte Personen zugreifen können. P&I zeigt Ihnen, wie viele Objekte mit hohem und mittlerem Risiko Sie haben und gibt Ihnen Möglichkeiten, herauszufinden, wo diese Objekte existieren, warum sie dort sind und welche externen Nutzer in der Vergangenheit auf diese sensiblen Objekte zugegriffen haben.

All dies arbeitet auf das ultimative Ziel hin, Ihnen beim Verstehen der Szenarien zu helfen, die Sicherheitsprobleme verursachen, damit Sie diese proaktiv verhindern können.

3. Nicht verwaltete externe Nutzer

Die häufigste Frage, die wir hören, wenn Kunden zum ersten Mal auf uns zukommen, wenn es um die Sicherheit von Microsoft Teams geht, ist: „Wie kann ich es so einrichten, dass externe Nutzer und die externe Freigabe genau dort aktiviert sind, wo ich es möchte?“ Um dies zu beantworten, müssen zunächst einige andere Fragen geklärt werden:

- Wer kann den Zugriff für externe Nutzer freigeben?

- Was kann extern geteilt werden?

- Mit welchen externen Nutzern kann geteilt werden?

- Wie können extern teilbare Links verwendet werden?

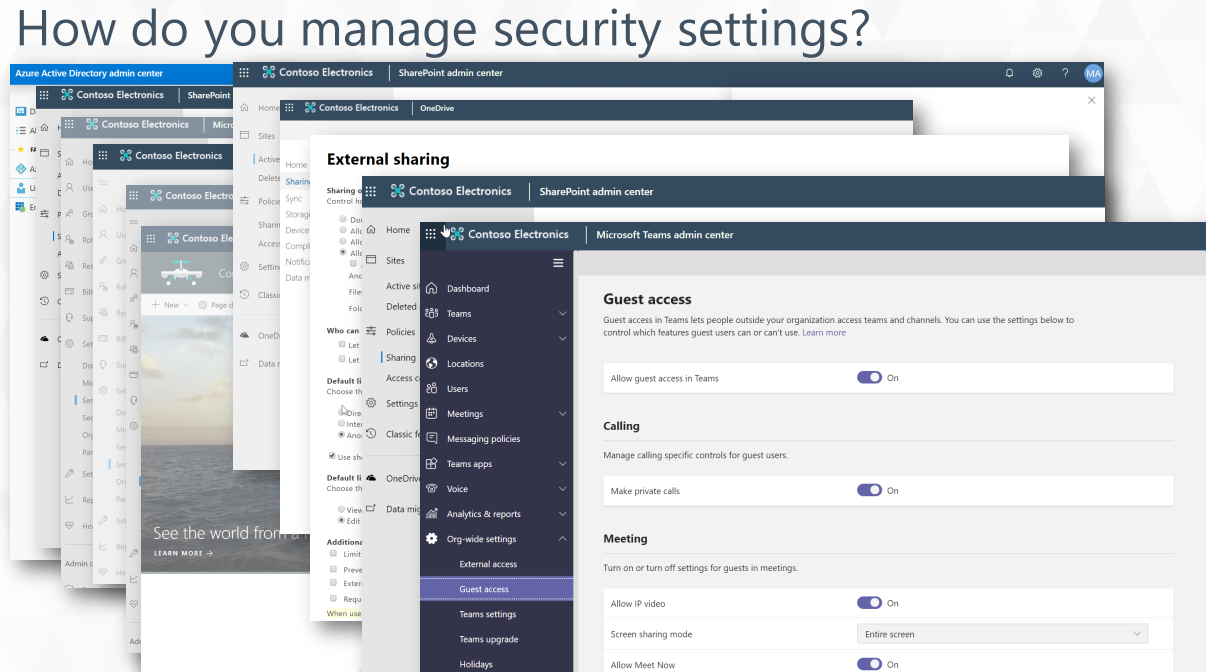

Es gibt eine Menge Sicherheitseinstellungen in Bezug auf die externe Freigabe und das Hinzufügen von externen Nutzern im Microsoft Teams Admin Center, SharePoint Admin Center, Microsoft 365 Admin Center und sogar Azure Active Directory. Bei so vielen Optionen in den Admin-Centern kann es jedoch schwierig sein, herauszufinden, wohin man sich wenden muss, um bestimmte Probleme zu lösen, wenn eine Situation auftritt.

Es ist zwar einfach über Active Directory oder das Microsoft 365 Admin Center anzuzeigen, welche Gastnutzer Sie in Ihrer Umgebung haben, jedoch können Sie nicht so einfach erkennen, warum sie in Ihrem Tenant existieren und auf was sie Zugriff haben. Policies & Insights hilft Ihnen nicht nur dabei, diese Informationen anzuzeigen, sondern priorisiert sie auch, damit Sie die dringendsten Probleme schnell angehen können.

Was ist der Schnittpunkt zwischen externen Nutzern und den vertraulichsten Informationen in Ihrem Microsoft Teams-Tenant? Aus welcher Domain kommen diese Nutzer? Policies and Insights kann Ihnen bei der Beantwortung dieser Fragen helfen, indem Sie verschiedene Zugriffseinstellungen genau festlegen können, z. B. welche Domains auf bestimmte Teams zugreifen dürfen oder welche Arten von Informationen in Teams zugelassen werden können, auf die bestimmte Domains Zugriff haben.

Um die einzelnen Punkte zu vertiefen und mehr über zwei andere Bereiche zu erfahren, die angesprochen werden müssen, sehen Sie sich das vollständige Webinar hier an!

Vergewissern Sie sich, dass Sie unseren Blog abonnieren, um alle aktuellen Informationen zum Schutz von Microsoft Teams zu erhalten.