Der Zugriff auf Microsoft Teams beeinflusst die Sicherheit in Ihrem Unternehmen, weshalb Sie sich stets darüber im Klaren seien sollten, wer worauf Zugriff hat. Diese Ressourcen können Ihnen helfen, den Zugriff auf Teams sicher zu gestalten:

Blog-Beitrag: Bedingter Zugriff in Microsoft Teams – das sollten Sie wissen

- Webinar: External Sharing – Externe Zusammenarbeit in Microsoft Teams sicher gestalten

- E-Book: Externe Freigaben und Gastnutzerzugriff in Microsoft 365 und Teams

Hinweis: Der folgende Text ist ein Auszug aus unserem kostenlosen E-Book “Right-Sizing Microsoft Teams Management and Security“.

Nehmen wir an, Ihr Unternehmen muss wissen, wer Zugriff auf Daten in Microsoft Teams hat. Vielleicht ist es Teil eines wichtigen Sicherheitsaudits oder einfach ein Routineprozess zur Vermeidung von Sicherheitsproblemen.

Sie könnten dazu verleitet sein, sich einfach die Mitgliedschaft in Teams anzusehen, angenommen Sie haben einen verwalteten Teams-Bereitstellungsprozess. In der Dokumentation von Microsoft zur Freigabe von Dateien in Microsoft Teams heißt es jedoch (Hervorhebung durch uns):

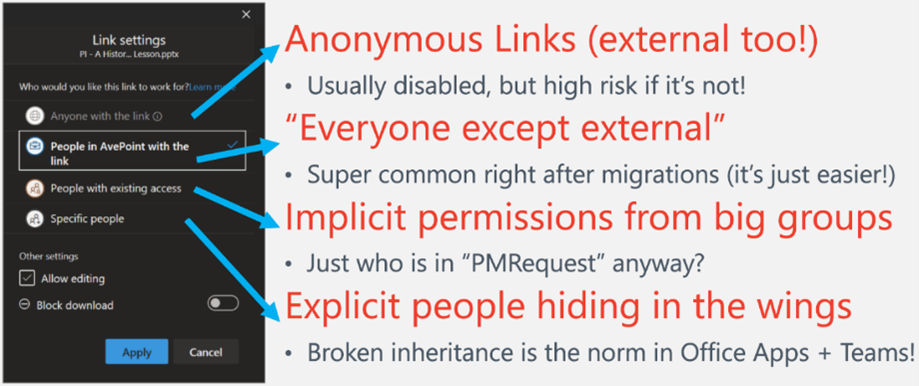

“Wenn Nutzer eine Datei innerhalb von Teams freigeben, können sie festlegen, wer auf die Datei zugreifen darf, genau wie in Microsoft 365. Sie können Jedem, Personen in Ihrer Organisation, Personen mit bestehendem Zugriff oder bestimmten Personen (zu denen die Personen in einem 1:1-Chat, Gruppenchat oder Kanal gehören können) Zugriff gewähren.”

Das bedeutet, dass die Mitgliedschaft in einem Team NICHT gleichbedeutend damit ist, wer Zugriff auf ein in diesem Team gehostetes Dokument hat.

Die Freigabe in Microsoft 365 ist einfach und kann auf viele Arten erfolgen! Dies erleichtert die Zusammenarbeit, schafft aber auch “Schattennutzer”, die expliziten Zugriff auf Dateien und Inhalte haben, ohne “Mitglieder” oder “Eigentümer” von Arbeitsbereichen zu sein.

Es ist zwar schwierig, sich ein ganzheitliches Bild von diesem Zugriff zu machen, aber es ist die einzige Möglichkeit, ein genaues Bild davon zu bekommen, wer Zugriff hat oder wer über einen anonymen Link, der möglicherweise mit vielen Nutzern geteilt wird, Zugriff haben könnte.

Es ist möglich, die Links selbst zu untersuchen und festzustellen, wer über den Link auf Inhalte zugegriffen hat. Jedoch gibt keine Möglichkeit herauszufinden, wer von dem Ort aus, an dem der Link gepostet oder freigegeben wurde, auf ein Dokument zugreifen konnte, sobald es erstellt wurde.

Microsoft Insights

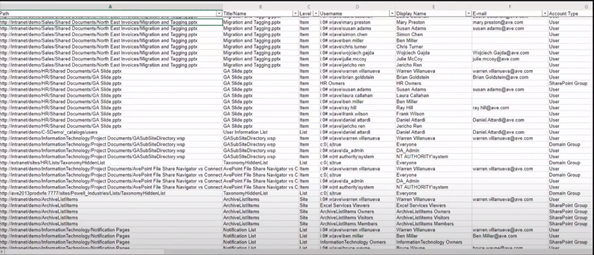

Um einen umfassenden Überblick darüber zu erhalten, wer auf bestimmte Dateien zugreifen kann, müssen Sie einen Berechtigungsbericht über PowerShell ausführen. Dies ist die einzige praktische native Methode zur Erstellung detaillierter Berechtigungsinformationen in Microsoft 365.

Der PowerShell-Bericht liefert Daten darüber, welche Nutzer und Gruppen über Eigentumsrechte und explizite Berechtigungen für welche Inhalte in Microsoft 365 verfügen; es wird jedoch wahrscheinlich schwierig sein, verwertbare Informationen aus der resultierenden Excel-Tabelle zu extrahieren. Berechtigungsberichte für Unternehmen durchschnittlicher Größe sind in der Regel Zehntausende von Zeilen lang. Außerdem werden in dem Bericht die Berechtigungen für jeden einzelnen Inhalt in Microsoft 365 aufgeführt. Wie können Sie also die Teilmenge herausfiltern, die Sie wirklich interessiert?

Das Durchsuchen von Tausenden von Zeilen in einem Berechtigungsbericht ist wie die Suche nach einer Nadel im Heuhaufen.

Nehmen wir an, Sie möchten diese Analyse umkehren und alle Inhalte ermitteln, auf die ein bestimmter Nutzer zugreifen kann. Leider sind PowerShell-Berechtigungsberichte kein sehr effizientes Tool für diese Art von Analyse, da Sie die Daten über mehrere Berichte hinweg zusammenfassen müssen.

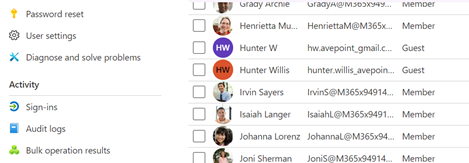

Wenn Sie einen tieferen Einblick in die Gastverwaltung und die externe Freigabe in Microsoft Teams erhalten möchten, empfehlen wir Ihnen unser E-Book zu diesem Thema. Auf einer hohen Ebene ist es jedoch relativ einfach, die Gastnutzer in Ihrem Azure AD Admin Center zu sehen.

Der nächste Teil ist schwieriger. Angenommen, ein Vorgesetzter möchte wissen, ob und welche Gastnutzer Zugriff auf einen bestimmten Ordner haben. Anhand der Informationen, die Sie mühsam aus den PowerShell-Berechtigungsberichten gewonnen haben, stellen Sie fest, dass Gastnutzer die ausdrückliche Berechtigung zum Lesen und Bearbeiten einiger Dateien in diesem Ordner haben. Der Vorgesetzte sagt: “Oh-oh, wir sollten diese Berechtigungen zurücknehmen”. Okay, wird erledigt – mit ein paar Klicks haben Sie die Berechtigungen aktualisiert.

Aber Moment mal, ohne die Hintergründe des Zugriffs dieser Gastnutzer zu kennen, haben Sie vielleicht gerade eine Entscheidung getroffen, die die Zusammenarbeit an einem aktiven Projekt beeinträchtigt.

Um herauszufinden, welche Art von Kontrolle letztendlich erforderlich ist (und wo), sollten Sie Antworten auf diese wichtigen Fragen haben:

- Wer hat den Zugang für den Gast überhaupt erst beantragt?

- Benötigt der Gast weiterhin Zugriff?

- Hat der Gast Zugriff auf sensible Inhalte?

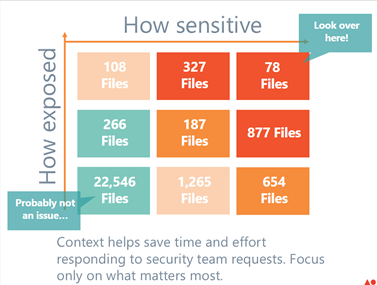

Vielleicht handelt es sich bei den Gastnutzern um externe Anwälte, die von Ihrer Rechtsabteilung Zugang erhalten haben, um sich über eine laufende Rechtsangelegenheit zu beraten. Diese Angelegenheit wird in einer Woche abgeschlossen sein, aber bis dahin ist es wichtig, dass sie auf die entsprechenden Dokumente zugreifen können. Diese zusätzlichen Informationen liefern einen wichtigen Kontext, der eine umfassendere Geschichte Ihrer Daten erzählt und Ihnen dabei helfen kann, Risikopunkte zu identifizieren und zu priorisieren. Hier ist ein kurzes Diagramm zur Veranschaulichung:

Haben Sie weitere Fragen zu Microsoft Teams Governance und Sicherheit, die Sie beantwortet haben möchten? Laden Sie hier das komplette E-Book herunter!

Sie wollen individuelle Berichte über Teams, SharePoint oder OneDrive erstellen? Sehen Sie sich unser Tool Policies and Insights an, um immer den Durchblick zu bewahren!

Mehr zu sicherem Zugriff auf Microsoft Teams erfahren Sie, wenn Sie unseren Blog abonnieren.