現在、外部にいる同僚とのデジタルによるつながり、コミュニケーション、コラボレーションの重要性が増しています。もはやその価値は組織内部におけるつながりに匹敵すると言えるでしょう。しかし、Microsoft 365 (M365) のテナントで外部とのコラボレーションを始める前に、クリアしておくべきタスクはたくさんあります。環境のコントロールやセキュリティ確保の観点から求められるタスクは多く、適切な権限の付与からコラボレーション スペースやゲスト アクセスの設定とプロビジョニングまで多岐にわたります。こういったタスクは、コラボレーションをゼロトラストの枠組み内で推進させる場合、とりわけ重要になるでしょう。

この記事では、IT 部門に負担を強いることなく ZTA (ゼロトラスト アーキテクチャ) フレームワークの中で外部とのコラボレーションを実現するにあたって留意すべき点をご紹介します。

注: M365 テナントにおける外部コラボレーション用に Microsoft が提供している機能は複数ありますが、この記事では Azure B2B のゲスト ユーザー アクセスに絞ってご紹介します。これは、テナントに外部の人間を招待する機能である以上、適切なプロビジョニングと設定が最重要になるためです。

Microsoft 365 でゲスト アクセスによる外部コラボレーションを有効化する

ゲスト アクセスは、外部の人間にチャネルやチャット、共有ファイルといった Microsoft Teams 内のコンテンツへのアクセスを許可します。従来のようにコストのかかるライセンスの追加を必要とせず、個々のユーザー レベルで管理できます。環境における共有情報のセキュリティと管理を維持したまま、内部ユーザーが、ゲスト ユーザーとの会話やファイルの共同作成、カレンダーの調整といったさまざまなタスクを実行できるようになります。

これは組織に大きな恩恵をもたらしうる機能です。例えば米国の国立衛生研究所では、ゲスト アカウントを活用して助成を受けた機関やその機関のスタッフおよび研究者とのコラボレーションを行っています。また、米国司法省も、事件対応や特別なイベントの計画を実施する上で、ゲスト アクセスを通じて地域の法執行機関と調整を行っています。

さまざまなメリットがあるゲスト アクセス等の機能ですが、使用時に情報を確実に保護するためには適切なポリシーとレポートが必要です。

ゲスト アクセスで情報を保護するためのネイティブ オプション

ゲスト アクセスを管理し、情報を保護するためのネイティブ オプションは少し分かりづらい部分があるかもしれません。まず、組織全体の設定として、テナント レベルでゲスト アクセスを管理することが可能です。その上で、Microsoft Teams や SharePoint 等のアプリ内で、ワークスペース レベルにおけるアクセスをさらに管理できます。これらの設定はデフォルトで有効になっています。

この機能は、一貫した管理を行うために IT 部門に一任するのが最適なようにも思えるかもしれませんが、それにより生じるデメリットもあります。IT 管理者しか新規ゲスト ユーザーを追加できないようにすると、そこがボトルネックになってしまうおそれがあります。また、一般的に IT 部門はビジネス ニーズと密接に関わらないことが多いため、ゲストのオンボーディングとオフボーディングのタイミング、情報へのアクセス権限が引き続き必要かの判断といったゲストのライフサイクル管理には課題がつきまとうでしょう。

別の問題もあります。管理設定はデフォルトのままだと、チームの所有者がゲスト ユーザーをチームに招待できるようになっています。これでは、どのユーザーがどの情報にアクセスできるかの判断のすべてがチームの所有者の手に委ねられるため、権限の一貫性が欠如したり、過剰共有につながったりするおそれがあります。いわば諸刃の剣なのです。ワークスペースへのアクセスやコラボレーションの管理について最もよく理解している所有者に任せたい一方で、データ保護の観点から、ゲスト アクセスに関するルールやポリシー適用の一貫性も大切にしていく必要があります。ZTA の原則にある通り「決して信用せず、必ず検証する」ことが大切です。

ソリューションとして理想的なのが、チームの所有者が自分のワークスペースにゲストを招待できるようにしつつ、機密情報を含むワークスペースは秘密度ラベルでロックすることです (とは言え、このソリューションにも課題は残されています)。しかし、ネイティブ機能だけででこれを行おうとすると、特に規模が大きい場合はメンテナンスに大変な手間がかかり、高度な Microsoft 365 ライセンスの SKU を使用していない場合はコストの負担も大きくなります。

秘密度ラベルは特定のワークスペースをロックするのに使える一方で、IT 部門はゲスト アカウントの作成とライフサイクル管理に加えて、秘密度ラベルの維持に必要な設定を慎重に検討していくというタスクまで負担しなければならなくなります (しかもコンテンツやチームへのラベルの適用は手作業が求められます)。こういったタスクは手作業である上に煩雑で、ミスが起こりがちです。10 年以上前から「より少ないリソースでより大きな成果を出す」ことを毎年のように求められている組織にとって、ベストなソリューションとは言えないでしょう。

AvePoint Cloud Governance でゲスト アクセスを監理・保護する

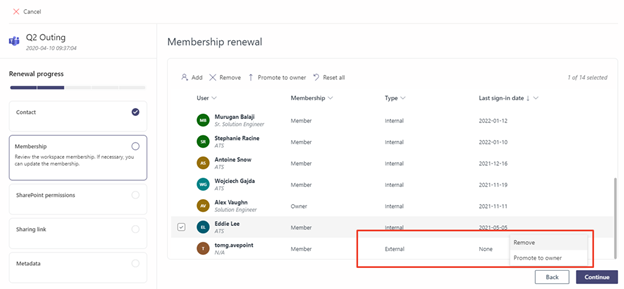

まず、AvePoint Cloud Governance を使えば、ゲストの新規作成において組織のビジネス ロジックに基づいた条件付きの多段階承認プロセスを作成できます。Cloud Governance は、チーム作成においてユーザーがチームの目的と機密性を正しく分類できるようにガイドします。これにより、ユーザーがポリシーの支援に適切であると判断したメタデータに基づき、Teams へのゲストのアクセス可否を動的に設定できます。また、Cloud Governance では SharePoint サイトやチームのライフサイクルの自動化と同様にゲストのライフサイクルも自動化され、IT 部門ではなく特定のビジネスオーナーに割り当てられます。そしてゲストにアクセス権限がある全チームに関するレポートを所有者に提供することで、必要性のなくなったアクセス権限がゲストに付与されたままになるのを防ぎます。

AvePoint Insights は Cloud Governance の自動化機能を補完するソリューションです。ゲストのアクセス権限やそのアクセス権限で何をしているかといったゲストの情報を集約し、IT 部門が必要とする監視を実現します。これにより、ワークスペースをひとつひとつ調べなくても不審なアクティビティを追跡し、テナント全体における機密情報の漏洩リスクを特定できるようになります。さらに、Insights のダッシュボードには実用的なレポートから一括で編集する機能も搭載されています。

そして最後に、AvePoint Policies を使用することで、アクセスや設定等の構成に関するルールを Microsoft 365 Groups をベースとして自動化し、ポリシーをプロアクティブかつ自動的に適用できるようになります。一度確立されたポリシーは、ゲスト アクセスに関するルールを決めるチームのメタデータに基づいて動的に適用されます。これにより、機密情報を扱うコラボレーション スペースで常に正しいセキュリティ対策を確実に施すことができます。

これまでご紹介した AvePoint の各種ソリューションを併用することで、ゼロトラストのポリシーを維持しながら、外部とのコラボレーションを簡単に行えるようになり、IT 部門の負担を軽減できます。

ゼロトラストのコラボレーションに関する結論

ZTA を採用しておきながら、テナントへのゲスト ユーザーのアクセスを許可するというのは矛盾しているように感じられるかもしれません。確かに、ネットワークとアプリケーションのセキュリティだけを考えれば、精査された従業員のみがテナントへアクセスできるようにできれば最善でしょう。しかし、現実として、メールやエクストラネットといった認可された形式であれ、シャドー IT などの非認可の形式であれ、外部コラボレーションはこれまで常に行われてきたという事実を念頭に置くことが大切です。

メールや FAX といった従来の外部との共有方法と比べれば、ゲスト アクセスによるセキュリティ管理は格段に優れており、データを自動的に保護できます。AvePoint Cloud Governance、Policies & Insights などの自動化や監視機能を搭載したサードパーティのツールを併用することで、外部コラボレーションとセキュリティを両立し、安心して利用できる環境が実現します。

※この記事は、米国 AvePoint で 2022 年 8 月 23 日付で公開された記事 “What to Know Before Enabling External Collaboration in a Zero Trust Framework” の内容を日本語抄訳したものです。

AvePoint のブログでは、他にも組織のデータを保護する様々なヒントをご紹介しています。ぜひご登録ください。