昨年 11 月に行われた Microsoft Ignite のセッションでは、Microsoft の製品マーケティング マネージャーの Eric Ouellet 氏と主席プログラム マネージャーの Mas Libman 氏がデータ セキュリティの重要性について解説し、Microsoft 365 のデータ損失防止 (DLP) ソリューションでどのようにデータの損失を防げるかをご紹介しました。

現代の労働環境において、データの損失防止が非常に重要であることは周知の事実です。そこで、このブログではセッションの要点をご紹介し、Microsoft 365 の DLP を活用して、より快適に、より安全に組織でクラウドを活用できるようにするための方法を解説します。

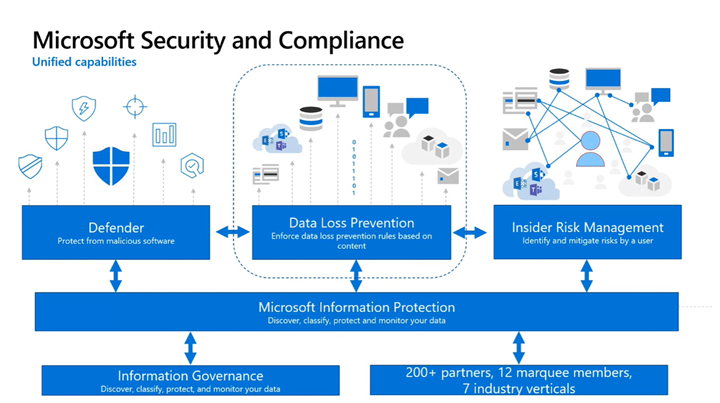

Microsoft のセキュリティとコンプライアンス

あらゆる組織にとって、機密データの確実な保護は重要な課題です。厳しいデータ規制の遵守が求められる業界では特に切実でしょう。ビジネス クリティカルなデータを積極的に保護することで、企業は極めて大きな恩恵を得られます。

Microsoft Purview 情報保護は、Microsoft スイートのあらゆるセキュリティ ソリューションの基盤となる機能として、データ検出、データの分類、保護を支援します。Microsoft Purview は、DLP で活用されることで、ワークスペース内の機密データを発見し、機密データが過度に共有される可能性がある場合は警告を発して、ユーザーが直ちに対策を講じられるようにサポートします。

また、ドキュメントやアセットにタグ付けされた情報は再利用できるようになっており、コンテンツ フローや新しいワークフローの作成にも活用されることで、DLP による機密性の高いコンテンツの適切な分類を支援しています。

DLP は、エンドポイントのソリューションとしてだけでなく、Microsoft のアプリケーションおよび AvePoint の Policies and Insights などのサード パーティのアプリケーションとも連携可能なソリューションとして構築されています。このことから、DLP は統一されたデータ損失保護ソリューションと呼ばれています。

情報管理ポリシーに違反する権限・メンバー・構成の変更を自動で検出・修正し、全ワークスペースを安全な状態で維持できるサービス『Policies and Insights』についてはこちらをご覧ください。

データ損失防止 (DLP) とは

それでは、実際に DLP はどのようにデータの保護をサポートするのでしょうか。そしてバックアップ ソリューションとはどう異なるのでしょうか。

DLP は、機密情報を見つけ出し、その情報の必要な用途以外での共有や悪意のある変更を防ぐことを目的としています。一方、AvePoint Cloud Backup のようなサード パーティのバックアップ ソリューションでは、機密性の有無に関わらず、あらゆるデータを保持し、事故や故意によるデータ損失からの迅速な復元および復旧を支援します。

Microsoft 365, SalesforceⓇ, Dynamics 365, Google workspace に対応しているマルチバックアップソリューション『AvePoint Cloud Backup 』についてはこちらをご覧ください。

つまり、DLP は特定のデータを探してタグ付けし、ユーザーによるデータの取り扱いに関するルールを作成するのに役立ちます。一方、Cloud Backup は、コンテンツをバックアップし、ユーザーの誤操作やマルウェアなどにより削除されてしまったデータを復元することでデータの損失を防止します。この 2 つのソリューションは相互に補完し合うため、併用することでセキュリティ戦略をさらに向上させられます。

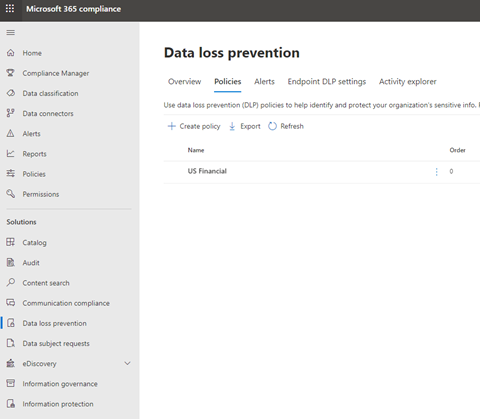

DLP ポリシーを適用することで、機密情報がどういった内容で、どこにあり、ユーザーがどのように使用しているのか、より監視しやすいルールを活用できるようになります。ポリシーでは、ユーザーによる機密データの取り扱いに関する条件とアクションを決めたルールを設定できます。

- 監視 – コンテンツに関する行動の監査のみを目的としており、ユーザーがアクセスできるようにしたい場合に選択します

- ブロック – 機密データに関するアクティビティを完全に制限します

- オーバーライド – アクティビティは制限しつつも、特定条件を満たした場合はユーザーのオーバーライドを許可します

考慮すべき点

DLP ポリシーの作成に入る前に、どのポリシーを、どのように適用すべきかの判断材料となる大切な検討事項を 2 つご紹介します。

1.スキャン対象となるデータを決定する

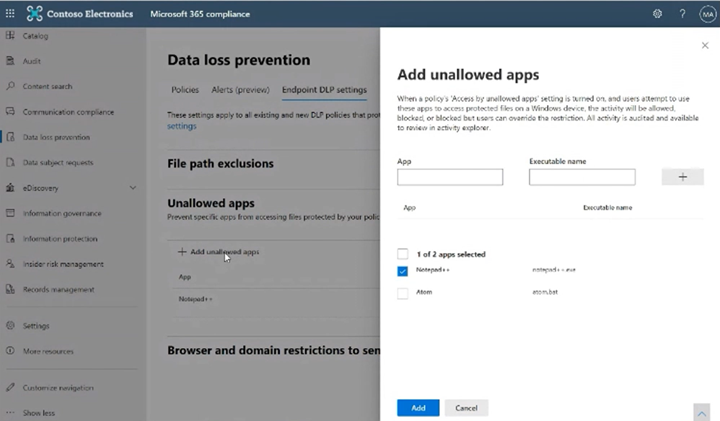

保護したいデータを決めるにあたって、まず機密データのスキャンを実施するアプリやソリューションを特定する必要があります。DLP のファイル パス除外セクションを使うことで、特定のパスを DLP の監視対象から除外でき、スキャンがより楽になります。

2.データへアクセスできるアプリを決定する

保護すべきデータを見つけたら、次はアクセスに関する対応を考える必要があります。以下の機能で、信頼できないアプリによるデータへのアクセスを遮断できます。

- 許可しないアプリケーションの追加 – 同期タイプや別の基幹業務アプリケーションなど、特定のアプリケーションを定義します。

- 機密データに関するブラウザとドメインの制限 – 特定のブラウザ、Dropbox などのサービス ドメイン、サード パーティーのクラウド アプリについて許可および不許可を設定することで、望ましくないアクセスやアップロード、変更を防止します。

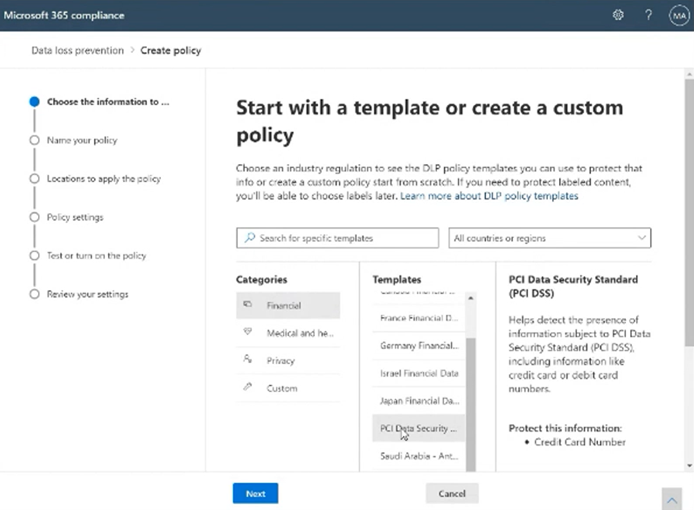

データ損失防止ポリシーの作成ステップ

- Microsoft コンプライアンス センターでポリシーの新規作成を開始します。テンプレートには、業界や、ポリシーおよび規制の対象となるデータの種類に応じた情報の種類がデフォルトで設定されています。

また、高度なワークフローを作成し、独自の要件に対応したポリシーを設定することもできます。

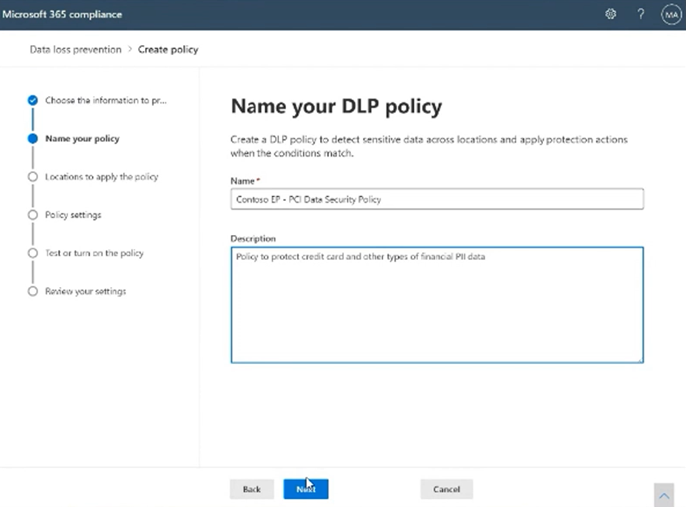

- 他のチームが DLP のポリシーと目的について理解できるように、ポリシーに名前を付け、わかりやすい説明を記載しましょう。

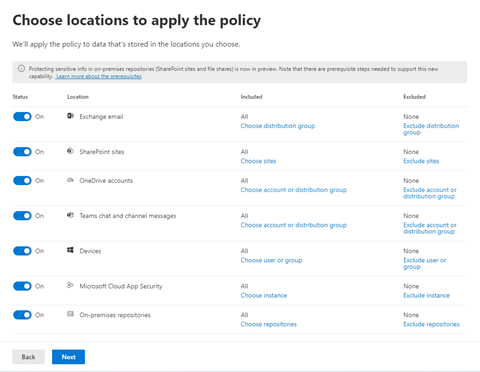

3.DLP ポリシーを適用する場所を指定します。

場所やワークロード、さらにはユーザーやグループに応じてカスタマイズし、選択できます。

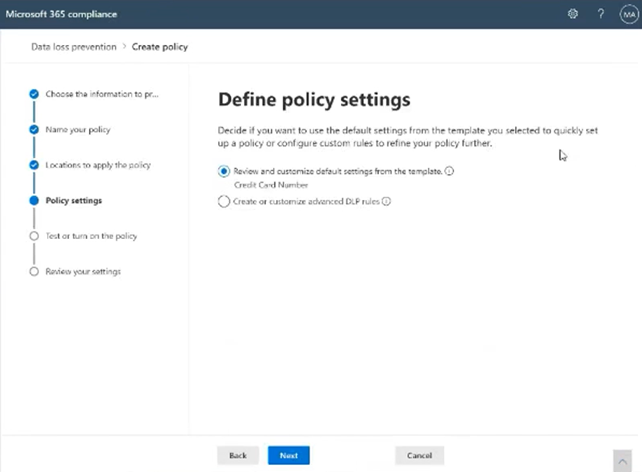

- 保護したいコンテンツの種類を選択し、ポリシーの設定を定義します。はじめに述べたように、条件やアクションは適用するルールに基づいてカスタマイズして設定できます。

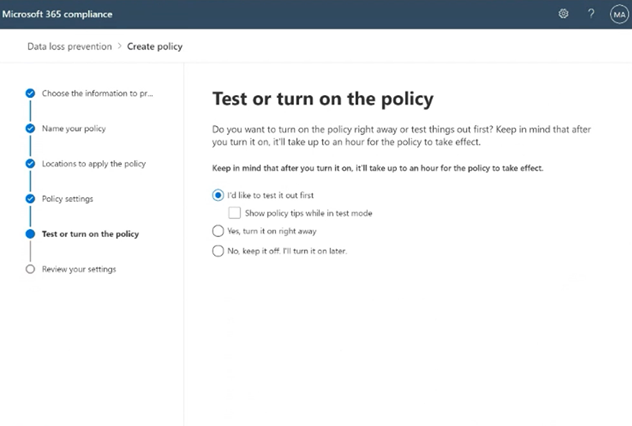

5.テスト モードでポリシーを実装します。

ポリシーがユーザーのワークフローを妨げないか確認しましょう。実際に適用をはじめる前に、ポリシーが狙い通りに機能しているかテストしてください。テストでポリシーがユーザーに与える影響を確認し、必要であれば事前に微調整しましょう。

6. そして最後に、設定を最終確認して完了です。

データ損失防止に関する情報をもっと知りたい方は、 Microsoft 提供のインタラクティブ ガイドをご覧ください。

※この記事は、米国 AvePoint で 2021 年 11 月 8 日付で公開された記事 “How to Protect Sensitive Microsoft 365 Data With Data Loss Prevention” の内容を抄訳したものです。

Microsoft 365 管理についての最新情報をキャッチアップするには、弊社のブログにご登録ください。