Hier erfahren Sie mehr zum Thema “sichere Zusammenarbeit”: Tipps zur sicheren Zusammenarbeit in Office 365.

Seit den Anfängen der Cloud-Nutzung sorgen sich Benutzer um die Risiken durch eine unzureichend kontrollierte Freigabe von Informationen. Nun da so viele Menschen von zu Hause aus arbeiten, ist die virtuelle Zusammenarbeit für die meisten Unternehmen von besonderer Bedeutung. Eifrig werden Produkte wie Microsoft Teams – ebenso wie andere Microsoft 365-Produkte – eingeführt, um das Arbeiten aus dem Homeoffice effizienter zu gestalten.

Die Kehrseite der Zusammenarbeit, nämlich eine unzureichende Kontrolle der Informationsfreigabe, wird dabei häufig übersehen, obwohl sie für die Organisationen Sicherheits- und Datenschutzrisiken mit sich bringt. Wir erklären Ihnen, wie die neuen Insights for Microsoft 365-Produkte den Benutzern einen besseren Überblick verschaffen und eine sichere Zusammenarbeit ermöglichen.

Die Herausforderungen

Dass Daten über einen längeren Zeitraum zu freigiebig geteilt werden, wird häufig recht spät oder im schlimmsten Fall zu spät bemerkt, insbesondere, wenn keine Absicht dahintersteckt. Das Problem kann in verschiedenen Situationen auftreten, wir stellen Ihnen im Folgenden einige realistische Szenarien vor.

Herausforderung 1: Sensible Dateien finden, die fälschlicherweise an Orten mit erhöhtem Risiko gespeichert wurden

Stellen Sie sich vor, Sie haben eine große Umgebung mit Tausenden Teams, SharePoint-Websitesammlungen und OneDrives. Wie können Sie feststellen, welche Dateien besonders gefährdet sind? (Tipp: Besonders anfällig sind oft Dateien an Speicherorten, auf die alle Benutzer, externe Benutzer oder anonyme Benutzer Zugriff haben).

Stellen Sie sich nun vor, dass Ihnen die Liste aller besonders gefährdeter Dateien vorliegt (das könnten Tausende, wenn nicht gar Millionen von Dateien sein, da jeder OneDrive über einen für alle Benutzer freigegebenen Ordner und zahlreiche Websites für die Zusammenarbeit verfügt). Wie also können Sie feststellen, welche der Dateien aufgrund ihrer Vertraulichkeit eigentlich an einem anderen Ort gespeichert sein sollten?

Herausforderung 2: Governance externer Benutzer

Gehen wir einmal davon aus, dass Sie mit vielen externen Benutzern zusammenarbeiten. Können Sie die folgenden Fragen beantworten?

- Auf welche Bereiche können die externen Benutzer zugreifen?

- Können Sie auf potenziell vertrauliche Inhalte zugreifen?

- Was haben die Benutzer mit den Inhalten gemacht?

- Wie können Sie sicherstellen, dass keine externen Benutzer auf Websites zugreifen können, die nur für die interne Verwendung gedacht sind?

Herausforderung 3: Schattenbenutzer/‑gruppen

Zu sog. „Schattenbenutzern“ (oder ‑gruppen) kommt es, wenn Dateien in Teams-Kanälen aus dem Backend (SharePoint) mit Personen geteilt werden, die nicht zu dem Team/Kanal gehören.

Woran können Sie diese Schattenbenutzer/‑gruppen erkennen? Und direkt noch eine Frage: Auf welche Dateien können diese Benutzer/Gruppen zugreifen? Sind auch vertrauliche Dateien darunter?

Herausforderung 4: Sind die Dateien aus Teams-Chats und E-Mail-Anhängen privat?

Für alle Benutzer enthält OneDrive bestimmte Ordner, in denen Outlook Anhänge und Teams-Dateien aus 1-to-1-Chats speichert. Uns sind aus erster Hand Fälle bekannt, in denen Benutzer diese Ordner versehentlich freigegeben haben, sodass Dateien aus ihren privaten Teams-Chats und E-Mail-Anhänge für alle zu sehen waren.

Da den meisten Benutzern gar nicht bewusst ist, dass es diese Ordner überhaupt gibt, kann eine solche Situation über einen langen Zeitraum bestehen bleiben, bis sie behoben wird – wenn das überhaupt irgendwann geschieht. Mit Herausforderung 4 ist also die Frage verknüpft, wie Sie angesichts von Größenordnungen von mehr als 100.000 OneDrive-Dateien feststellen können, ob ein solches Problem besteht?

Lösungen

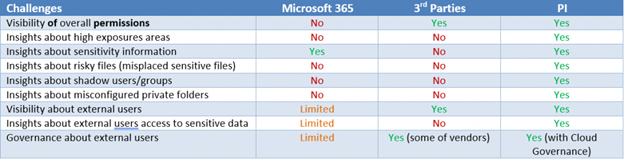

Native Microsoft 365-Funktionen

Microsoft 365 liefert von Haus aus allgemeine Berichte über die Vertraulichkeit von Inhalten, kann jedoch keine Aussagen über die Berechtigungs- Gefährdungsfaktoren von Dateien treffen. Das macht es sehr schwierig, die eigentliche Gefahr einzuschätzen: falsch abgelegte vertrauliche Inhalte.

Lösungen von Drittanbietern

Einige Drittanbieter verbessern mit ihren Lösungen die Sichtbarkeit der Berechtigungseinstellungen von Microsoft 365, die oben genannten Problemstellungen kann jedoch kein Anbieter wirksam aushebeln.

- Es fehlen Informationen über die Gefährdung. Die Lösungen zielen eher auf die Beschränkung der Zugriffsberechtigungen der Benutzer/Gruppen auf einen bestimmten Umfang oder Bereich ab. Die Frage nach besonders gefährdeten Inhalten bleibt unbeantwortet.

- Es fehlen Informationen über die Vertraulichkeit. In den meisten Fällen handelt es sich bei gefährdeten Dateien um Elemente, die ausschließlich für die Zusammenarbeit verwendet werden, nur wenige dieser Dateien werden falsch abgelegt. Ohne Informationen über die Vertraulichkeit gleicht die Suche nach diesen risikoreichen Dateien der Suche nach der Nadel im Heuhaufen.

- Es fehlen Informationen über Schattenbenutzer/‑gruppen oder falsch konfigurierte private Ordner. Für die Herausforderungen 3 und 4 hat sich damit noch keine Lösung gefunden.

Policies and Insights (PI)

Insights for Microsoft 365 ist die Lösung für die sichere Zusammenarbeit und bietet Ihrem Unternehmen einen einzigartigen Mehrwert. Die Lösung sorgt für einen besseren Überblick aus beiden Blickwinkeln (Gefährdung und Vertraulichkeit), sodass die Benutzer schnell eine Übersicht erhalten und besser feststellen können, ob bestimmte Inhalte zu häufig geteilt werden. Entscheidend dafür sind zum einen der Grad der Gefährdung (in den Faktoren wie externe Benutzer, anonyme Links und sogar große Gruppen einfließen, um Bereiche mit einem erhöhten Risiko zu identifizieren) und zum anderen die Vertraulichkeit der Inhalte (z. B. Dateien, die Sozialversicherungsnummern oder Kreditkartendaten enthalten).

Die komplexe Logik hinter der Identifizierung von Schattenbenutzern/‑gruppen wird im Backend unter Berücksichtigung von Informationen über die Vertraulichkeit der Inhalte automatisch berechnet. Mithilfe von Insights for Microsoft 365 können Benutzer risikoreiche Bereiche, die ihre Aufmerksamkeit und ggf. Korrekturmaßnahmen erfordern, schnell identifizieren – eine Aufgabe, die mit den Standardfunktionen oder mit auf Berechtigungen abzielenden Lösungen von Drittanbietern nur schwer zu bewerkstelligen ist.

AvePoint Cloud Governance unterstützt Sie bei der Optimierung des Lebenszyklus-Managementprozesses für externe Benutzer. Insights for Microsoft 365 kann zusätzlich dazu bei anderen wichtigen Aspekten der Governance von externen Benutzern behilflich sein (Herausforderung 2). Darüber hinaus kann Policies for Microsoft 365 dabei helfen, externe benutzerbezogene Einstellungen zur Durchsetzung der Governance durchzusetzen.

In der folgenden Tabelle sind die Herausforderungen und die Leistungen der verschiedenen Lösungen zusammengefasst:

Und so funktioniert’s

Insights for Microsoft 365 funktioniert ganz ähnlich wie der Policy Enforcer. Da es sich bei Insights um ein komplett neues, Cloud-natives Produkt handelt, werden wir es an dieser Stelle genauer vorstellen.

Berechtigungs-Cache

Insights legt alle Objekte, deren Berechtigungseinstellungen im gewählten Umfang nur einmal vorkommen, in Quasi-Echtzeit in einem Cache ab. Dank dieses Cache können viele mit Berechtigungen zusammenhängende Vorgänge und Ad-hoc-Abfragen deutlich schneller verarbeitet werden, ohne dass die Datenquelle immer wieder neu durchsucht werden muss. Der Cache kann sich auch bei AvePoint-Produkten als nützlich erweisen: Sobald die Integration unterstützt wird, werden sowohl der Cloud-Governance-Prozess für die Berechtigungsverlängerung als auch die Cloud-Management-Sicherheitssuche deutlich schneller.

Gefährdungsgrad

Mit dem Berechtigungs-Cache lässt sich viel einfacher nachvollziehen, auf welche Inhalte alle zugreifen können. Diese Leistung bieten auch die vorgenannten Drittanbieter.

Doch das Gefährdungskonzept von Insights geht über bloße Berechtigungen hinaus. Als besonders gefährdet werden nicht nur Bereiche eingestuft, auf die alle Zugriff haben, sondern auch Bereiche, auf die große Gruppen (z. B. AvePoint) oder viele Benutzer/Gruppen (z. B. bei einer Websitesammlung, in deren Berechtigungseinstellungen viele Benutzer oder Gruppen geführt werden) Zugriff haben.

Das Konzept des Gefährdungsgrades mag einfach klingen, die Umsetzung ist jedoch alles andere als simpel. Viele Organisationen haben Hunderte oder gar Tausende Gruppen und für die Identifizierung in solchen Datenmengen ist einiges an Rechenleistung vonnöten. Hinzu kommt, dass sich die Mitglieder der Gruppen immer wieder ändern, was sich dann auf die Parent-Gruppen auswirkt. Im Backend von Insights werden zudem komplexe Berechnungen im Zusammenhang mit Schattenbenutzern/‑gruppen und falsch konfigurierten privaten Ordnern ausgeführt (Herausforderungen 3 und 4).

Dieser zusätzliche Rechenaufwand macht die Anwendung teurer, verleiht ihr aber auch entscheidende Vorteile gegenüber der Konkurrenz.

Vertraulichkeitsgrad

Aus Herausforderung 1 folgt, dass es mit dem bloßen Identifizieren der besonders gefährdeten Dateien noch nicht getan ist. Eine weitere wichtige Komponente für den Umgang mit vielen Herausforderungen ist die Vertraulichkeit.

Um den Vertraulichkeitsgrad zu bestimmen, nutzt Insights die Typen vertraulicher Informationen von Microsoft 365. Dazu ist eine weitere Verarbeitungsschicht im Backend erforderlich, die zunächst eine Erstüberprüfung und schließlich Überprüfungen in Quasi-Echtzeit umfasst. Hierin liegt ein weiteres Alleinstellungsmerkmal von Insights.

Aktivitätsprotokolle

Ein weiteres Puzzleteil beim Zusammenstellen des Gesamtbildes ist ein Verlauf der Aktivitäten, auf den bei Untersuchungen zurückgegriffen werden kann. Wenn beispielsweise risikoreiche Elemente gefunden werden, können die Benutzer einsehen, wer in der letzten Zeit auf die Datei zugegriffen hat und welche Eingriffe ggf. von externen Benutzern vorgenommen wurden, um etwaige Unregelmäßigkeiten aufzudecken.

Updates in Quasi-Echtzeit

Wenn das Produkt zum ersten Mal benutzt wird, müssen einige einfache Konfigurationsschritte durchlaufen werden, um festzulegen, wie der Gefährdungsgrad und der Vertraulichkeitsgrad gemessen werden sollen. Die meisten Benutzer werden getrost die voreingestellten Regeln verwenden können, bei Bedarf können die Einstellungen aber auch angepasst werden. Anschließend startet im Backend die Erstüberprüfung von Insights for Microsoft 365. Je nach Größe der Umgebung kann dieser Vorgang einige Zeit in Anspruch nehmen. Sobald mehrere Arbeitsbereiche durchsucht wurden, werden Teildaten zur Verfügung gestellt, während sich die Erstüberprüfung weiter durch die Daten arbeitet. Nach Abschluss der Erstüberprüfung werden schrittweise Änderungen an der Microsoft 365-Umgebung der Benutzer regelmäßig verarbeitet, damit die Daten stets aktuell sind.

Letztlich kann mit Microsoft 365 einiges getan werden, um eine unzureichend kontrollierte Freigabe von Inhalten zu verhindern und die sichere Zusammenarbeit zu ermöglichen. Je weniger wir uns in diesen turbulenten Zeiten um die Preisgabe vertraulicher Informationen sorgen müssen, desto besser. Für die Remotearbeit ist die sichere Zusammenarbeit in der Cloud eine absolute Grundvoraussetzung und Insights for Microsoft 365 wird dazu einen wichtigen Beitrag leisten.

Sie möchten mehr über die sichere Zusammenarbeit in Office 365 erfahren? Dann abonnieren Sie unseren Blog!