Auf unserem Blog haben wir weitere wichtige Tipps für Sie, wie Sie sich gegen Phishing schützen können:

So schützen Sie sich vor Phishing & Ransomeware-Angriffen

So schützen Sie sich gegen Ransomware-Attacken

Phishing ist der zweithäufigste Vektor für Cyberangriffe. Um sich gut auf Phishing-Angriffe vorzubereiten, ist ein strategisches Vorfallreaktionsverfahren erforderlich, um die damit verbundenen Risiken so weit wie möglich zu mindern und einzudämmen.

Ob Sie gerade Ihren eigenen Reaktionsplan ausarbeiten oder Hilfe suchen, nachdem Sie bereits Opfer eines Phishing-Angriffs geworden sind: Der folgende Beitrag erläutert Ihnen, was Sie in Exchange 365 gegen die Folgen des Phishings tun können.

Die zunehmende Komplexität von Phishing-Strategien macht es immer schwieriger, festzustellen, ob Sie infiziert wurden; diese Microsoft-Dokumentation führt einige häufig auftretende Warnsignale auf, die Sie beachten sollten.

Ganz gleich, ob Sie sich noch in der Verdachtsphase befinden oder bereits dabei sind, das Ausmaß des Angriffs zu prüfen: für Sie und Ihre Organisation ist es ratsam, sofort tätig zu werden.

Ich wurde gephisht. Was nun?

Wenn Sie mit Malware angegriffen wurden, dürfen Sie keine Zeit verlieren und müssen Ihre Umgebung säubern und absichern.

Je länger der Angreifer Kontrolle über Ihre Anmelde- und sonstigen Daten hat, desto höher sind die Risiken für Datenverlust, höhere Lösegelder (abhängig von der Art der Daten, auf die unbefugt zugegriffen wird) und/oder eine Ausbreitung der Infektion.

Sobald der Verdacht einer Infektion auftritt, sollten Sie umgehend folgende Schritte durchgehen:

Wenn Sie ein Anwender sind: Als Anwender muss Ihnen bewusst sein, dass sich ein Phishing-Angriff auf die gesamte Organisation auswirkt. Obwohl es manchmal die bessere Möglichkeit zu sein scheint, sollten Sie KEINESFALLS versuchen, das Problem auf eigene Faust zu lösen. Das kann häufig eher schaden als nutzen.

Es ist also ratsam, Ihr Management-Team so schnell wie möglich über den Angriff (oder Ihren Verdacht) in Kenntnis zu setzen, damit Maßnahmen zur Minderung der Risiken dieses Sicherheitsverstoßes ergriffen werden können.

Informieren Sie außerdem Ihre unmittelbaren Kolleginnen und Kollegen darüber, dass Ihr Konto tatsächlich oder möglicherweise kompromittiert wurde, damit keine weiteren Phishing-Versuche um sich greifen.

Wenn Sie ein Administrator sind: Die entscheidenden Punkte sind, die Malware einzudämmen und die Kontrolle über Ihre Exchange 365-E-Mail-Konten sowie die damit verbundenen Apps zurückzugewinnen, bevor Sie etwaige verlorene Daten wiederherstellen. Beginnen Sie mit folgenden Schritten, um die Kontrolle zurückzugewinnen:

1. E-Mail-Zugriff zurückerhalten

Zunächst müssen der unbefugte Zugriff entfernt und weitere unerlaubte Handlungen verhindert werden, die zur Beschädigung, dem Diebstahl oder der Löschung Ihrer Daten führen könnten. Hierzu haben Sie folgende Möglichkeiten:

- Setzen Sie das Nutzerpasswort zurück. Das neue Passwort muss stark und komplex sein (Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen) und gesichert werden. Versenden Sie das neue Passwort KEINESFALLS an die E-Mail-Adresse des Anwenders, der es erhalten soll, da Sie sich im Hinblick auf das Zurückgewinnen der Kontrolle immer noch in der Frühphase befinden.

- Entfernen Sie verdächtige E-Mail-Weiterleitungsadressen. Auf diese Weise stellen Sie sicher, dass nur legitime, vertrauenswürdige Konten E-Mails erhalten. Wenn Sie bestimmte Adressen entfernen, nehmen Sie diesen Konten die Möglichkeit, weitergeleitete E-Mails vom kompromittierten Konto zu empfangen.

- Deaktivieren Sie verdächtige Posteingangsregeln. So gewährleisten Sie, dass keine automatischen Aktionen (wie die automatische Weiterleitung von E-Mails an andere Konten) durchgeführt werden, während Sie an der Problembehebung arbeiten.

- Entsperren Sie den Mailversand des Anwenders. Wenn der Angreifer das E-Mail-Konto zum Versenden von Spam verwendet hat, wird das Postfach von Microsoft automatisch als eingeschränkter Benutzer markiert und kann keine Nachrichten mehr versenden.

- Sperren Sie die Anmeldung für das Nutzerkonto. Bis das Konto sicher, geschützt und frei von unbefugtem Zugriff ist, sollten Sie Anmeldeversuche für das Konto vorübergehend blockieren.

- Entfernen Sie alle administrativen Funktionen des Kontos, um zu vermeiden, dass es Kontrolle über andere Konten ausübt. Dies können Sie an folgenden Stellen tun:

2. Überprüfen Sie integrierte Apps

Exchange Online ist eng mit anderen Microsoft 365-Tools verknüpft und synchronisiert sich zwischen Anwendungen und Geräten. Es ist also wichtig, in diesen Bereichen die Kontrolle zurückzuerlangen.

Durch die vorübergehende Pausierung von Synchronisierungen und Aktualisierungen können Sie einer möglichen Ausbreitung von Datenverschlüsselung vorbeugen. Um dies zu erreichen, haben Sie folgende Möglichkeiten:

- Deaktivieren Sie Exchange ActiveSync für ein Postfach, um die Synchronisierung von Daten zwischen Geräten und Exchange-Online-Postfächern zu unterbrechen.

- Pausieren Sie die OneDrive-Synchronisierung, um Aktualisierungen von Cloud-Daten durch infizierte Geräte zu vermeiden.

3. Führen Sie eine Antiviren-Prüfung durch

Sobald Sie den Zugriff auf die Postfächer gesperrt haben, wird es Zeit, alle verdächtigen Computer und sonstigen Geräte (einschließlich solcher, die Daten synchronisieren) mit einer vollständigen Antivirus-Prüfung zu untersuchen.

Für die Erkennung und Entfernung von Malware stehen zwei native Microsoft-Tools zur Verfügung:

4. Dateien und E-Mail wiederherstellen

Sobald Sie Ihre Umgebung als sicher vor Malware oder unbefugtem Zugriff betrachten, können Sie alle Daten wiederherstellen, die verschlüsselt oder gelöscht wurden.

Wenn Ihre Backup-Versionen sicher sind, können Sie Folgendes verwenden:

- Den Dateiversionsverlauffür Windows 11, Windows 10 und Windows 8.1, um lokale Dateien und Ordner wiederherzustellen.

- Die Dateienwiederherstellung in OneDrive for Business, mit der Sie einen bestimmten Zeitpunkt innerhalb der letzten 30 Tage wiederherstellen können.

In Fällen, in denen all Ihre E-Mails gelöscht wurden, können Sie gelöschte Elemente gegebenenfalls mit diesem Prozess wiederherstellen.

Alternativ stellen Sie die Datei- oder E-Mail-Daten einfach über Ihre Drittanbieter-Backup-Lösung wieder her, falls Sie eine verwenden.

5. Erteilen Sie erneut den Zugriff und reaktivieren Sie die Synchronisierung

5. Erteilen Sie erneut den Zugriff und reaktivieren Sie die Synchronisierung

Zu guter Letzt können Sie die Anmeldesperre des Anwenders aufheben, die Administrationsrollen neu zuweisen und Exchange ActiveSync sowie die OneDrive-Synchronisierung wieder aktivieren.

6. Meldung an Microsoft

Idealerweise sollten Sie den Angriff unbedingt an Microsoft melden und E-Mails, Anhänge oder Dateien einschicken, um zur Verbesserung der E-Mail-Filter von Microsoft beizutragen und derlei Probleme künftig zu vermeiden. Folgen Sie dazu diesen Schritten.

Weitere Schritte

Da sowohl die Häufigkeit der Datenschutzverletzungen als auch die Höhe der Lösegelder zunimmt, kommt dem Thema Cloud-Sicherheit zum Schutz Ihrer Daten, Anwender und letztendlich Ihrer ganzen Organisation eine ganz entscheidende Bedeutung zu.

Dabei sollten Sie nicht nur auf die richtige Vorfallreaktionsstrategie setzen, sondern auch Tools verwenden, die Ihnen helfen, Risiken zu mindern und Prozesse zu verbessern, um Malware dieser Art so einfach und so früh wie möglich erkennen und entfernen zu können.

Die folgenden Tools helfen Ihnen dabei, Ihre Sicherheit zu verbessern und die Wiederherstellung zu erleichtern, wenn der Ernstfall (erneut) eintreten sollte:

- Microsoft 365 Defender Automated Investigation and Response (AIR): Verbessert die Sicherheitsfunktionen durch die Automatisierung der Schnellerkennung kompromittierter Konten, Begrenzung des Umfangs der Datenschutzverletzung und schnelle, effektive Reaktionsmaßnahmen im Fall von Schwachstellen mithilfe von Warnmeldungen für kompromittierte Anwender.

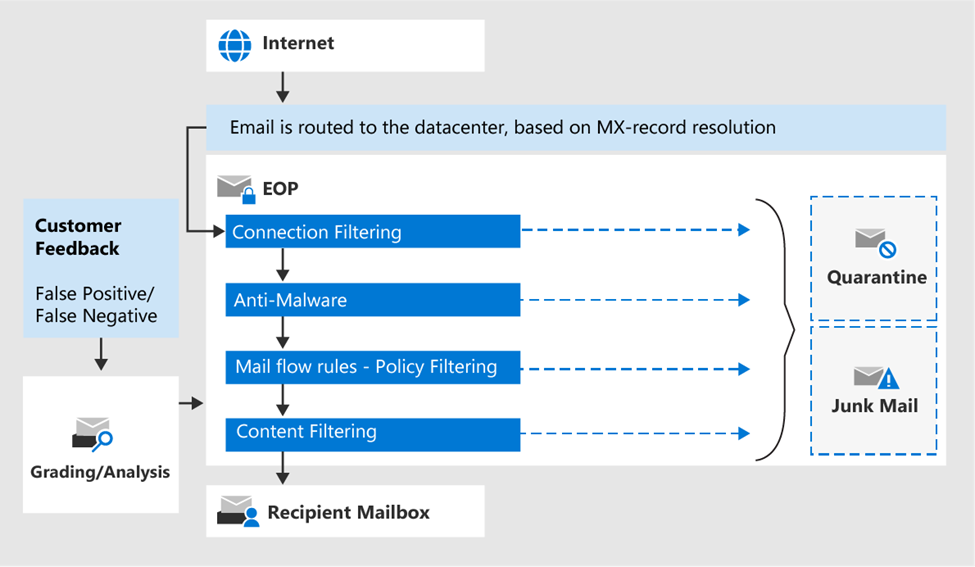

- Anti-Phishing-Schutz in Exchange Online Protection: Funktionen wie Spoofintelligenz ermöglichen Ihnen das Aufspüren gefälschter Absender aus internen und externen Domänen und die Planung einer automatisierten Reaktion, sobald diese aufgespürt wurden.

- Zusätzlicher Anti-Phishing-Schutz in Microsoft 365 Defender

- Kampagnenansicht: Koordinierte Phishing-Angriffe werden mittels maschinellem Lernen und anderer Heuristiken erkannt, indem die betreffenden Nachrichten im ganzen Dienst oder der gesamten Organisation identifiziert und analysiert werden.

- Angriffssimulationstraining: Eine Schulungsressource, mit der Sie falsche Phishing-Nachrichten erstellen und an interne Anwender versenden können, um deren Bewusstsein für mögliche Phishing-Angriffe und ihre Reaktionsbereitschaft zu untersuchen.

- Drittanbieter-Backup-Lösungen: Helfen Ihnen beim Aufbau einer sicheren Datenbank, aus der Sie kompromittierte oder gelöschte Daten einfach wiederherstellen können. AvePoints Cloud Backup beispielsweise sichert Ihre Daten viermal täglich, um sicherzustellen, dass mehrere aktuelle Kopien selbst bei verschiedenen Möglichkeiten für einen Datenverlust vorliegen, was die Geschäftskontinuität deutlich verbessert.

Diese Hilfsmittel sowie die Einhaltung der Best Practices von Microsoft kann Ihnen, Ihrer Organisation und Ihren Anwendern dabei helfen, sich auf diese ständig wachsende Bedrohung vorzubereiten und sich dagegen zu wappnen.

Mehr darüber, wie Sie Ihre Organisation besser vor Ransomware-Angriffen schützen können, erfahren Sie in unserem neuen Webinar Ransomware: Prevention, Response, and Recovery.

Abonnieren Sie unseren Blog, um mehr über Phishing zu erfahren.