現在、チーム コラボレーション ツールを必要とするユーザーの数がかつてないほど増えています。Microsoft Teams を利用すると、セキュアなチーム コラボレーション環境を実現することができます。また、Microsoft 365 は、市販の他のコラボレーション プラットフォームに比べ、セキュリティが極めて高いオプションを多数備えています。

現在、チーム コラボレーション ツールを必要とするユーザーの数がかつてないほど増えています。Microsoft Teams を利用すると、セキュアなチーム コラボレーション環境を実現することができます。また、Microsoft 365 は、市販の他のコラボレーション プラットフォームに比べ、セキュリティが極めて高いオプションを多数備えています。

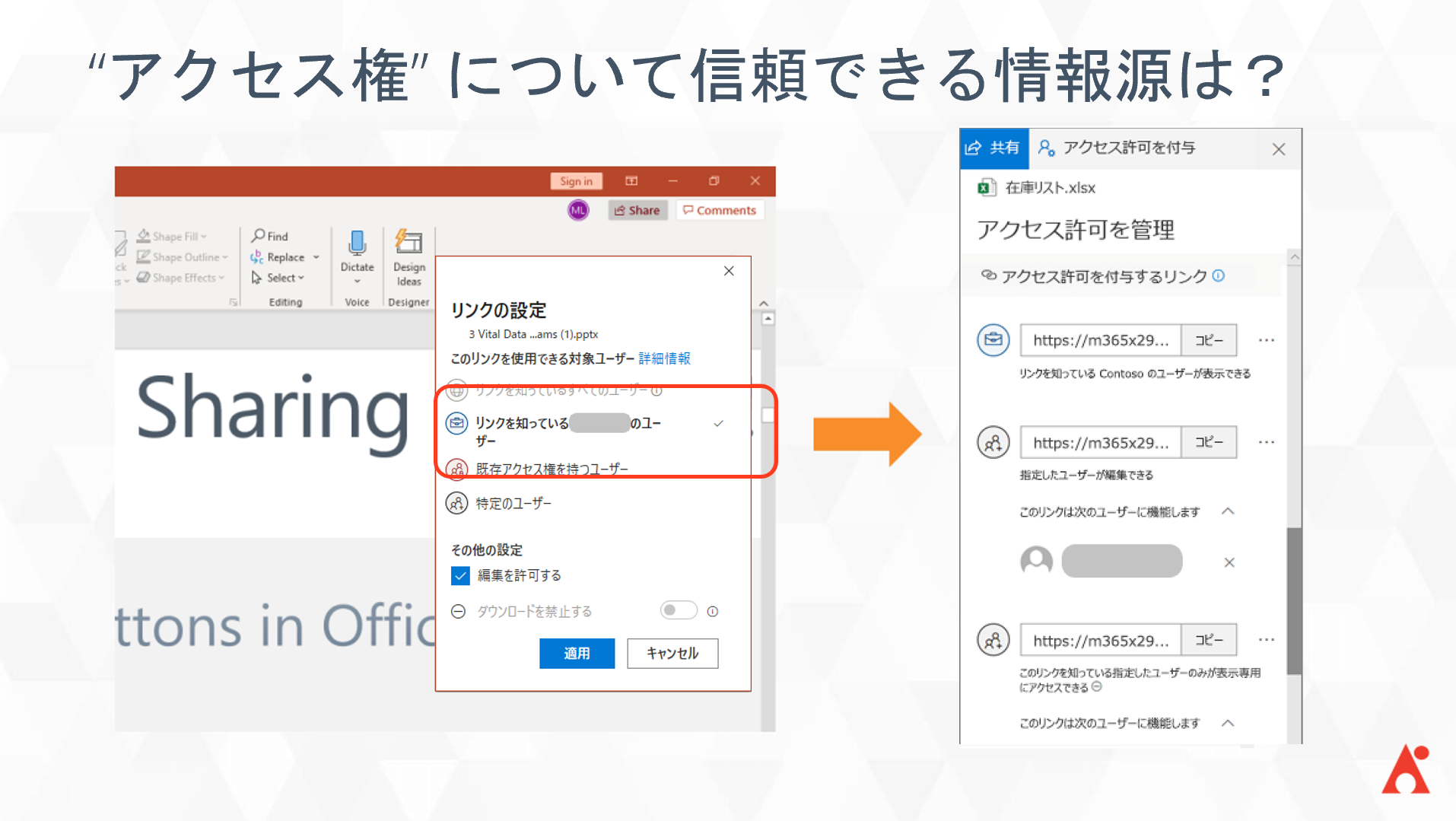

多くのサービスが提供されているとはいえ、Groups や Teams の所有者とメンバーという情報以外に、誰がどのようなアクセス権を持っているかを把握しておくことが重要です。というのも、すべての Microsoft 365 アプリケーションから直接リンクを共有する、あるいは Microsoft Teams でファイルをプライベート チャットやチャネルに直接ドロップする、といった簡単な操作でデータ共有ができてしまうからです。

Microsoft 365 の本来の目的の一つはコラボレーションを促進させることであり、ファイル共有のしやすさに対して私たちは警鐘を鳴らしているわけではありません。ただし、「誰がアクセス権を持っているか」、「アクセス先はどこか」、「そのアクセス権はどのようにして取得したか」などを、正確に把握することが重要です。

これを念頭に置き、弊社プロダクト マーケティング マネージャー Hunter Willis とソリューション エンジニアリング バイスプレジデント Tom Gawczynski は、Microsoft Teams でコラボレーション作業する際に軽減すべき 5 つのリスクについて、ディスカッションを行いました。このブログでは、最初の 3 つのリスクをまとめました。5 つのリスクすべてを詳しくお知りになりたい場合は、ウェビナーの完全版 (英語) をご視聴ください。

※この記事は、米国 AvePoint で 2021 年 3 月 8 日付で公開された記事 “

1.匿名性と組織全体の共有リンク

セキュリティ意識の高いユーザーであれば、リンク共有権限を完全に無効化することを最初に考えるかもしれませんが、これは同時に組織内のコラボレーション能力を著しく阻害してしまいます。情報共有機能は、Microsoft 365 プラットフォームの中核であり、Microsoft は 2021 年 2 月 8日の時点で、自社のテナント内で設定をまだ構成していない組織を対象に外部共有をデフォルトで有効にしました。

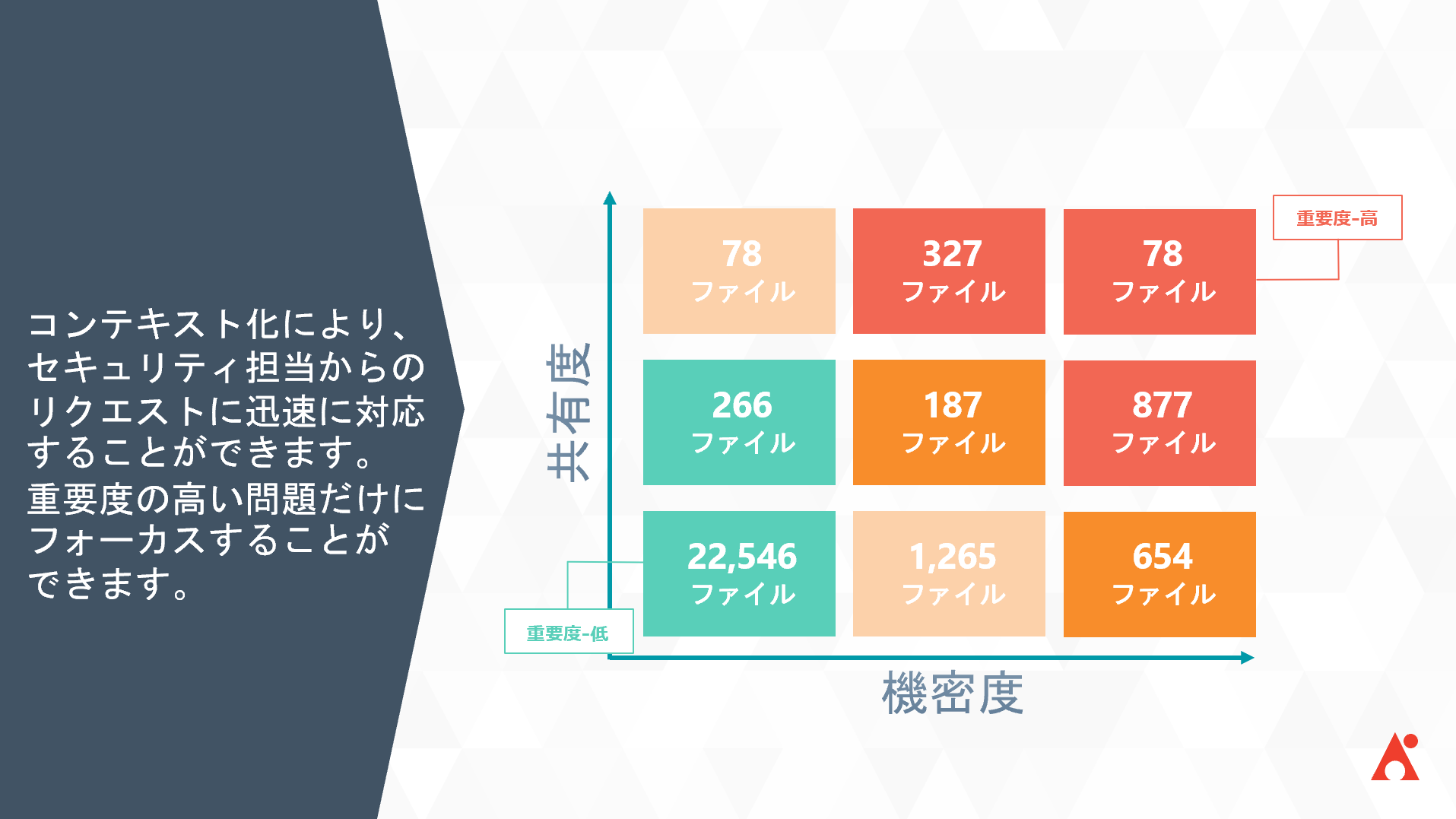

SharePoint 管理センターにアクセスして設定を無効にすることはできますが、共有機能を無効にするのではなく、共有リンクの場所、どのリンクから機密情報にアクセスできるか、誰が共有リンクにアクセスしたかを把握しておくことが大切です。とは言っても、すべてのリンクにアクセスして追跡することは至難の業です。このような場合、Policeis & Insights (PI) を利用すると、Microsoft 365 環境のセキュリティ状態を監視し、使用状況を各種のレポートで視覚化することができます。また、対処すべき問題が重要度順に表示されるので、深刻な問題から解決に取り組むことができます。

2.機密データの保存先の追跡不能

Microsoft 365 では、データ損失防止 (DLP) ポリシーを設定・適用することで、機密情報を保護することができます。また、DLP ポリシーを実装することで、さまざまな種類の機密情報を検索することも可能です。しかしながら、DLP レポートには、「機密ファイルへのアクセス権を持つのは誰か」あるいは「機密ファイルにアクセスしたのは誰か」といった、肝心な情報は記載されません。また、機密レベルは、各ユーザー グループ内におけるコンテンツの機密度によって定義されるため、損害発生可能性やリスクがどこに存在するかを発見するためには、追加リサーチを行う必要があります。

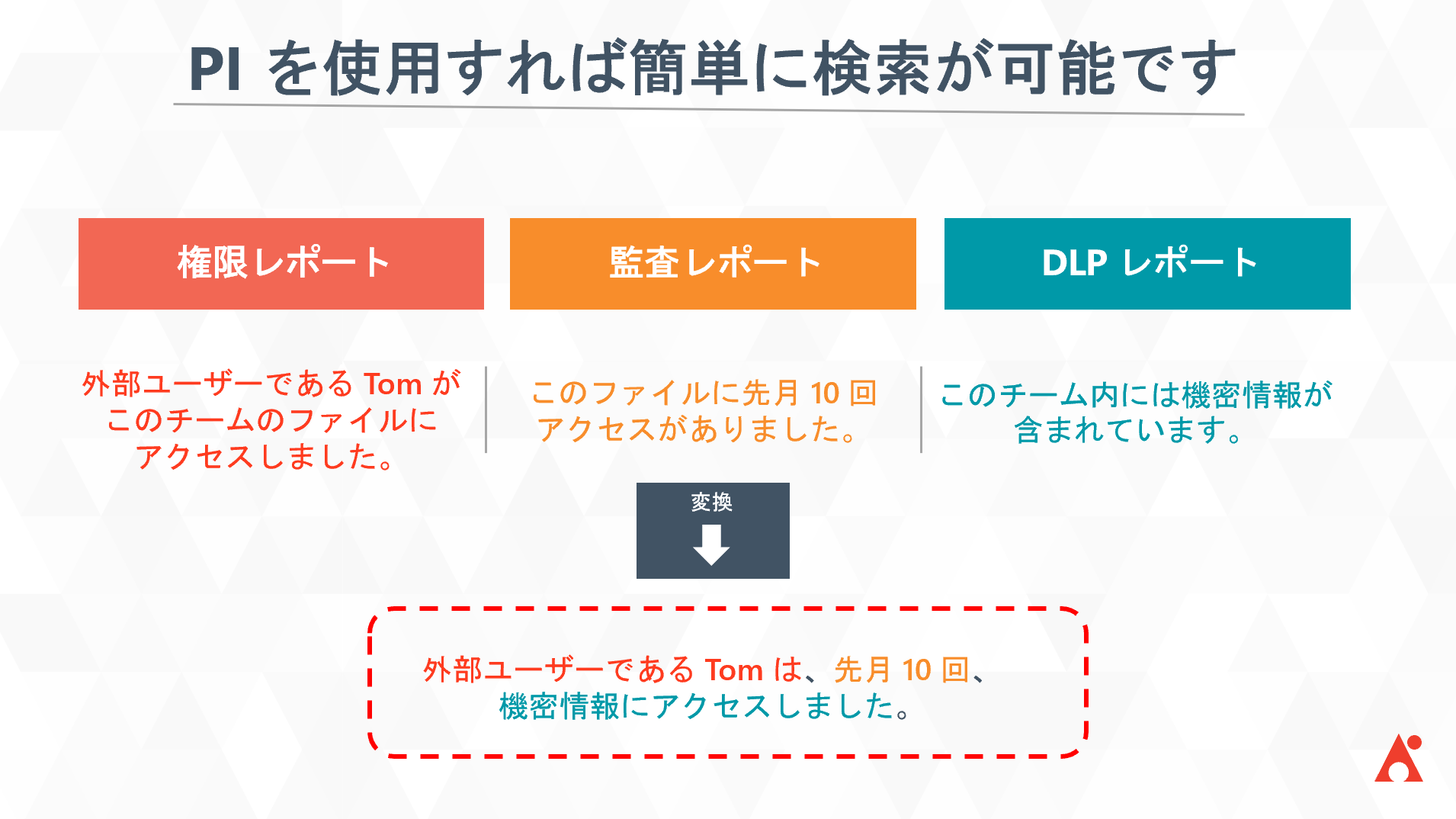

例えば、Tom という名前の外部ユーザーが機密データへのアクセス権限を持っている場合、「Tom は機密データに以前にもアクセスしたことがあるか」、「機密データに何回アクセスしたのか」、「そもそもアクセスできる権限があるか」を見分けるにはどうすればよいでしょうか? そこで登場するのが Policies & Insights (PI) です (下図参照)。

このリサーチに必要な基本機能と先述のツールは、Microsoft から提供されています。お客様はセキュリティ/コンプライアンス センターから簡単にそれらを管理し、適切な保持レベルを設定できます。ただし、E3 サブスクリプションのクライアントから、以下の 2 つの大きな問題をよく耳にします。

- 作成できるルールがすべてテナント全体を対象としているため、保持レベルの設定は「全か無か (で中間がない)」対策である。

- ポリシーとラベルを相互参照し、それらが環境やユーザーに与えている影響を追跡し続ける必要があるため、保持レベルの設定をプロセスとして管理するのは難しい。追加のレポートを生成しなければ、保持レベルに関するコンテキスト (背景情報) を把握できない。

E3 サブスクリプションでは機密ラベルは手動で追加する必要がありますが、E5 サブスクリプションの場合、環境内で自動的に機密ラベルが追加されます。環境内のすべての場所に適用されるポリシーとルールを作成中の場合であれば、特定の場所をホワイトリストまたはブラックリストに登録することができますが、ただしその作業自体は手動で行い、追跡する必要があります。ユーザー同士のコラボレーションを促進させたい組織では、常に状況を把握するのは少し難しくなるかもしれません。

Policies & Insights (PI) は、この情報を取り込んでそのコンテキストを提供します。また、リスクが高い機密文書と、特定のユーザーしかアクセスできない機密文書とを比較して取り組むべき問題に優先順位を付けます。PI は、組織内にリスクが高いあるいはリスクが中程度のアイテムがいくつあるかを表示し、そのアイテムの場所、そこにある理由、過去にその機密アイテムにアクセスしたことがある外部ユーザーを把握する方法を示します。

PI に搭載されたこれらの機能はすべて、セキュリティ問題を生み出す状況を未然に防ぐことができるように、その把握を支援することを目的としています。

3.野放しの外部ユーザー

Microsoft Teams のセキュリティに関してクライアントが最初に発する質問の中で、最もよく耳にするのは、「外部ユーザー アクセスや外部共有を、望む場所に限定して許可するにはどうすればよいですか?」というものです。この質問に答えるには、最初にいくつか別の質問に答えていただく必要があります。

- 外部ユーザーへのアクセス権を共有できるのは誰ですか?

- 外部共有できるコンテンツは何ですか?

- どの外部ユーザーが共有相手ですか?

- 外部共有リンクはどのようにして使用できますか?

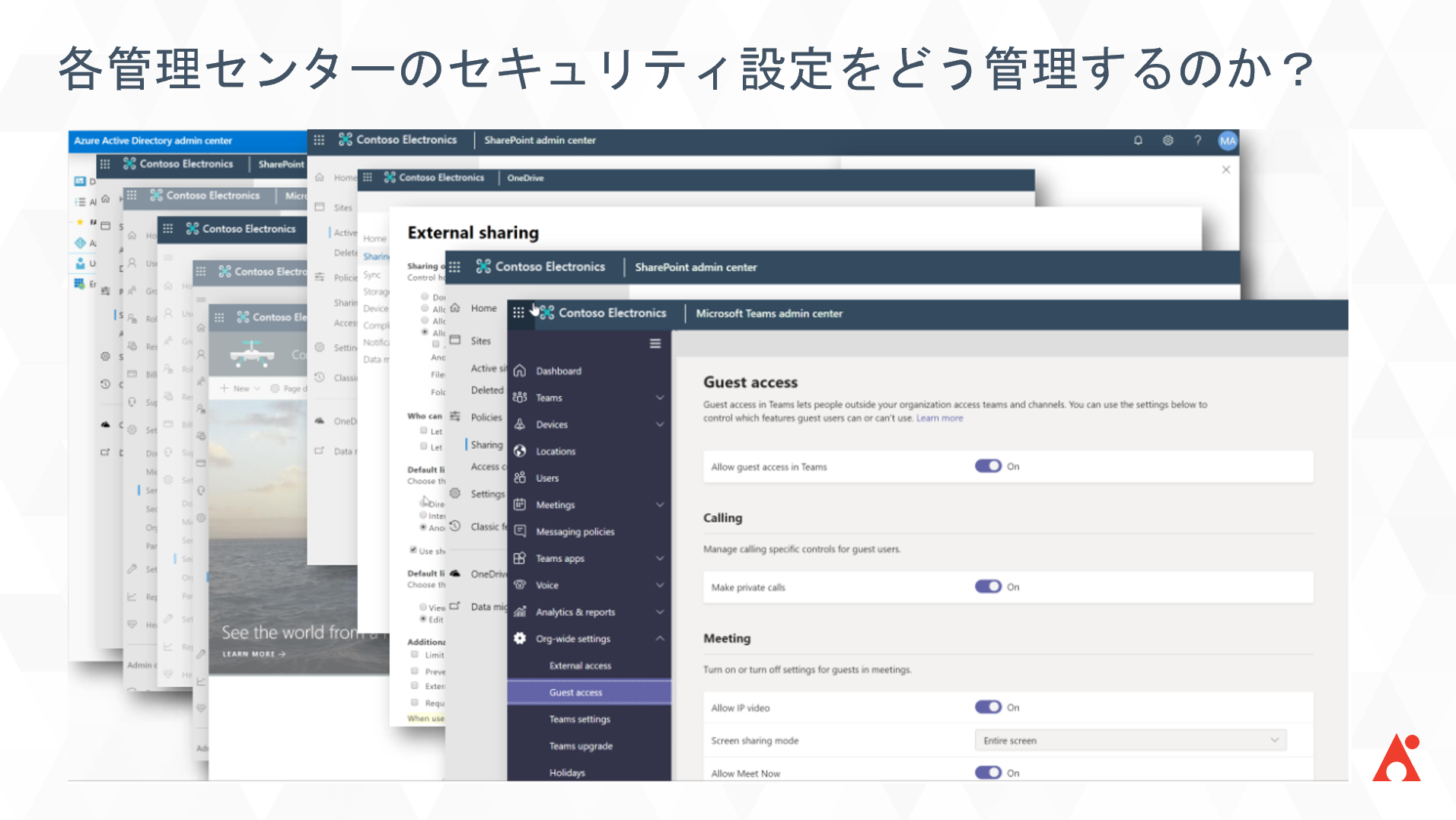

Microsoft Teams 管理センター、SharePoint 管理センター、Microsoft 365 管理センターはもちろん、Azure Active Directory においても、外部共有や外部ユーザーの追加に関連するセキュリティ設定は数多く存在します。管理センターごとにオプションの数があまりに多いため、状況が発生した場合に、具体的な問題を解決するにはどれを選べば良いかを判断することが難しい場合があります。

Active Directory または Microsoft 365 管理センターでは、アクセスしたのはどのゲスト ユーザーであるかを表示するのはとても簡単ですが、なぜそのテナントにアクセスしているのか、何のコンテンツにアクセスしているかを把握するのは容易ではありません。PI は、そのような情報を提示するだけではなく、最も切迫した問題に迅速に対処できるように優先順位を付けます。

お客様の Microsoft Teams テナントでは、外部ユーザーと最重要機密情報との共通部分は何ですか? そのユーザーはどこのドメインからアクセスしていますか? PI を利用すると、特定の チームへのアクセスが許可されているのはどのドメインか、特定のドメインがアクセス権を持つチームでは、どのような種類の情報へのアクセスが許可されているかといった、各種アクセス設定を微調整できるので、セキュリティ担当からの質問にも簡単に答えることができます。

ここでご紹介した各ポイントをさらに深く掘り下げ、残り 2 つの対処が必要なリスクについて知りたい方は、こちらでウェビナーの完全版をご視聴ください (英語)!

最新の Microsoft Teams 保護機能の詳細については、ブログをご購読ください。