Über 80 % aller US-amerikanischen Bundesbehörden nutzen Microsoft 365, Azure und Tools für die Zusammenarbeit wie SharePoint, Yammer und Teams für ihre Tausenden Angestellten und Auftragnehmer. Office 365 bietet viele Vorteile, darunter fortschrittliche Funktionen für Sicherheit, Mobilität und Berichtswesen, und doch fragen Sie sich vielleicht, wie Sie sicherstellen können, dass Sie die Vorgaben einhalten und die Informationen schützen, die bei einem OIG-Audit (OIG: Office of Inspector General) von Interesse wären?

In diesem Artikel erläutern wir, wie Sie die Sicherheits- und Governance-Funktionen von Office 365 so einstellen, dass Ihr Office 365-Mandant einem OIG-Audit standhält.

Microsoft Office 365 in Behörden

Microsoft hat im Laufe der Jahre bereits mit verschiedenen US-amerikanischen Bundesbehörden und Auftragnehmern zusammengearbeitet, um sicherzustellen, dass seine Government Cloud Services Azure Government, Office 365 U.S. Government und Dynamics 365 Government die anspruchsvollen Anforderungen des US Federal Risk and Authorization Management Program (FedRAMP) erfüllen, damit die Behörden von den Kosteneinsparungen und strengen Sicherheitsvorkehrungen der Microsoft-Cloud profitieren können. Was Microsoft 365 Government so einzigartig macht, ist die Tatsache, dass seine gesamte Infrastruktur von Anfang an speziell für Behörden konzipiert wurde. Dies spielt im Zusammenhang mit Datenlecks und Datenschutzverletzungen – beides Themen, auf die bei einem OIG-Audit geachtet wird – eine wichtige Rolle.

Derzeit bietet Microsoft drei verschiedene Pläne an, die Ihre Behörde im Umgang mit behördenspezifischen Vorschriften, der Datensicherheit und dem Datenschutz unterstützen. Zu gewährleisten, dass kein Benutzer Informationen hochlädt, die bei Ihrem OIG-Audit für Probleme sorgen könnten, ist von kritischer Bedeutung.

Dies sind die Federal Office 365-Pläne von Microsoft:

- Government Community Cloud (GCC) – Dieser Plan wurde für zivile Behörden entwickelt.

- GCC High – Dieser Plan wurde für die Speicherung hochsensibler Daten entwickelt und wird sowohl für Angestellte als auch für Auftragnehmer des US-Verteidigungsministeriums (DoD) angeboten.

- DoD Cloud – Dieser Plan wurde für das Militär und die Behörden, mit dem es zusammenarbeitet, entwickelt.

Was verbirgt sich hinter dem Office of Inspector General (OIG)?

Das Office of Inspector General (etwa „Generalinspektorbüro“) wurde 1976 mit einem Beschluss des US-Kongresses zunächst unter dem dortigen Gesundheitsministerium eingeführt und sollte eine Aufsicht auf Ebene des Bundes und der Staaten ausüben. Heute gibt es über 73 solcher Büros, die 430 Verwaltungen, Behörden und Unterbehörden umfassen. Die Aufgabe des OIG bestand von Beginn an in der Bekämpfung von Verschwendung, Betrug und Missbrauch. Vor dem Hintergrund des Aufkommens der Konzepte SaaS (Software as a Service), PaaS (Platform as a Service) und IaaS (Infrastructure as a Service) hat das OIG seine Durchsetzungstätigkeiten ausgeweitet, um sicherzustellen, dass die Bundesbehörden und ihre Auftragnehmer, die eingeschränkt zugängliche Informationen (sog. „Controlled Unclassified Information“, CUI) der Regierung übertragen, die vom US-amerikanischen National Institute of Standards and Technology (NIST) festgelegten Bestimmungen, wie z. B. SP 800-171, einhalten.

Was bei einem OIG-Audit untersucht wird:

Die Verwaltung von PII

Kürzlich wurde die US-Börsenaufsichtsbehörde (SEC) vom OIG auditiert und es wurde festgestellt, dass sie die sog. PII (Personally Identifiable Information, also etwa „personenbezogene Daten“) nicht korrekt gespeichert hatte. Hierzu gehörten Namen, Adressen, Geburtsdaten und Kontoinformationen. Ein Auszug aus dem Auditbericht:

„Darüber hinaus setzte das Personal der Behörde in mindestens fünf Fällen die Einhaltung der Vertragsbedingungen bezüglich der Sicherung von Personally Identifiable Information (PII) nicht durch, obwohl Experten Zugriff auf PII hatten, darunter auf die Namen, Adressen, Geburtsdaten und Kundenkontoinformationen von Investoren. Wir stellten außerdem fest, dass in den Verträgen keine Kontrollen hinsichtlich einer unbeabsichtigten Freigabe oder Offenlegung von Informationen nach deren Übermittlung an Experten durch die SEC vorgesehen sind. In der Folge konnte die Behörde keine Gewähr vorweisen, dass die Experten und ihre Informationssysteme ein grundlegendes Sicherheitsniveau im Hinblick auf den Schutz der sensiblen, nicht öffentlichen Informationen der SEC, einschließlich PII, erreichen. Wir haben keine Fälle aufgedeckt, in denen nicht dazu befugte Personen auf solche Informationen zugegriffen hätten, nachdem sie den Experten übermittelt wurden. Dennoch sollte die Behörde Maßnahmen ergreifen, um das Risiko einer unrechtmäßigen Offenlegung, Modifizierung oder Verwendung ihrer an Experten übermittelten sensiblen, nicht öffentlichen Informationen zu minimieren.“

Die Verwaltung von PII ist für Behörden schon immer ein schwieriges Thema. Wenn Sie in Office 365 die entsprechenden Funktionen für die Compliance-Verwaltung aktivieren, können Sie besser prüfen, überwachen und bestimmen, wer auf PII zugreifen kann. Dadurch können Sie PII-Lecks besser vorbeugen und ihre Auswirkungen eingrenzen.

Sicherheitsfunktionen von Office 365: Die Mehrfaktor-Authentifizierung

Office 365 ist standardmäßig mit einer NIST-konformen Mehrfaktor-Authentifizierung ausgestattet, die für die meisten Fälle ausreicht. Mithilfe der Mehrfaktor-Authentifizierung – in Kombination mit Identitätsnachweisen in Form von Personal Identity Verification(PIV)-Ausweisen – können Sie Ihr Helpdesk entlasten und eine weitere Schutzschicht einziehen.

Bis zum 30. Juni 2024 müssen alle US-amerikanischen Bundesbehörden die PIV in ihre physische und informationstechnische Infrastruktur eingebaut haben. Der handliche Leitfaden des NIST zum Thema Integration von PIV-Karten in die geeignete Infrastruktur ist unter dem Namen „Federal Information Processing Standard (FIPS) Publication 140‑2“, kurz FIPS, bekannt.

Behörden und Organisationen, die ihre Daten nicht mittels Mehrfaktor-Authentifizierung schützen, sollten nicht auf die Nachsicht des OIG hoffen. Nach einem unlängst durchgeführten Systemaudit beim amerikanischen Energieministerium (DOE) stellte das OIG Folgendes fest:

„Die festgestellten Schwachstellen sind teilweise darauf zurückzuführen, dass die Beamten die Implementierung von Mehrfaktor-Authentifizierung in den Informationssystemen nicht vollumfänglich miteingeplant hatten. Zudem wurden die Anleitungen und Vorgaben des Ministeriums hinsichtlich der Technologien zur Mehrfaktor-Authentifizierung nicht immer wirksam kommuniziert. Sollte kein Mechanismus zur Mehrfaktor-Authentifizierung entwickelt und im gesamten Ministerium umgesetzt werden, so werden die Daten des Ministeriums, zu denen auch sensible Daten gehören, auch weiterhin einem unnötig hohen Kompromittierungsrisiko ausgesetzt sein. Wir haben Empfehlungen ausgesprochen, die, wenn sie vollständig umgesetzt werden, zu einer besseren Netzsicherheit des Ministeriums mittels effektiver Mehrfaktor-Authentifizierung beitragen sollten. Die Führungsebene pflichtet den im Bericht vorgeschlagenen Empfehlungen bei und hat angegeben, dass bereits Korrekturmaßnahmen in die Wege geleitet bzw. geplant wurden, um die im Bericht festgestellten Probleme zu beheben.“

Wir empfehlen Ihnen, sich mit dem Sicherheitsbeauftragten Ihrer Behörde und der IT-Abteilung zusammenzusetzen, um einen Fahrplan für die Einführung der Mehrfaktor-Authentifizierung auszuarbeiten und zu vermeiden, dass Ihre Behörde mit den gleichen Problemen konfrontiert wird.

Die Aufbewahrungsrichtlinien

Je nachdem, in welcher Behörde Sie tätig sind und welche Vorschriften für Sie gelten, haben Sie vermutlich unterschiedliche Aufbewahrungsfristen für E-Mails, Bilanzen, Sprachnachrichten, Entwürfe oder Vermerke und Dokumente zu beachten. Das kann schnell aus dem Ruder laufen, wenn Dokumente oder E-Mails nicht korrekt gekennzeichnet oder die Metadaten nicht berücksichtigt wurden. Am besten wenden Sie sich an den Compliance-Beauftragten Ihrer Behörde und überarbeiten gemeinsam mit diesem die Vorgehensweise zur Regulierung der Aufbewahrung, um Ihre Inhalte sinnvoll zu organisieren und zu kennzeichnen. Office 365 verfügt über umfangreiche Einstellmöglichkeiten für Aufbewahrungsregeln, die unternehmensweit angewandt werden können.

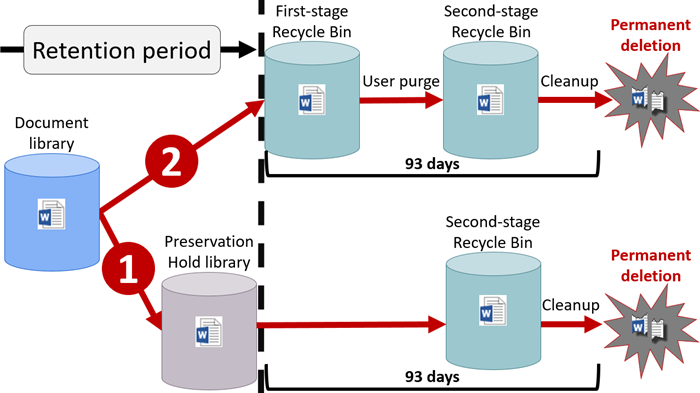

Nehmen wir z. B an, dass die Benutzer in mehreren SharePoint-Bibliotheken Dokumente ablegen, die sieben Jahre lang aufbewahrt werden sollen. Office 365 kann nach diesen Dokumenten suchen und sie nach Ablauf der Aufbewahrungsfrist in einen Papierkorb verschieben, der sämtliche Dokumentversionen berücksichtigt. Setzen Sie sich am besten mit Ihrem Compliance-Beauftragten und den Office 365-Administratoren zusammen, um sicherzustellen, dass alle Aufbewahrungsregeln aktiv sind und eingehalten werden.

Abbildung 1 – Aufbewahrungsrichtlinie

Aktivieren der Audit- und Sicherheitsfunktionen von Office 365

Die Audit- und Sicherheitsfunktionen von Office 365 sind standardmäßig zunächst ausgeschaltet und müssen daher von Ihrem Office 365-Administrationsteam eingerichtet werden. Denken Sie daran, vor dem Aktivieren dieser Funktionen gemeinsam mit der zuständigen Stelle für Sicherheit und Compliance einen Office 365-spezifischen Sicherheitsplan zu erstellen.

Es empfiehlt sich, vor der flächendeckenden Aktivierung der Audit- und Sicherheitsfunktionen von Office 365 Tests in einzelnen Verwaltungen oder Abteilungen durchzuführen. Eine gleichzeitige Aktivierung der Funktionen für die gesamte Organisation ist unter Umständen schwierig zu handhaben. Letztendlich sollten sich die Audit- und Sicherheitseinstellungen von Office 365 nach den individuellen Ansprüchen Ihrer Behörde richten.

Schlussgedanken

OIG-Audits können frustrierend, zeitaufwendig und kostenintensiv sein. In den meisten Fällen setzt das OIG einen Folgetermin vor Ort fest, um zu überprüfen, ob alle festgestellten Mängel behoben wurden. Um sich bestmöglich für Ihr OIG-Audit zu wappnen, sollten Sie den Office 365-Mandanten Ihrer Organisation entsprechend vorbereiten und eigene, interne Audits durchführen.

Hätten Sie gerne weitere fundierte Tipps zu Office 365 von Branchenfachleuten? Dann abonnieren Sie unseren Blog!